Noticias

Un viaje de varias vidas: Project Hyperion busca creadores para un arca interestelar

¿Quién ganará el concurso al mejor diseño de una nave generacional?

El “grande y terrible” LightSpy finalmente llegó a Windows

El énfasis en la grabación de audio es lo que distingue a la nueva operación maliciosa APT41.

10 días para pedir rescate: hackers dieron ultimátum al gobierno mexicano

Este hack ya se considera el mayor ciberataque a agencias gubernamentales en 2024.

El ataque de Sitting Ducks está fuera de control: los piratas informáticos ya se han apoderado de 70.000 dominios

Los problemas de configuración dejan en riesgo millones de recursos más.

Poesía 2.0: las máquinas superan la imaginación humana

La IA reescribe la literatura con 700 años de historia.

NIST vs hackers: NVD conquista una montaña de 18,000 vulnerabilidades

Las mejoras en su trabajo permitieron al instituto superar el cúmulo de errores.

$25 millones por una voz: cómo la IA ayuda a eludir la seguridad bancaria

Ha llegado una nueva era del ciberfraude, donde los delincuentes pueden robar un banco sin salir de casa.

3 formas comprobadas de cómo averiguar el número de teléfono de un usuario en Telegram

Telegram es un mensajero popular que permite intercambiar mensajes, archivos de audio y video, así como realizar llamadas. Para registrarse en Telegram, es necesario indicar un número de teléfono ...

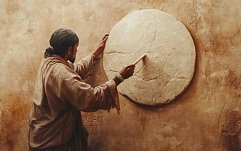

Miles antes de la rueda: antiguas piedras revelan la historia de la rotación

El primer volante del ser humano fue hallado en el mar de Galilea.

Oasis: IA convierte Minecraft en un experimento surrealista

Un programa en tiempo real crea un juego en el que la realidad se desvanece bajo tus pies.

5 métodos efectivos para evitar el bloqueo de dispositivos USB

Si necesitas evitar el bloqueo de dispositivos USB, ya sea por motivos laborales o personales, es importante entender que estas restricciones se implementan para proteger los datos de fugas, prevenir...

3 días para el reinicio: la nueva protección de iOS 18 obliga al iPhone a "dormir"

El cambio de modo de "caliente" a "frío" ha agitado a expertos y criminalistas.

Ojo de IA para el cirujano: FastGlioma detecta células cancerosas en el cerebro en segundos

Un nuevo sistema no deja oportunidad al cáncer.

Privilegios de sistema con una sola solicitud: hackers comprometieron la seguridad de Citrix

Una nueva vulnerabilidad pone en riesgo la infraestructura de Citrix.

Cartas de papel con virus: cómo los códigos QR falsos invadieron Suiza

Cuando el código malicioso no llega a través de Internet, sino en un sobre postal.