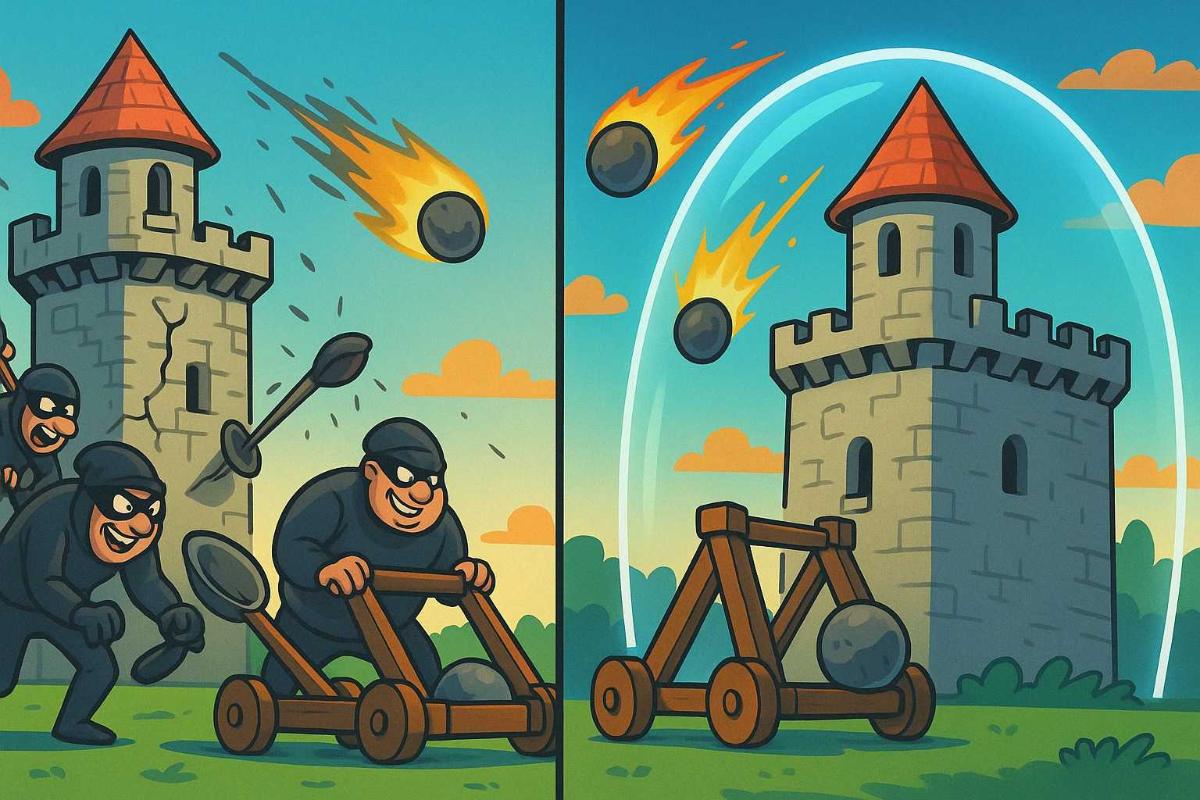

Demostración de un hackeo sin AF vs con AF — el experimento que convence

Comparativa exhaustiva paso a paso de un ataque a una aplicación web sin un Application Firewall (AF) y la misma prueba con AF activo.

¿Puede un Application Firewall (AF) marcar la diferencia entre “Houston, tenemos un problema” y “Ni nos enteramos del intento de ataque”? Para averiguarlo montamos un laboratorio bicéfalo: un entorno vulnerable “a pelo” y otro exactamente igual, pero protegido con AF. A continuación, destripamos los resultados con lupa… y con métricas.

1. Radiografía de los puntos de entrada más jugosos

No hay brecha sin puerta. Repasemos las que más consultan los intrusos —sí, casi todas figuran en la OWASP Top 10, pero conviene recordarlas con ejemplos de la vida real.

- Inyección SQL y variantes NoSQL: basta un campo de búsqueda mal validado para que el atacante enumere tablas o incluso ejecute

xp_cmdshell. - XSS (Cross‑Site Scripting): el clásico “alert(1)” que se convierte en secuestro de sesión cuando se roba la cookie.

- Subida de archivos maliciosos: un PDF “inocente” que esconde shell PHP.

- API expuestas con verbos peligrosos: un

PUT /v1/users/42sin control de autorización hace llorar al área de compliance. - LFI/RFI & deserialización insegura: vectores que siguen dando titulares cuando las rutas locales o los payload serializados se entregan sin filtros.

- Credenciales por defecto o fuerza bruta: todavía hay “admin/admin” en producción —palabra.

2. El laboratorio: dos mundos paralelos (solo cambia el escudo)

Montamos dos instancias de la misma aplicación —honestamente vulnerable— sobre contenedores idénticos. En la primera, abrimos el puerto 443 sin más. En la segunda, instalamos y configuramos un AF moderno (reglas para OWASP Top 10, aprendizaje automático y validación de cabeceras).

Durante 24 horas lanzamos la artillería habitual de un atacante de “script‑kiddie” con toques de pentester profesional:

- Recon con

nmap,feroxbustery mapeo de API conpostman. - Inyección SQL automatizada con

sqlmap. XXEyLFI“manuales” para exfiltrar/etc/passwd.- Fuerza bruta de contraseñas con

hydray credenciales filtradas. - 50 000 peticiones simultáneas estilo DDoS a nivel L7 para estresar la capa de aplicación.

3. Resultado sin AF: la fiesta del ciberdelincuente

En el entorno desprotegido bastó un UNION SELECT para obtener la base de usuarios en menos de cinco minutos. Después, un trivial path traversal expuso el archivo de configuración con las claves de la base de datos. Un jueves cualquiera, vaya.

Además, el bombardeo de peticiones elevó el uso de CPU al 98 % y la aplicación se volvió intermitente. Mientras, los logs rebosaban de errores 500 que jamás fueron detectados a tiempo por el equipo de operaciones.

4. Resultado con AF: la muralla que aprende rápido

Activamos el AF y repetimos la misma secuencia de ataques. El escenario cambió radicalmente:

- Bloqueo SQLi instantáneo: las firmas y el motor de correlación cortaron el vector al primer intento. En los logs quedó un 403 con detalle completo de la inyección.

- Sanitización automática de XSS: el AF reescribió el código malicioso, devolviendo el carácter “<” codificado.

- Validación de carga útil en subida de archivos: el “PDF maligno” terminó en cuarentena, checksum incluido.

- Mitigación de DDoS L7: el sistema detectó el pico y respondió con rate limiting adaptativo; la CPU del servidor siguió por debajo del 40 %.

¿Magia? No. Tres pilares:

- Modelo positivo (whitelisting de rutas, métodos y pesos de petición).

- Motor de reglas negativas (firmas actualizadas a diario).

- Análisis de comportamiento que aprende del tráfico legítimo y ajusta umbrales.

5. Métricas que desmontan el escepticismo

41 % de los ataques de capa L7 se quedan en la puerta gracias a un WAF: ese es el porcentaje de tráfico malicioso mitigado por la tecnología WAF en la red mundial de Cloudflare durante 2023, frente al 52 % absorbido por soluciones específicas de DDoS. :contentReference[oaicite:0]{index=0}

USD 2,22 millones de ahorro medio en el coste de una brecha cuando se aplican IA y automatización de seguridad —categoría en la que los WAF modernos encajan como anillo al dedo— según el Cost of a Data Breach Report 2024 de IBM. :contentReference[oaicite:1]{index=1}

En nuestro laboratorio, las cifras internas fueron aún más contundentes:

- Tiempo medio de explotación de vulnerabilidad crítica: 4 min sin AF vs 0 min con AF (bloqueo inmediato).

- Disponibilidad de servicio durante el ataque DDoS: 61 % vs 99,5 %.

- Incidentes registrados en 24 h: 7 alertas de seguridad mayor vs 0 alertas.

- Esfuerzo de análisis post‑incidente: 3 h de forense manual vs revisión automática de reportes del AF en 15 min.

6. Más allá del demo: buenas prácticas para exprimir tu AF

Instalar un WAF y dejarlo con la configuración por defecto es como comprarse un coche y no aprender a aparcar en batería. Tres consejos para que el AF rinda al máximo:

- Alinea el “modo positivo” con el negocio. Lista rutas críticas, métodos HTTP esperados y tamaños de carga típicos.

- Integra el AF en tu pipeline CI/CD. Así cada release activa reglas basadas en los cambios de código.

- Haz tuning continuo. Revisa falsos positivos y entrena los motores de ML con tráfico real para que el sistema no bloquee operaciones legítimas en hora punta.

Conclusión: ¿Merece la pena?

Sí, y no lo decimos nosotros: lo dicen las métricas y la cuenta de resultados. Sin AF, un atacante amateur tardó minutos en hacerse con datos sensibles. Con AF, ni los scripts automatizados ni la avalancha de peticiones lograron su objetivo. Los números globales (41 % de tráficos maliciosos bloqueados y millones de dólares ahorrados) respaldan la inversión. Y, como guinda, productos como PT Application Firewall integran toda esta inteligencia en un solo clic.

Moraleja para equipos de seguridad y DevOps: si tu aplicación web genera negocio, dejarla sin AF equivale a conducir sin cinturón. Algún día, la colisión llegará. Mejor tener airbags que estadísticas.