Los secretos de Twitter al alcance de un clic: sin API ni SDK

Cómo eludir la API de Twitter y obtenerlo todo.

A pesar de las limitaciones de la API oficial de Twitter*, los usuarios siguen encontrando formas de obtener información interna tanto sobre sus propias cuentas como sobre perfiles ajenos. Uno de estos métodos comenzó a discutirse activamente en la comunidad después de que un usuario compartiera una observación: a través de las herramientas de desarrollador del navegador, es posible acceder a una gran cantidad de datos ocultos que no están disponibles mediante la API.

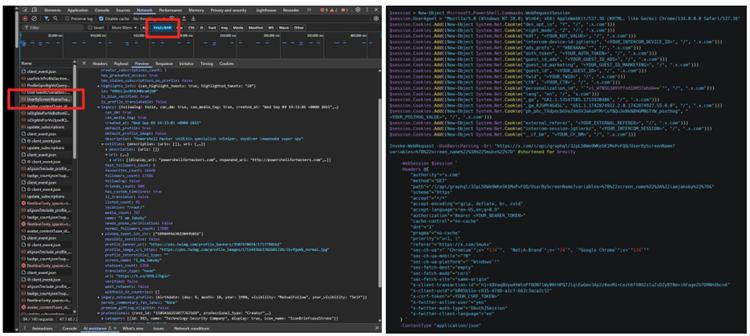

Al abrir las herramientas de desarrollador y filtrar las solicitudes de red por fetch/XHR, se puede encontrar la respuesta UserByScreenName, que contiene información extensa sobre cualquier cuenta pública. Si se copia la solicitud como un comando de PowerShell, los tokens actuales de autorización y CSRF se insertan automáticamente, lo que permite ejecutar las solicitudes sin configuración adicional.

Información del perfil obtenida a través de las herramientas de desarrollador (@I_Am_Jakoby)

En la respuesta obtenida no solo se encuentran los datos estándar del perfil, sino también metadatos más sensibles —como las etiquetas que indican si el usuario se considera una cuenta NSFW, si está sujeta a restricciones geográficas, o incluso si posee el estatus de “cuenta protegida”. Este último parámetro, aunque no del todo claro en su significado, podría indicar un mayor nivel de privacidad o intervención de moderación.

Lo que despertó especial interés fue el acceso a los mensajes directos. Mediante solicitudes de red similares, se puede obtener toda la estructura de los mensajes privados (DM), desde los no leídos hasta las reacciones a mensajes individuales y toda la metainformación asociada. Además, las capacidades no se limitan solo a la cuenta activa: se descubrió que es posible visualizar datos incluso de cuentas bloqueadas o eliminadas, si estuvieron asociadas con la sesión actual.

Aunque por ahora las solicitudes encontradas no revelan vulnerabilidades evidentes que representen una amenaza directa a la seguridad, la cantidad de información disponible plantea interrogantes. Especialmente considerando que gran parte de estos datos no está documentada ni disponible mediante los canales oficiales de la API. Esto sugiere que los servicios internos de Twitter transmiten mucha más información de lo que se suele asumir.

Por ahora, las funciones descubiertas parecen ilustrar peculiaridades del funcionamiento del cliente con el backend de Twitter, más que representar un riesgo serio. Sin embargo, si se identifican vulnerabilidades, el autor promete utilizar el programa oficial de recompensas por errores en HackerOne. Hasta entonces, estos hallazgos siguen siendo una curiosa demostración de cuánto se puede aprender sobre la plataforma sin acceso oficial.

* La red social está prohibida en el territorio de la Federación Rusa.