Los phishers “atraparon” a un experto en seguridad de la información: el propio propietario del servicio HIBP se convirtió en víctima de los estafadores

Incluso los más cautelosos pueden quedar enganchados si los atrapas en el momento adecuado.

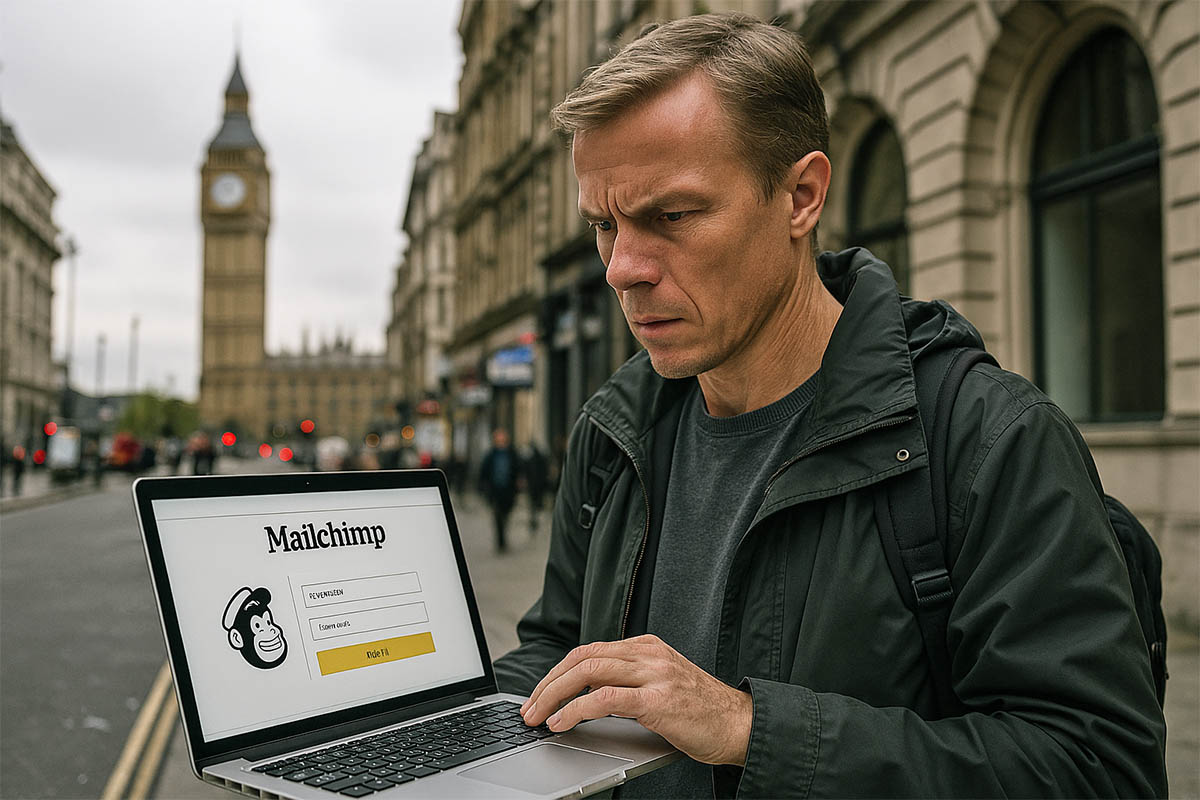

Troy Hunt, autor del conocido blog sobre ciberseguridad y del popular servicio HIBP, informó sobre una filtración de su base de suscriptores, ocurrida como resultado de un ataque de phishing a su cuenta de Mailchimp. Según sus palabras, el ataque tuvo lugar la mañana del 25 de marzo, mientras se encontraba en Londres. Bajo los efectos del desfase horario y el cansancio, introdujo su usuario, contraseña y un código de un solo uso en un sitio falso que imitaba visualmente al servicio legítimo de Mailchimp.

El sitio de la campaña de phishing se encontraba en el dominio «mailchimp-sso[.]com» y estaba diseñado de forma lo suficientemente convincente como para generar una sensación de urgencia, aunque sin causar pánico. Como resultado del ataque, los delincuentes obtuvieron acceso a la cuenta y, en cuestión de segundos, exportaron toda la lista de distribución. Posteriormente, Mailchimp confirmó el acceso desde Londres, seguido de actividad desde una dirección IP en Nueva York, desde donde se realizó la exportación de datos.

La base exportada contenía unas 16 mil entradas, incluyendo tanto suscriptores activos como aquellos que se habían dado de baja. Cada entrada incluye la dirección de correo electrónico, el tipo de suscripción, la fecha de suscripción, la dirección IP, la ubicación geográfica aproximada y otros metadatos. Lo que más preocupó al autor fue que Mailchimp guarda por defecto los datos incluso de los usuarios que se han dado de baja, aunque este comportamiento puede ajustarse desde la configuración de la cuenta.

Hunt expresó su decepción consigo mismo por haber caído en el ataque, a pesar de su amplia experiencia con amenazas similares. Reconoció que ignorar señales de phishing —como la ausencia del autocompletado de contraseña desde 1Password— fue resultado del simple agotamiento. En su opinión, el correo de phishing fue especialmente eficaz debido a su nivel moderado de presión: no causaba pánico, pero convencía de la necesidad de actuar de inmediato.

Señaló que Mailchimp no admite métodos de autenticación de dos factores resistentes al phishing, como las claves de acceso (Passkeys) o claves físicas, y afirmó que planteará al servicio dos preguntas clave: si planean admitir Passkeys y por qué no se eliminan los datos de los usuarios que se han dado de baja. También planea lanzar una iniciativa para promover métodos de autenticación más seguros a través del proyecto «whynopasskeys[.]com».

Como resultado del incidente, los datos de todas las direcciones afectadas fueron añadidos a la base del servicio Have I Been Pwned, del cual Hunt también es propietario. Se enviaron notificaciones de la filtración a más de 6,6 mil suscriptores y 2,4 mil dominios que monitorean la aparición de sus direcciones en bases de datos comprometidas.

Posteriormente, Hunt informó que Mailchimp bloqueó temporalmente su cuenta para prevenir nuevas acciones por parte de los atacantes. Esto también explica los problemas que experimentaban los nuevos usuarios al intentar suscribirse a la lista de correo. Actualmente se está llevando a cabo una investigación oficial, mientras el autor analiza cómo pudieron haberse visto comprometidos los datos: la fuente probable fue su dirección única de Mailinator, utilizada exclusivamente para Mailchimp. Sospecha que dicha dirección podría haber estado involucrada en una filtración de datos de la propia plataforma.

Para finalizar, Hunt instó a las empresas a ser lo más transparentes posible durante incidentes y a notificar rápidamente a los usuarios. Subrayó que incluso una filtración de «solo» direcciones de correo electrónico merece atención y debe ser registrada en bases de datos públicas. Planea usar esta situación como caso de estudio para futuras presentaciones y materiales educativos, así como para promover métodos seguros de autenticación en internet.