0Day en Windows: acceso a datos confidenciales sin un solo clic

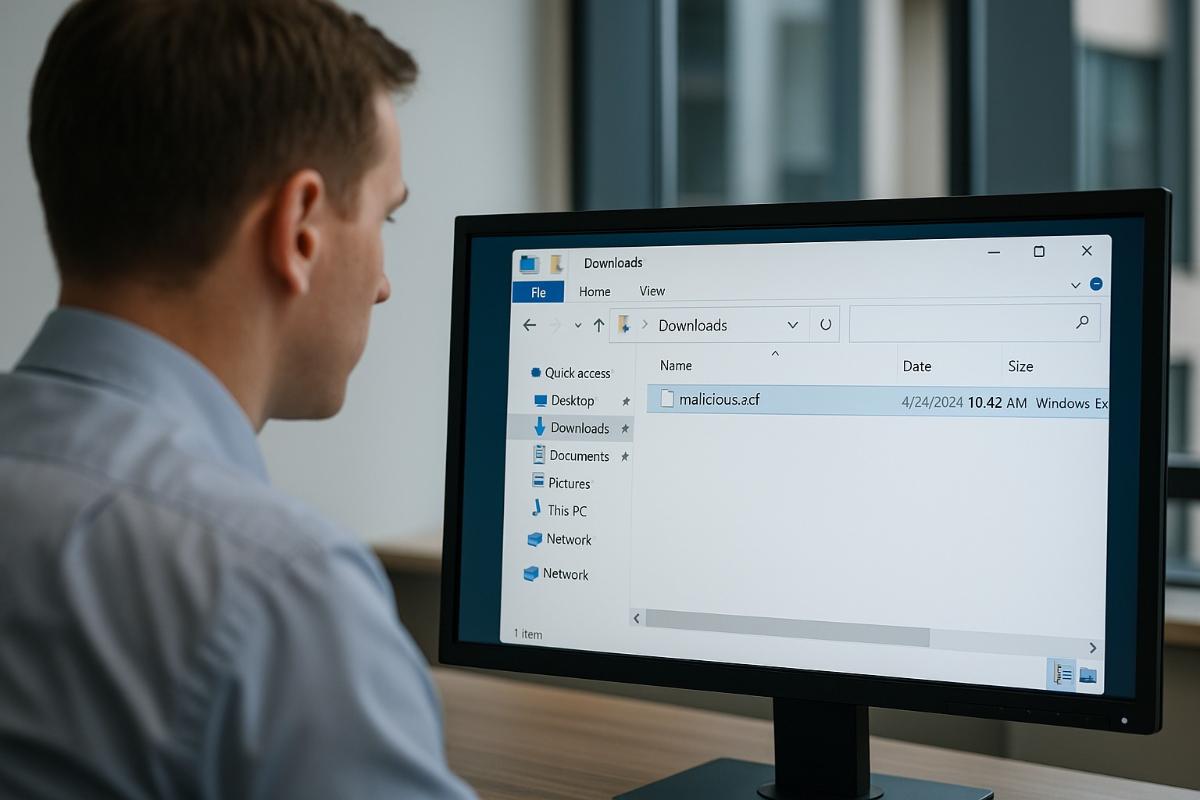

Un solo archivo SCF malicioso pone en riesgo todo el sistema de la víctima.

Nueva vulnerabilidad de día cero en Windows permite a los atacantes robar hashes NTLM de los usuarios con solo hacer que abran un archivo malicioso en el explorador.

El error descubierto por especialistas de ACROS Security aún no ha recibido un identificador CVE oficial, pero ya ha sido considerado peligroso: afecta a todas las versiones de Windows, desde Windows 7 hasta las últimas compilaciones de Windows 11, así como a las ediciones de servidor desde Server 2008 R2 hasta Server 2025.

La esencia de la vulnerabilidad radica en la posibilidad de provocar una filtración de credenciales NTLM si el usuario simplemente visualiza una carpeta que contiene un archivo SCF especialmente diseñado. Así, al abrir una memoria USB, una carpeta de red o incluso el directorio local de «Descargas» donde dicho archivo pudo haber sido guardado automáticamente desde una página web del atacante, el hash NTLM se envía automáticamente a un servidor externo.

NTLM se utiliza desde hace tiempo en ataques como NTLM relay y pass-the-hash, en los que los atacantes obligan al dispositivo a autenticarse en un servidor bajo su control, interceptan el hash de la contraseña y lo usan para autenticarse en nombre de la víctima. Esto permite acceder a segmentos cerrados de la red, obtener información confidencial y escalar el ataque.

Aunque este tipo de vulnerabilidades no se considera crítica debido a ciertos requisitos de explotación —como el acceso a la red interna o la existencia de un recurso externo para la retransmisión—, aún se emplea activamente en ataques reales. Estos métodos ya se han utilizado contra servicios públicos, incluidos servidores Exchange.

La empresa ya ha lanzado correcciones no oficiales gratuitas a través de su servicio de microparches 0patch. Las correcciones están disponibles para todas las versiones de Windows compatibles. Una vez iniciado, el agente 0patch aplica el parche automáticamente, sin necesidad de reiniciar el sistema, a menos que lo prohíba la política de seguridad local.

ACROS envió el informe de la vulnerabilidad a Microsoft, pero no divulgará los detalles técnicos hasta que se publique una actualización oficial. Esta es una práctica estándar de la empresa para limitar las posibilidades de los hackers antes de que haya un parche disponible. Microsoft ya ha confirmado que recibió la notificación y tomará medidas para proteger a los usuarios.

Recientemente, Microsoft publicó las actualizaciones de seguridad de marzo Patch Tuesday 2025, corrigiendo 57 vulnerabilidades, incluidas 6 de día cero que estaban siendo explotadas activamente. Entre los problemas corregidos se encuentran 6 vulnerabilidades críticas que permiten la ejecución remota de código.