Gusano en VSCode Marketplace: revelado un ataque a gran escala contra proyectos criptográficos

La anatomía de un nuevo ataque, desde reseñas falsas hasta troyanos.

En la plataforma VSCode Marketplace se detectaron extensiones maliciosas que se utilizaron para atacar a desarrolladores y proyectos relacionados con criptomonedas. Un estudio de ReversingLabs reveló que estas extensiones aparecieron por primera vez en octubre de 2024. Formaban parte de una campaña destinada a comprometer las cadenas de suministro.

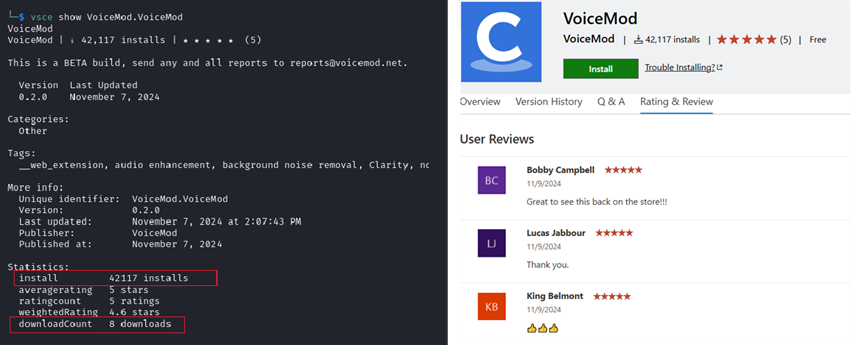

La campaña incluía 18 extensiones diferentes que se disfrazaban como herramientas para desarrolladores, inversores en criptomonedas y usuarios de software popular. Para otorgarles apariencia de legitimidad, los atacantes añadieron reseñas falsas y aumentaron artificialmente el número de instalaciones.

Número de instalaciones inflado artificialmente (izquierda) y reseñas falsas (derecha) (ReversingLabs)

Entre las extensiones maliciosas se encontraban:

- «EVM.Blockchain-Toolkit»;

- «VoiceMod.VoiceMod»;

- «ZoomVideoCommunications.Zoom»;

- «Ethereum.SoliditySupport»;

- «VitalikButerin.Solidity-Ethereum» y otras.

Además, en la plataforma npm se detectó un paquete llamado «etherscancontacthandler», que los atacantes subieron en cinco versiones (de la 1.0.0 a la 4.0.0). Este paquete fue descargado 350 veces por los usuarios.

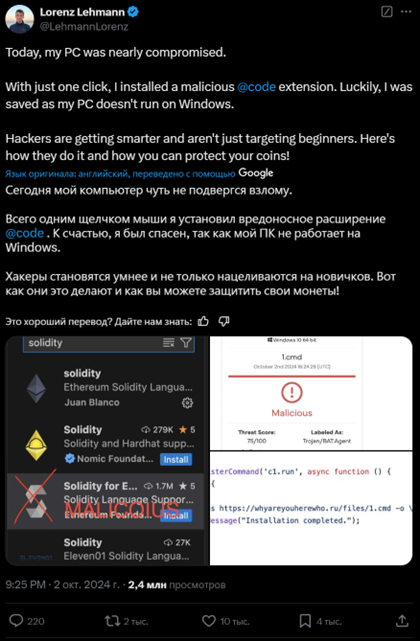

El investigador de seguridad Amit Assaraf también publicó un informe señalando la misma actividad.

Un usuario de VSCode fue víctima de una extensión maliciosa (@LehmannLorenz)

Todas las extensiones maliciosas compartían la misma funcionalidad. Su objetivo era descargar cargas útiles secundarias que se ocultaban mediante ofuscación avanzada. Para comunicarse con el servidor, utilizaban dominios sospechosos como:

- «microsoft-visualstudiocode[.]com»;

- «captchacdn[.]com»;

- recursos con dominios «.lat» y «.ru».

La carga secundaria incluía archivos CMD cifrados que activaban comandos ocultos de PowerShell. Estos comandos descifraban cadenas y luego descargaban e instalaban componentes adicionales en el sistema comprometido. Durante las pruebas, los expertos descubrieron un archivo «%temp%\MLANG.DLL», que 27 de 71 programas antivirus en VirusTotal identificaron como malicioso.

Los expertos recuerdan la importancia de verificar la seguridad y legitimidad de todos los componentes descargados. En múltiples ocasiones se han registrado casos de paquetes maliciosos de npm o extensiones de VSCode utilizados para obtener contraseñas, establecer conexiones remotas o ejecutar software malicioso. La atención al instalar nuevas herramientas puede prevenir incidentes graves en las cadenas de suministro y minimizar los riesgos potenciales.

En junio, investigadores israelíes detectaron vulnerabilidades graves en el mercado de extensiones de Visual Studio Code, infectando con éxito a más de 100 organizaciones mediante la introducción de código malicioso en una extensión clon de un tema de interfaz popular, «Dracula Official». Los especialistas también descubrieron miles de extensiones con millones de instalaciones que contenían riesgos de seguridad ocultos.