100 años de prisión por publicidad: el creador de Reveton y Ransom Cartel espera sentencia

La historia de "J.P. Morgan" abarca desde ser un hacker de élite hasta convertirse en el principal sospechoso.

En España, fue arrestado y extraditado a los Estados Unidos Maxim Silnikov, quien está acusado de crear una campaña para la distribución del programa de ransomware Ransom Cartel y de organizar un esquema a gran escala de publicidad maliciosa que funcionó desde 2013 hasta 2022.

Maxim Silnikov, de 38 años, conocido bajo los seudónimos "J.P. Morgan", "xxx" y "lansky" en foros de hackers, llamó la atención de los servicios de seguridad por su participación en grandes ciberataques. Según los servicios de seguridad del Reino Unido, Silnikov y sus cómplices son cibercriminales de élite que tomaron estrictas medidas para garantizar su seguridad en la red y evitar ser capturados.

En el marco del último caso, Silnikov está acusado de crear y gestionar un esquema de "ransomware como servicio" (Ransomware-as-a-Service, RaaS), que se utilizó activamente para atacar a empresas e individuos. Un papel importante de Silnikov era negociar con los corredores de acceso inicial (Initial Access Broker, IAB), que proporcionaban acceso a redes corporativas comprometidas, así como gestionar las comunicaciones con las víctimas y procesar los rescates. Silnikov se dedicaba al lavado de dinero de los rescates a través de mezcladores de criptomonedas para ocultar rastros de transacciones financieras y dificultar el trabajo de las autoridades.

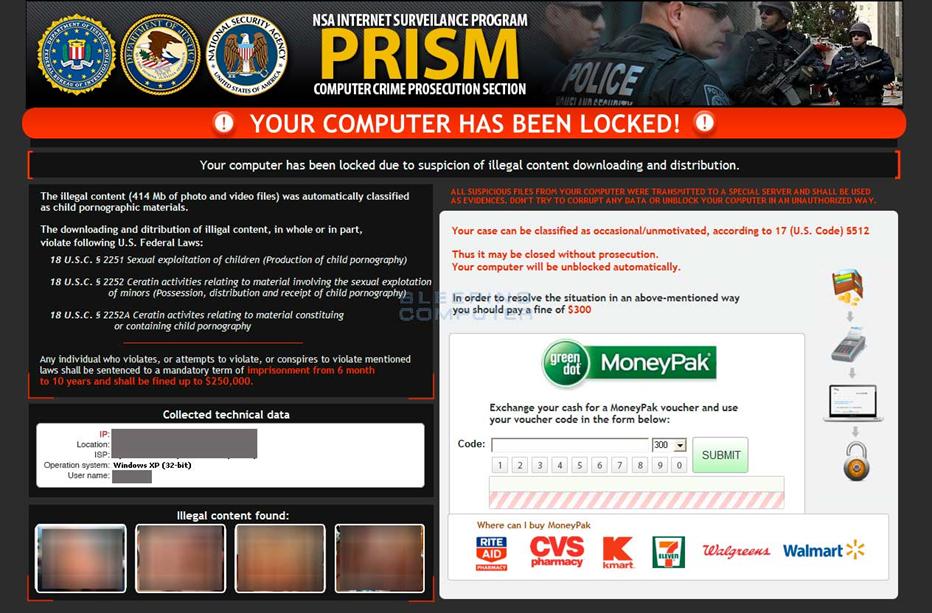

Además, Silnikov fue responsable de crear Reveton, un troyano que bloqueaba el acceso a Windows y exigía un rescate para desbloquearlo. El programa malicioso se hacía pasar por una herramienta de las fuerzas del orden. El troyano bloqueaba la computadora bajo el pretexto de detectar pornografía infantil y materiales protegidos por derechos de autor. Desde su lanzamiento en 2011 hasta 2014, Reveton generaba alrededor de $400,000 diarios para diversos cibercriminales.

Ejemplo de bloqueo de acceso a la computadora bajo la apariencia de la NSA

Las actividades de Silnikov en el campo del malvertising (de octubre de 2013 a marzo de 2022) también resultaron ser a gran escala y destructivas. La tarea de Silnikov era desarrollar y distribuir publicidad maliciosa que parecía inofensiva, pero en realidad redirigía a los usuarios a sitios con virus y programas maliciosos.

En la campaña de malvertising se utilizaron las siguientes herramientas:

- Angler Exploit Kit (AEK): desarrollado para explotar vulnerabilidades en navegadores web y plugins instalados con el fin de entregar cargas útiles adicionales en dispositivos comprometidos.

- Malware Locker: un ransomware "ligero" que impedía a la víctima acceder a sus datos, a menudo exigiendo un pago para restaurar el acceso.

- Scareware: bombardea la computadora de la víctima con alertas falsas, incitándola a descargar malware o proporcionar información personal a los cibercriminales.

En su punto álgido, el Angler Exploit Kit representaba el 40% de todas las infecciones por exploit en el mundo y generaba unos $34 millones al año para los criminales. Más de 500 millones de usuarios en todo el mundo fueron víctimas de estos ataques.

Silnikov también participó en el desarrollo y mantenimiento de la infraestructura técnica, el sistema de distribución de tráfico (TDS), para gestionar y detectar de manera más eficaz las campañas maliciosas.

Durante una operación internacional, agentes de la NCA junto con colegas de Ucrania, Portugal y Singapur realizaron redadas, incautaron más de 50 terabytes de datos e identificaron la infraestructura utilizada para gestionar los programas de ransomware. Los datos recopilados se utilizarán para futuras investigaciones y para llevar a otros miembros del grupo criminal ante la justicia.

Maxim Silnikov enfrenta cargos por fraude, delitos informáticos, robo de identidad y otros crímenes. Si es declarado culpable de todos los cargos, Silnikov podría enfrentar hasta 100 años de prisión, aunque la pena real probablemente será menor debido a la posibilidad de cumplir varias sentencias de manera concurrente.

La operación Ransom Cartel, lanzada en diciembre de 2021, tiene muchas similitudes con el código del grupo REvil. Los especialistas de Palo Alto Networks señalaron una posible conexión sospechosa entre Ransom Cartel y REvil. Según la investigación, Ransom Cartel comenzó sus actividades solo dos meses después del desmantelamiento de REvil. Los expertos notaron que los operadores de Ransom Cartel tienen acceso al código fuente del encriptador de REvil, pero no cuentan con el mecanismo de ofuscación utilizado para encriptar cadenas y ocultar llamadas a la API.

En 2019, un miembro del grupo cibercriminal que distribuía el ransomware Reveton fue condenado en el Reino Unido a 6 años de prisión y a una multa de $355,000. Según la investigación, el estudiante de 25 años estuvo vinculado durante 6 años al infame grupo Lurk.