Noticias

Principales 7 herramientas GeoINT: Determinación de ubicación por foto con precisión de hasta un metro

La inteligencia geoespacial (GeoINT) ha ampliado significativamente las capacidades de análisis de información visual en los últimos años. El software moderno para GeoINT, utilizando una combinación...

“Hola, soy tu nuevo CEO”: cómo los hackers clonan ejecutivos a través de Microsoft Bookings

Una función inofensiva de programación de reuniones ha allanado el camino para los estafadores digitales.

60.000 dispositivos de almacenamiento NAS de D-Link esperan una actualización que nunca saldrá

Los dispositivos olvidados se convierten en presa fácil para los ciberdelincuentes.

Tres años a la vista: cómo un paquete malicioso en PyPI recopiló 37.000 descargas

La ciberamenaza penetró en el código de miles de desarrolladores y pasó desapercibida.

Earth Estries: Trend Micro revela las sofisticadas artimañas de los hackers invisibles

Tras bambalinas de los sofisticados ciberataques a redes corporativas.

Lavandería de criptomonedas por $400 millones: la justicia alcanzó al creador de Bitcoin Fog

El tribunal ha dictado sentencia contra el fundador del mayor mezclador de bitcoins.

8 meses en la sombra: cómo los espías de Salt Typhoon vigilaban las telecomunicaciones de EE.UU.

¿Qué propondrá la NSA para protegerse de los hackers chinos?

Top 15 Mejores Herramientas OSINT para la Recolección de Datos y el Análisis de Amenazas

OSINT (inteligencia basada en fuentes abiertas) es un método de recopilación de información de fuentes de acceso público. Estas herramientas son utilizadas activamente por organizaciones gubernamental...

De las mariposas a nuevos medicamentos: ¿podemos confiar en las predicciones del oráculo LLM?

Los matemáticos están domando las cajas negras de la IA.

Publicidad hermosa vs. realidad dura: Apple y los límites del potencial de la IA

¿Qué se esconde detrás del marketing y por qué los números primos desconciertan a los chatbots?

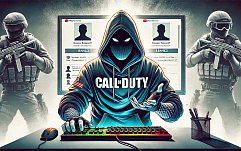

Recibí un mensaje y me banearon: cómo un hacker bloqueó miles de jugadores de CoD MW3

Activision intentó silenciar el problema, pero la verdad aún salió a la luz.

La botnet Mozi ha renacido: Androxgh0st busca activamente servidores e IoT

Los ciberataques esquivos pasan por alto incluso los sistemas de seguridad más avanzados.

Colonias en Marte o megaciudades espaciales: Musk y Bezos en una batalla por el futuro de la humanidad

¿Quién de estos multimillonarios se convertirá en el nuevo "Colón" estelar?

¿Troyano en una impresora 3D? Un error crítico en UltiMaker Cura amenaza a millones de usuarios

Los modelos maliciosos de 3MF pueden pasar desapercibidos durante mucho tiempo.

Flipper Zero y sus competidores: ¿qué herramienta elegir para el análisis de sistemas?

Flipper Zero ha capturado la atención de tecnófilos y hackers, pero existen alternativas en el mercado que ofrecen funcionalidades únicas. Descubre las mejores opciones para análisis y pruebas de sist...