Trampa de OAuth: los desarrolladores están perdiendo el control de sus repositorios de GitHub en masa

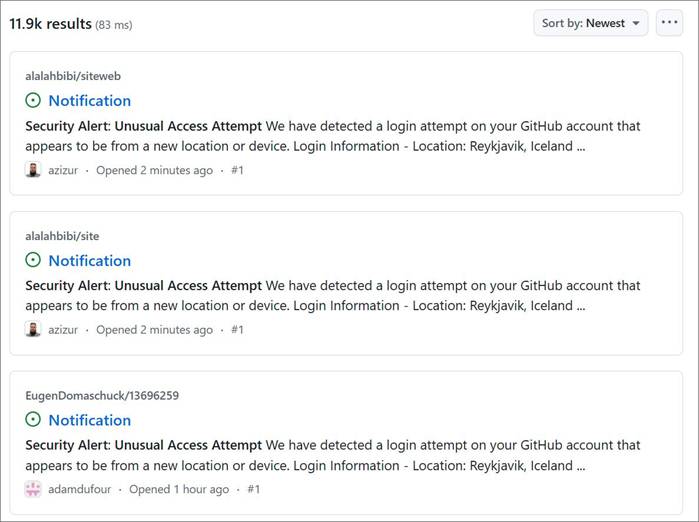

La campaña de phishing afectó a más de 12.000 proyectos en cuestión de días.

Los ciberdelincuentes lanzaron una campaña de phishing a gran escala dirigida a desarrolladores. Casi 12 000 repositorios de GitHub fueron atacados mediante falsas alertas de seguridad. Los atacantes engañaron a los usuarios para que autorizaran una aplicación OAuth maliciosa, otorgando a los hackers control total sobre sus cuentas y código.

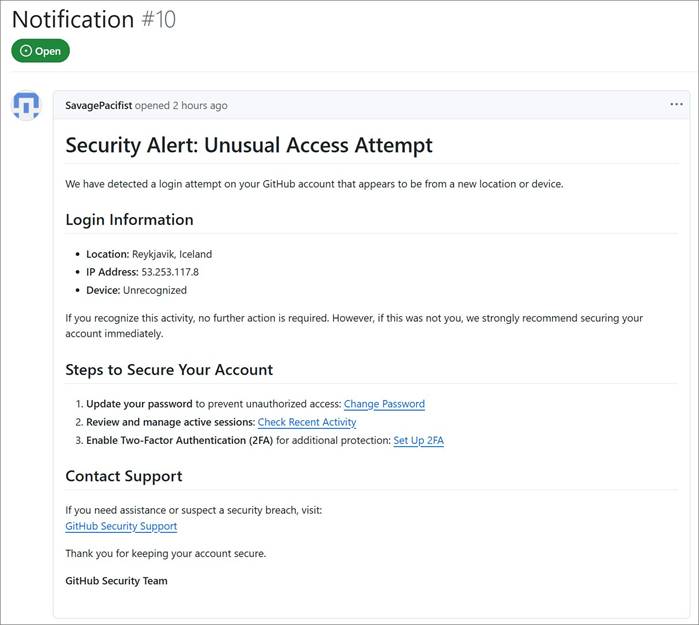

Los mensajes dejados en los repositorios informaban de un «intento de inicio de sesión inusual» desde la dirección IP 53.253.117.8 en Reikiavik, Islandia. En el texto de la advertencia se recomendaba actualizar la contraseña de inmediato, revisar las sesiones activas y habilitar la autenticación de dos factores. Sin embargo, todos los enlaces en estos mensajes redirigían a los usuarios a una página de autorización de la aplicación maliciosa «gitsecurityapp», que solicitaba amplios privilegios de acceso.

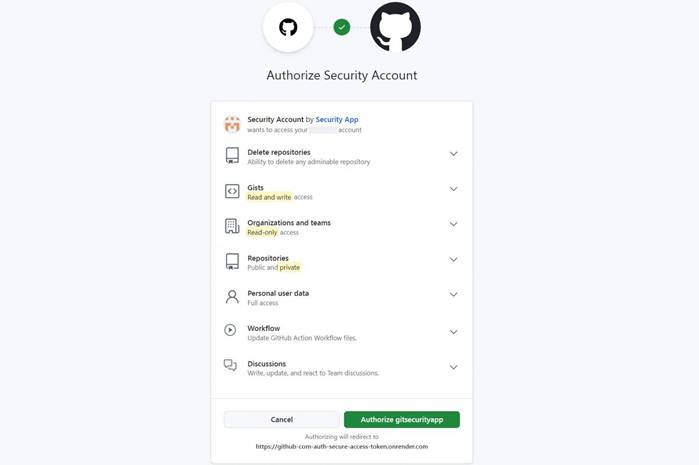

Los atacantes exigían permisos que les permitían tener control total sobre los repositorios de la víctima, gestionar el usuario, leer y modificar discusiones, operar con organizaciones y eliminar repositorios. Especialmente preocupantes eran los permisos para modificar GitHub Actions, lo que permitía a los atacantes inyectar código malicioso en los flujos de trabajo de los usuarios.

Si el usuario ingresaba sus credenciales y aceptaba la autorización, la aplicación generaba un token OAuth y lo enviaba a un servidor remoto. De esta forma, los hackers obtenían control total sobre la cuenta comprometida.

El ataque cibernético comenzó el 16 de marzo y aún sigue activo, aunque el número de repositorios afectados varía, lo que indica que GitHub está tomando medidas para mitigar la amenaza. Los investigadores señalan que la empresa ya ha comenzado a eliminar las alertas falsas de los proyectos afectados.

Se recomienda a los desarrolladores que hayan otorgado acceso a la aplicación maliciosa que revoquen inmediatamente sus permisos a través de la configuración de GitHub en la sección «Aplicaciones». También deben revisar la actividad en sus repositorios, eliminar cualquier GitHub Actions desconocido y asegurarse de que no haya nuevos archivos gist privados. Como medida de seguridad adicional, se recomienda cambiar las contraseñas y actualizar todos los tokens de autorización.