100 concesionarios se convierten en distribuidores de un troyano de acceso remoto

Las vulnerabilidades en la cadena de suministro han convertido los sitios web de automóviles en áreas de preparación involuntaria para ataques cibernéticos.

Un ataque a la cadena de suministro afectó a más de 100 concesionarios de automóviles en EE.UU., exponiendo a sus clientes al riesgo de infección por malware. Los atacantes aprovecharon una vulnerabilidad en un servicio de video de terceros utilizado por los concesionarios, inyectando código malicioso que redirigía a los usuarios a páginas falsas. En estas páginas, los visitantes desprevenidos eran atacados con el objetivo de instalar el troyano remoto SectopRAT.

La intrusión inicial no afectó directamente a los sitios web de los concesionarios, sino que ocurrió a través de un servicio de transmisión de video de terceros. Los usuarios que ingresaban a los sitios de los distribuidores de automóviles cargaban automáticamente un JavaScript malicioso, que luego los redirigía a páginas de phishing.

El investigador de seguridad Randy McEoin determinó que la fuente original del ataque era un script comprometido alojado en el servidor de la empresa «idostream[.]com» de Manchester, Connecticut. El código malicioso estaba en el archivo «les_video_srp.js», que contenía comandos cifrados para cargar elementos adicionales del ataque.

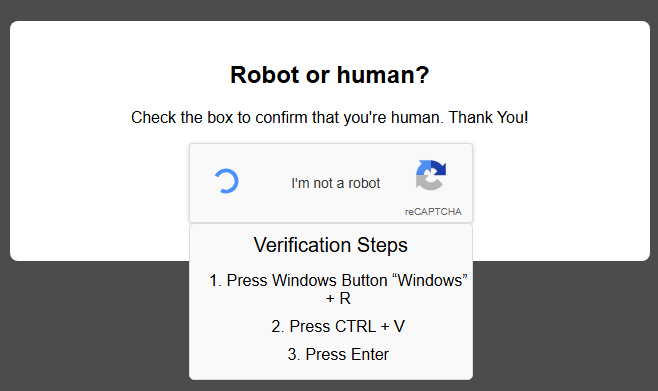

Una vez activado, el script malicioso mostraba una página falsa de CAPTCHA, solicitando al usuario confirmar que no era un robot. Al hacer clic en la casilla de verificación, los visitantes eran engañados para realizar acciones que iniciaban la instalación del malware.

Tras ejecutar el código PowerShell, la computadora de la víctima descargaba un archivo ZIP (Lancaster.zip) que contenía el troyano SectopRAT. Esta es una herramienta maliciosa que permite a los atacantes obtener acceso remoto a los dispositivos infectados y robar datos confidenciales.

El análisis determinó que la amenaza recibió el nivel máximo de peligrosidad: 10 de 10. El propietario del servicio de terceros LES Automotive informó que la vulnerabilidad fue corregida, pero aún se desconoce cuántos usuarios fueron atacados y la gravedad de las consecuencias de la brecha de seguridad.

Los ciberdelincuentes utilizan cada vez más servicios de confianza como caballo de Troya para atacar a los usuarios, convirtiendo herramientas legítimas en armas. Las empresas no solo deben proteger sus propios sistemas, sino también evaluar cuidadosamente la seguridad de las soluciones de terceros de las que dependen sus clientes.