KoSpy: se ha encontrado software espía en Google Play

SMS, llamadas y fotos de ciertos usuarios podrían haber sido enviados a Corea del Norte.

Un grupo de hackers, presuntamente vinculado al gobierno de Corea del Norte, publicó un software espía para Android en la tienda de aplicaciones Google Play, logrando convencer a algunos usuarios de descargarlo. Así lo informa la empresa de ciberseguridad Lookout.

En el informe de Lookout se describe una campaña con varias versiones del spyware para Android llamado KoSpy. Este malware está vinculado con un alto grado de certeza al gobierno de Corea del Norte.

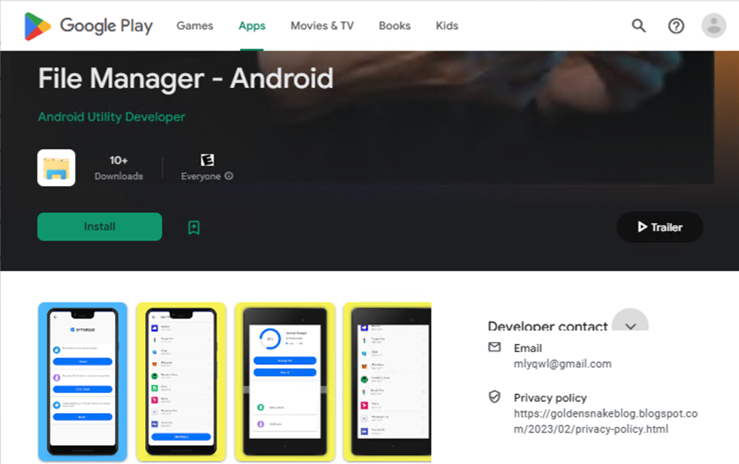

Una de las aplicaciones infectadas estuvo disponible en Google Play y fue descargada más de 10 veces, según una versión en caché de la página de la tienda. Aunque en los últimos años los hackers norcoreanos han sido noticia principalmente por el robo de criptomonedas, incluyendo el reciente ataque a la plataforma Bybit por aproximadamente 1,4 mil millones de dólares, este nuevo ataque tiene un propósito de espionaje. Así lo confirma la funcionalidad de las aplicaciones detectadas.

Versión en caché de la página de la aplicación (Lookout)

Los objetivos específicos de la operación aún se desconocen. Los investigadores han identificado que KoSpy recopila una amplia gama de datos confidenciales, incluidos mensajes SMS, historial de llamadas, geolocalización, archivos y carpetas en el dispositivo, pulsaciones de teclado, información sobre redes Wi-Fi y una lista de aplicaciones instaladas. Además, el spyware puede grabar audio, tomar fotos con las cámaras del dispositivo y realizar capturas de pantalla.

KoSpy utiliza Firestore, una base de datos en la infraestructura de Google Cloud, para recibir configuraciones iniciales. Un representante de Google declaró que Lookout les proporcionó información sobre la amenaza, tras lo cual todas las aplicaciones maliciosas identificadas fueron eliminadas de Google Play y los proyectos de Firebase relacionados fueron desactivados.

Google también afirmó que los usuarios de Android con los servicios de Google Play activados están protegidos automáticamente contra las versiones conocidas de este malware. Sin embargo, la empresa no respondió preguntas sobre la posible implicación de Corea del Norte ni otros detalles del informe.

Además de la tienda oficial de Google Play, Lookout detectó aplicaciones infectadas en la plataforma de terceros APKPure, cuyos representantes afirmaron que no habían recibido notificaciones sobre el software malicioso por parte de Lookout.

Adicionalmente, Lookout identificó el uso de los mismos dominios e IPs que anteriormente estuvieron asociados con los grupos de hackers APT37 y APT43, que operan en interés del gobierno norcoreano.

Las identidades de los desarrolladores que publicaron la aplicación maliciosa siguen siendo desconocidas, y no se pudo contactar con ellos a través del correo electrónico proporcionado en Google Play. Lookout afirma que el ataque probablemente estaba dirigido a usuarios de Corea del Sur que hablan inglés y coreano, basándose en los nombres de las aplicaciones, algunos de los cuales están en coreano, así como en interfaces que admiten ambos idiomas.