Storm-2372: las conferencias en Microsoft 365 se han convertido en una herramienta para el robo de secretos de Estado

Cómo utilizar la etiqueta empresarial para comprometer cuentas corporativas.

Los especialistas de Microsoft descubrieron que el grupo Storm-2372 está llevando a cabo una extensa campaña de phishing dirigida a comprometer cuentas de Microsoft 365.

Los ataques están dirigidos a organismos gubernamentales, ONG, empresas de TI, entidades de defensa, sectores de telecomunicaciones y energía, así como al ámbito sanitario en Europa, América del Norte, África y Oriente Medio. La característica principal de la campaña es el uso de técnicas de phishing con códigos de dispositivos, lo que permite a los atacantes eludir los métodos tradicionales de autenticación.

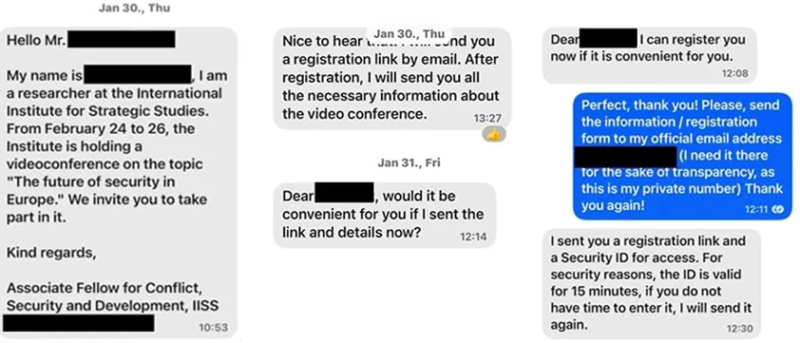

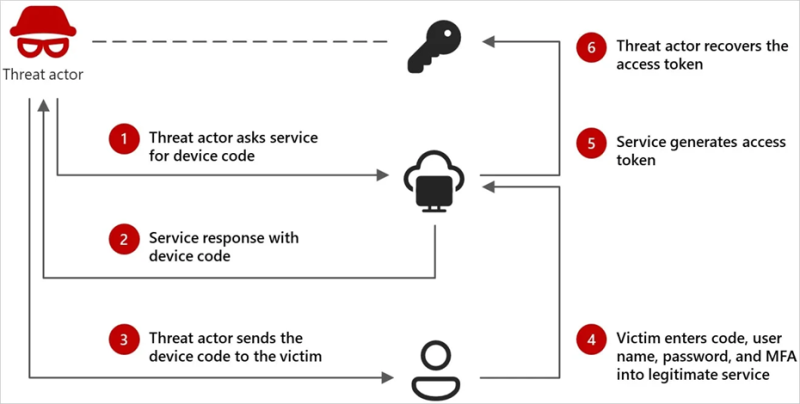

Los hackers utilizan tácticas de ingeniería social haciéndose pasar por figuras influyentes para establecer contacto con la víctima a través de WhatsApp, Signal o Microsoft Teams. El atacante envía a la víctima una invitación falsa a una reunión en línea con un código de acceso previamente generado. Luego, la víctima introduce el código en la página oficial de autenticación de Microsoft, permitiendo a los ciberdelincuentes obtener un token de acceso válido.

Los atacantes contactan a la víctima a través de un mensajero (Microsoft)

Como resultado, los atacantes acceden a las cuentas de Microsoft 365 sin necesidad de una contraseña. Esto les permite extraer correos electrónicos, archivos almacenados en la nube y otros datos corporativos mientras los tokens robados sigan siendo válidos.

El grupo Storm-2372 también utiliza Microsoft Graph API para buscar en buzones de correo comprometidos mediante palabras clave como: "contraseña", "administrador", "TeamViewer", "AnyDesk", "credenciales", "secreto", "ministerio", "gov". Una vez identificados los mensajes importantes, se procede a su exfiltración masiva.

Microsoft también ha detectado una nueva fase del ataque: los atacantes han comenzado a utilizar el identificador de cliente de Microsoft Authentication Broker, lo que les permite generar nuevos tokens de acceso. Esto abre la puerta a una presencia persistente en la red y a nuevas acciones, incluida la inscripción de nuevos dispositivos en Entra ID.

Cadena de ataque de Storm-2372 (Microsoft)

Microsoft recomienda a las organizaciones tomar las siguientes medidas para evitar la posible compromisión:

- Deshabilitar la autenticación mediante código de dispositivo, si es posible.

- Utilizar políticas de Conditional Access en Entra ID para restringir el acceso solo a dispositivos o redes de confianza.

- Revocar inmediatamente los tokens robados si se sospecha de un ataque de phishing, utilizando el comando revokeSignInSessions.

- Implementar requisitos adicionales de reautenticación para usuarios sospechosos.

- Monitorear actividad anómala en Entra ID, prestando atención a picos inusuales de intentos de inicio de sesión, accesos desde direcciones IP desconocidas y solicitudes inesperadas de códigos de dispositivo.

Además, se recomienda a los usuarios ser cautelosos con los inicios de sesión en dispositivos desconocidos y evitar introducir códigos de autenticación fuera de los canales oficiales. Microsoft continúa monitoreando la actividad de Storm-2372 y notificando a las organizaciones sobre posibles compromisos de seguridad.

Los especialistas de Microsoft destacan que el phishing mediante códigos de dispositivo representa una nueva amenaza que requiere un control de acceso más estricto y un monitoreo continuo de los eventos de autenticación en las redes corporativas.