Phishing del sello de Google: cómo los atacantes lograron eludir DKIM

Al principio, incluso los especialistas en seguridad informática no creían que esto fuera posible.

Los hackers han encontrado una forma de engañar a los usuarios enviándoles correos electrónicos que parecen proceder directamente de Google, aunque en realidad contienen un enlace a un sitio falso para el robo de datos. El núcleo del ataque radica en que el mensaje supera la verificación de autenticidad DKIM, como si realmente hubiera sido enviado desde los sistemas de Google, lo que lo hace especialmente peligroso para los destinatarios.

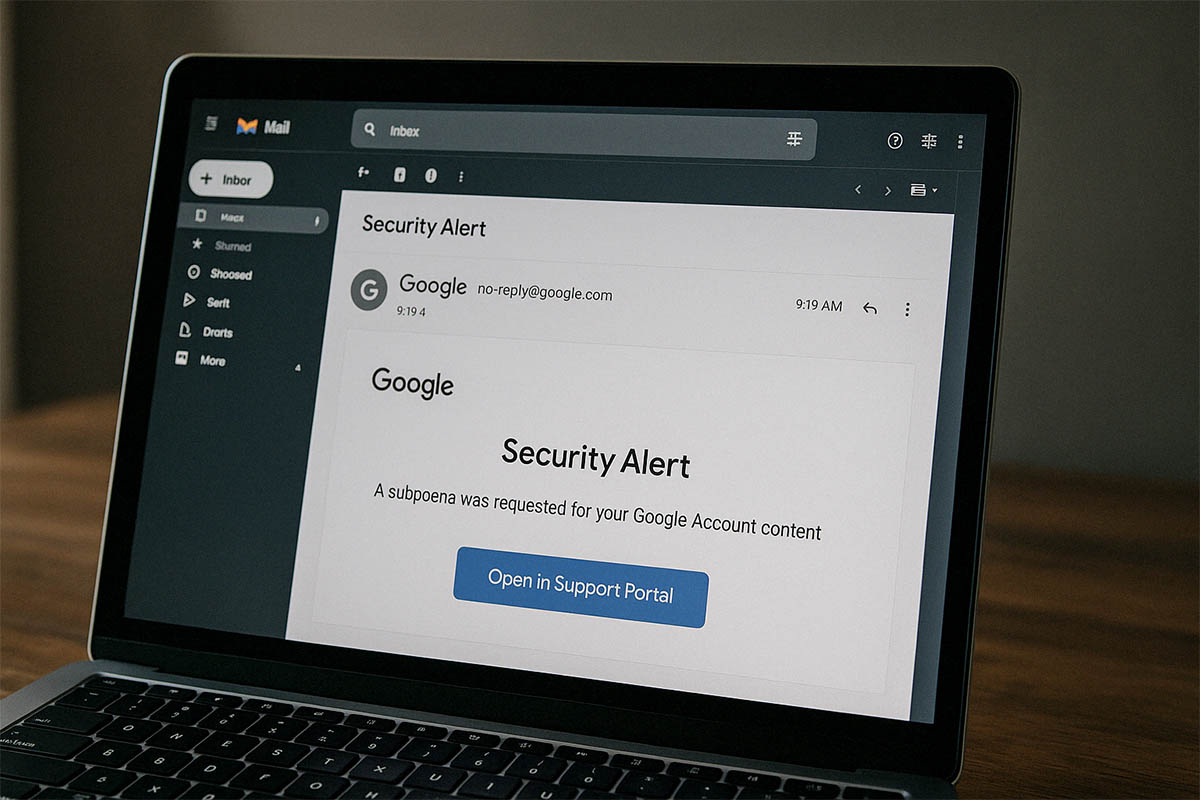

Las víctimas reciben una supuesta notificación oficial de Google, advirtiendo, por ejemplo, sobre una solicitud de datos por parte de las fuerzas del orden. El mensaje se envía desde la dirección «no-reply@google.com» y presenta todos los signos habituales de una notificación auténtica: firma DKIM, aparición en la misma cadena de correos que las advertencias reales de seguridad, y un diseño que imita perfectamente al original.

El desarrollador Nick Johnson fue uno de los destinatarios de dicho correo y notó que algo no cuadraba. El único detalle que le generó sospechas fue la dirección del falso «portal de soporte»: en lugar de accounts.google.com se utilizaba sites.google.com, una plataforma gratuita para alojar páginas, lo que permitió a los atacantes camuflar una copia de suplantación del verdadero entorno de Google.

Como se descubrió, los atacantes utilizaron un mecanismo llamado DKIM replay. Creaban una cuenta de Google con una dirección tipo «me@dominio», siendo el dominio cualquiera, con tal de que pareciera creíble. Luego se creaba una aplicación OAuth con un nombre que coincidía con el mensaje de suplantación. Se añadían espacios en el cuerpo del mensaje para separarlo de las notificaciones internas de Google, generando la impresión de que el correo estaba completo.

Después, los atacantes concedían acceso a la aplicación a su propia cuenta, lo que provocaba que Google enviara automáticamente una notificación de seguridad. Como el remitente era efectivamente el sistema de Google, la firma DKIM confirmaba la autenticidad, y el correo parecía legítimo. Solo quedaba reenviarlo a la víctima. Gmail mostraba que el mensaje estaba dirigido directamente al destinatario, gracias al truco con el nombre del buzón me@.

El problema clave es que la firma DKIM verifica únicamente el contenido del mensaje y los encabezados, pero no el «sobre» —la información sobre la ruta real de entrega. Esto deja una brecha para este tipo de ataques, especialmente si el envío se realiza desde un dominio controlado por el atacante, pero el mensaje está firmado por el sistema de Google.

Este mismo mecanismo ya se había utilizado antes en ataques a usuarios de PayPal. En marzo, se detectó una campaña en la que los hackers aprovechaban la posibilidad de añadir una dirección «de regalo» a una cuenta de PayPal. En un campo se colocaba la dirección y en otro, el mensaje de suplantación. PayPal enviaba una confirmación a la dirección especificada, y los atacantes la añadían a una lista de distribución para difundir la notificación falsa entre posibles víctimas. La firma DKIM, nuevamente, era auténtica, ya que provenía del servidor de PayPal.

La empresa EasyDMARC publicó un análisis técnico de la vulnerabilidad y describió paso a paso el método del ataque. Aunque inicialmente Google afirmó que todo funcionaba correctamente, más tarde reconoció el peligro potencial y comenzó a trabajar en la eliminación de la vulnerabilidad en el proceso de OAuth.