"¿Permitir acceso?": Hackers usan la funcionalidad legítima de Zoom contra los inversores en criptomonedas

Un clic desapercibido durante una llamada le cuesta a las víctimas una fortuna.

La funcionalidad de Zoom relacionada con el acceso remoto a computadoras se ha convertido en la base de un nuevo y sofisticado esquema de ataques dirigidos a profesionales del sector financiero y de criptomonedas. La posibilidad de transferir el control del dispositivo a otros participantes de una videollamada, antes considerada una herramienta útil para la colaboración, ahora es utilizada por atacantes para instalar software malicioso y robar datos.

Uno de estos atacantes es un grupo identificado con el nombre provisional de ELUSIVE COMET por la organización sin fines de lucro The Security Alliance (SEAL), que se dedica a la seguridad en el sector cripto. Los actores se hacen pasar por empleados de la firma de capital de riesgo Aureon Capital, así como por recursos vinculados a ella —Aureon Press y The OnChain Podcast. Crean sitios web cuidadosamente diseñados y perfiles activos en redes sociales, haciéndose pasar por expertos reconocidos para ganar confianza.

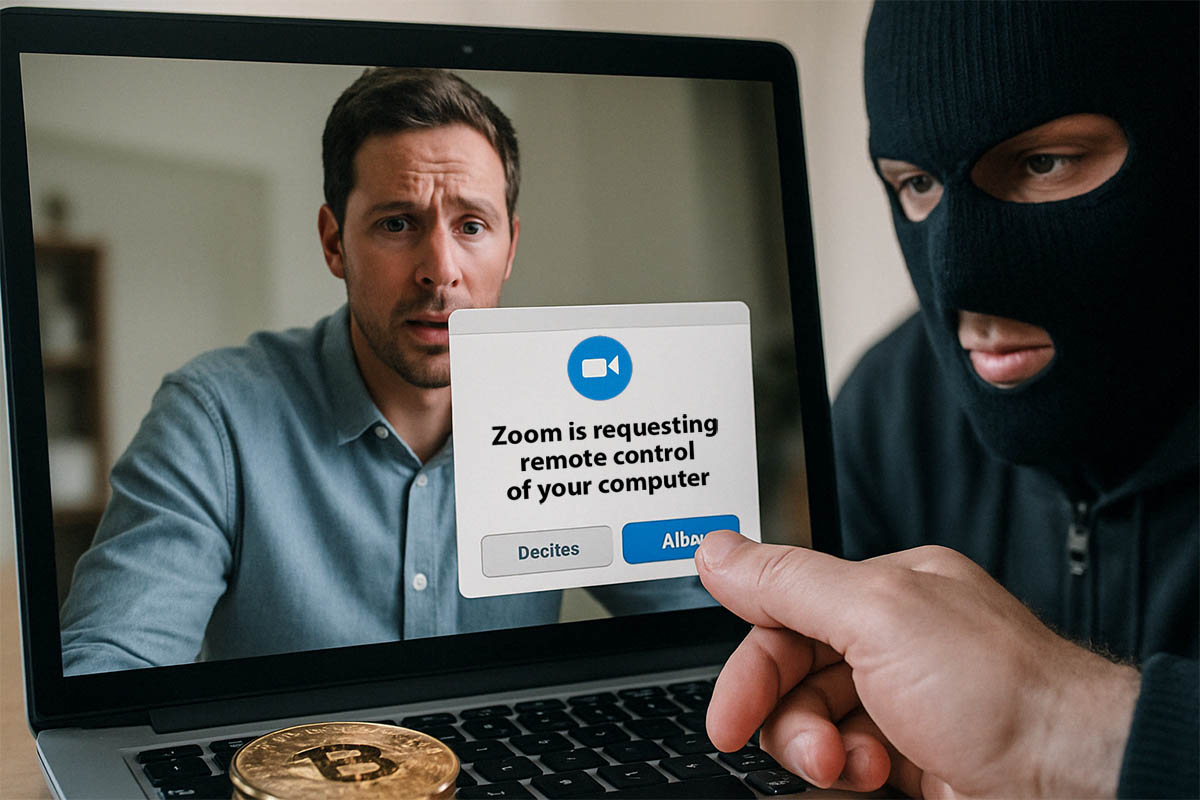

Las víctimas son usuarios a quienes los atacantes contactan por la plataforma X o por correo electrónico con una invitación para participar en un pódcast. Tras aceptar, comienza una llamada por Zoom en la que se le pide a la víctima compartir su pantalla —por ejemplo, para mostrar una presentación o un proyecto. En ese momento, el atacante solicita el control remoto de la computadora. Si la persona no detecta el engaño, puede otorgar ese permiso por error.

Una característica del ataque es que el atacante cambia previamente su nombre visible en Zoom a “Zoom”, imitando una notificación del sistema. Algo como “Zoom solicita acceso para control remoto”. Esta táctica reduce la sospecha de la víctima —la persona puede hacer clic en “permitir” automáticamente, sin pensarlo. Según señaló el creador de la plataforma NFT Emblem Vault, Jake Gallen, quien fue una de las víctimas, ni siquiera notó el momento en que entregó el control. Como resultado, perdió acceso a algunas de sus cuentas y alrededor de 100 mil dólares.

Un ataque similar fue intentado contra el director de la empresa consultora Trail of Bits, pero esta vez sin éxito. Los empleados de la compañía detectaron inconsistencias como cuentas sospechosas en redes sociales, negativa a comunicarse por correo electrónico y páginas falsas de programación de reuniones. Estas señales ayudaron a identificar la amenaza a tiempo.

Preocupa especialmente que el permiso para el control remoto esté habilitado por defecto en muchas configuraciones de Zoom. Si el usuario o el administrador no lo desactiva manualmente, permanece abierto a posibles abusos. Para las organizaciones que trabajan con criptomonedas u otra información sensible, los expertos aconsejan abandonar por completo el uso de Zoom o al menos desactivar la función de acceso remoto.

El ataque ELUSIVE COMET demuestra que las amenazas cibernéticas modernas están cada vez más relacionadas no con vulnerabilidades en el código, sino con errores en la seguridad operativa. El factor humano, la distracción y la confianza excesiva en la interfaz se están convirtiendo en puntos de entrada para los ataques. En un entorno donde las protecciones técnicas son cada vez más difíciles de evadir, los atacantes recurren a la ingeniería social y a la manipulación del comportamiento de la víctima.