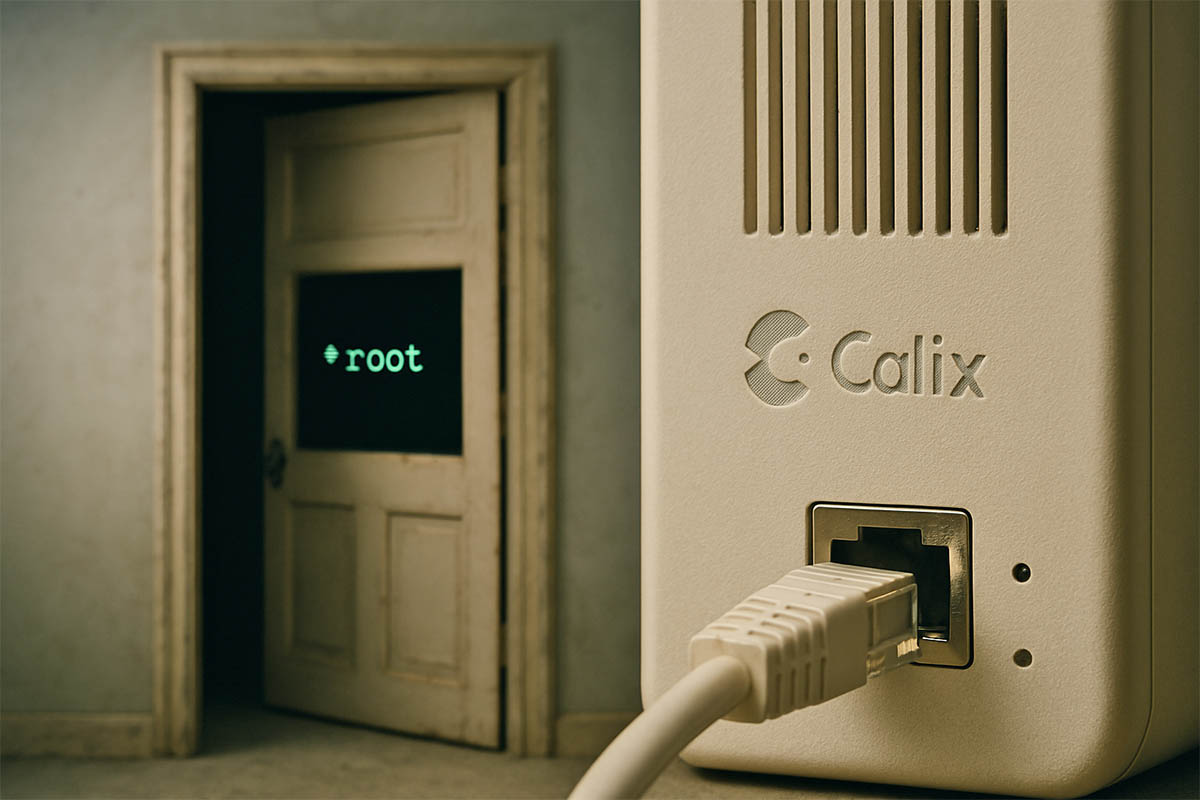

Puerta secreta en los routers Calix: ¿Quién ya ha rooteado?

Los investigadores han descubierto una forma terriblemente sencilla de interceptar equipos de red.

Una vulnerabilidad grave en dispositivos de red obsoletos de Calix permite la ejecución remota de código con privilegios de root sin necesidad de autenticación. El problema afecta a dispositivos que ya no reciben soporte del fabricante y puede ser aprovechado por atacantes para tomar el control total del sistema. La vulnerabilidad se encuentra en el puerto TCP 6998, que es utilizado por una implementación obsoleta del protocolo CWMP (TR-069) para la gestión remota.

La raíz del problema radica en la falta de filtrado adecuado de la entrada del usuario en el servicio CWMP. Un atacante puede enviar un comando malicioso utilizando la sintaxis de comillas invertidas o sustituciones como $(), lo que resulta en la ejecución de un comando arbitrario del sistema en el dispositivo. Según los resultados del análisis técnico, incluso un comando simple como $(id) devuelve uid=0, lo que indica que el código se ejecuta con privilegios de superusuario.

La investigación fue realizada por un investigador independiente en colaboración con SSD Secure Disclosure. Este destacó que el exploit es extremadamente simple y no requiere nombre de usuario ni contraseña. El ataque puede llevarse a cabo desde un nodo adyacente en la red mediante el envío de un único paquete especialmente diseñado al puerto 6998.

Entre los dispositivos afectados se encuentran los modelos Calix 812Gv2, 813Gv2, 813Gv2-2, así como los equipos de la serie 5VT, fabricados por terceros bajo la marca Calix. La lista exacta de dispositivos renombrados no ha sido publicada. Es importante señalar que la nueva línea Gigacenter no es vulnerable, ya que el servicio CWMP utilizado en estos dispositivos no está disponible localmente.

La empresa Calix ha confirmado que el problema afecta exclusivamente a modelos que ya no reciben soporte. En un comentario oficial, los representantes afirmaron haber finalizado el análisis y prometieron emitir recomendaciones para la inmediata aislación de los sistemas vulnerables. Entre las medidas sugeridas se incluyen la desconexión de los dispositivos que escuchan en el puerto 6998, la segmentación de red y, en caso de estar disponibles, la instalación de actualizaciones de firmware. Sin embargo, debido al fin del soporte, es probable que muchas de las versiones afectadas no reciban ninguna corrección.

Durante el escaneo de red, los investigadores observaron que los dispositivos en el puerto 6998 inician una sesión con un prompt tipo cwmp.0001>, lo que indica la presencia de una interfaz para interactuar con el servicio CWMP. La falta de autenticación hace que la vulnerabilidad sea especialmente peligrosa: puede ser utilizada para el movimiento lateral en la red, el robo de datos o la instalación de una puerta trasera persistente.

Especialistas en ciberseguridad advierten sobre los riesgos asociados al uso de hardware IoT obsoleto. Jane Smith, representante de SecureNet, señaló que estos dispositivos suelen pasar desapercibidos dentro de la infraestructura de TI, generando puntos de acceso sin protección para los atacantes. Se recomienda realizar una auditoría de red, escanear la presencia del puerto 6998 abierto, aislar los dispositivos obsoletos y monitorear comportamientos anómalos.

Al momento de la publicación, Calix no ha precisado cuándo se emitirá un aviso oficial. Mientras este no sea publicado, la única forma de protegerse es mediante la aislación manual y el reemplazo del equipo vulnerable.