Viejo CVE, nuevo intento. 69 000 ataques — con solo un clic

El ranking de vulnerabilidades de marzo sorprende de verdad.

Marzo de 2025 se caracterizó por un nuevo repunte de la actividad cibercriminal, centrada en dos frentes: el escaneo masivo de vulnerabilidades obsoletas en aplicaciones web populares y un nuevo ataque contra la infraestructura de AWS mediante la técnica SSRF (Server-Side Request Forgery). El análisis reveló qué vulnerabilidades siguen siendo objetivo de los atacantes y qué estrategias de defensa son especialmente relevantes hoy.

La absoluta líder por número de intentos de explotación volvió a ser la CVE-2017-9841 (puntuación CVSS: 9.8), una vulnerabilidad antigua pero muy utilizada en PHPUnit que permite ejecutar código remoto. Durante marzo se registraron casi 70 mil intentos de escaneo. El interés por esta falla repuntó fuertemente en mayo de 2024 y desde entonces se repite en oleadas. Esta dinámica indica un interés persistente de los atacantes en servidores que aún utilizan versiones inseguras de PHPUnit.

El segundo lugar lo mantuvo la CVE-2023-1389 (CVSS: 8.8), relacionada con los routers TP-Link Archer AX21. La vulnerabilidad permite la ejecución remota de comandos y se utiliza activamente contra usuarios domésticos. A pesar de que existen parches, los dispositivos siguen siendo vulnerables, especialmente en entornos de teletrabajo donde se usan routers personales.

El tercer puesto fue para la CVE-2024-4577 (CVSS: 9.8), una nueva y peligrosa vulnerabilidad en PHP-CGI sobre Windows, relacionada con la evasión de filtros a través de un fallo en la codificación de caracteres. Los ataques asociados buscan desplegar mineros de criptomonedas, botnets y troyanos remotos. Los expertos recomiendan no solo actualizar PHP, sino evitar el modo CGI en favor de PHP-FPM, que es más seguro.

Sigue siendo explotada activamente la CVE-2019-9082 (CVSS: 8.8), una vulnerabilidad en ThinkPHP que permite ejecutar código arbitrario en el servidor. A pesar de su antigüedad, su uso constante resalta un problema generalizado: una gran parte de los ataques apunta a vulnerabilidades con más de cuatro años de existencia.

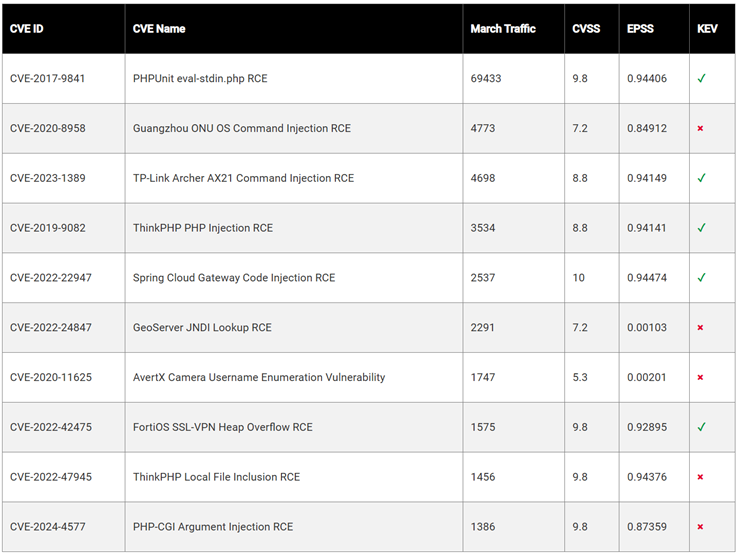

Top 10 de vulnerabilidades en marzo de 2025 (F5 Labs)

Merece especial atención el ataque detectado en marzo contra los servicios en la nube de Amazon. Durante varios días se registró actividad orientada a obtener metadata de instancias EC2 mediante SSRF. Aunque breves, los ataques estaban bien planificados: se usaban peticiones GET a direcciones como /?url=http://169.254.169.254/latest/meta-data/, así como variantes con parámetros (target, file, uri, etc.). El objetivo era acceder a datos EC2, incluidas credenciales IAM y configuraciones. Todos los ataques provenían de direcciones IP pertenecientes a un mismo número de sistema autónomo de una empresa francesa, con indicios de infraestructura unificada.

Lo particular de este exploit es que no se aprovecha una vulnerabilidad concreta, sino una funcionalidad web mal implementada. Para mitigar estos ataques, AWS recomienda migrar de IMDSv1 a IMDSv2, protocolo que exige un token adicional en el encabezado, lo cual hace inviables los ataques SSRF.

El análisis de las tendencias anuales muestra un crecimiento sostenido de actividad en tres direcciones: la CVE-2019-9082 vuelve progresivamente al radar de los atacantes, la CVE-2024-4577 gana popularidad rápidamente, y la CVE-2022-47945 se mantiene activa de forma constante.

Las recomendaciones siguen siendo las mismas: escanear regularmente la infraestructura en busca de vulnerabilidades, aplicar actualizaciones a tiempo y usar herramientas de detección de ataques como WAF. Es crucial también vigilar el tráfico outbound en busca de señales sospechosas, que podrían indicar la participación de un dispositivo en una botnet o una posible fuga de datos.