Smartphone informador: revelado el sistema de espionaje invisible EagleMsgSpy

Desde 2017, el software espía intercepta las comunicaciones de los usuarios.

Especialistas de Lookout Threat Lab han descubierto la familia de software espía EagleMsgSpy, utilizada por la policía china para recopilar datos de dispositivos móviles. El programa está diseñado para Android, aunque documentos también indican la existencia de una versión para iOS que aún no ha sido localizada.

EagleMsgSpy ha estado en funcionamiento desde 2017 y requiere acceso físico al dispositivo para su instalación. El componente de instalación despliega un módulo oculto para vigilancia. La propagación se realiza exclusivamente mediante acceso físico, ya que la aplicación no está disponible en Google Play ni en otras tiendas.

Tras su ejecución, se ofrecen opciones de instalación y se solicitan permisos adicionales para el módulo espía. La presencia de un mecanismo de selección de "canal" indica la posibilidad de que el software sea utilizado por diversos clientes, y la evolución de los métodos de cifrado confirma el desarrollo activo y el soporte continuo del producto.

La información recopilada incluye:

- interceptación de mensajes a través de servicios de notificaciones y accesibilidad;

- recopilación de datos de mensajerías como QQ, Telegram, WhatsApp y WeChat;

- grabaciones de pantalla y capturas de pantalla;

- grabaciones de audio mientras el dispositivo está en uso;

- acceso a registros de llamadas, contactos, SMS, coordenadas GPS y lista de aplicaciones instaladas;

- análisis de conexiones de red y almacenamiento externo;

- recopilación de marcadores del navegador.

Los datos se almacenan en un directorio oculto, se comprimen y se protegen con contraseña antes de enviarse al servidor de control.

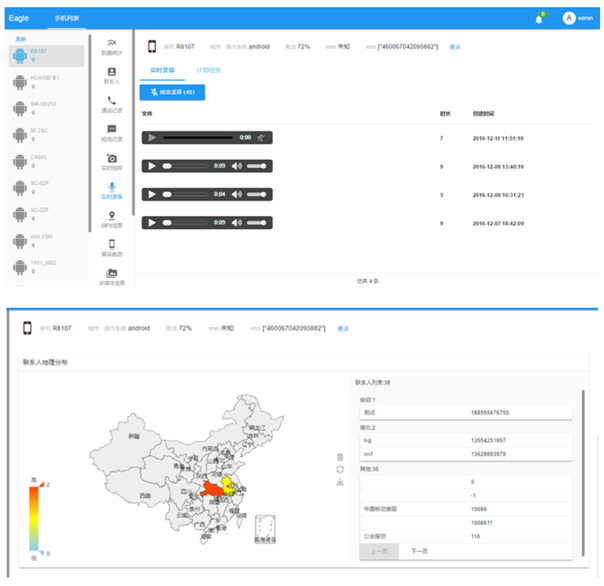

Para la gestión remota del software espía, se utiliza un panel administrativo llamado Stability Maintenance Judgment System, en el cual los administradores pueden recopilar fotos y capturas de pantalla en tiempo real, bloquear llamadas y mensajes, grabar audio, así como analizar datos, incluyendo la distribución geográfica de contactos y la frecuencia de comunicación.

Reproducción de audio grabado desde el dispositivo en tiempo real (arriba) y mapa de distribución geográfica de contactos de la víctima (abajo) (fuente: Lookout)

Los investigadores de Lookout establecieron vínculos entre la infraestructura de servidores de EagleMsgSpy y la empresa china Wuhan Chinasoft Token Information Technology. Materiales promocionales de la empresa contienen menciones al dominio tzsafe[.]com, que también es utilizado en el módulo espía. Además, las direcciones IP de los servidores están asociadas con dominios de estructuras gubernamentales, incluyendo administraciones locales de seguridad pública en China.

Versiones anteriores de EagleMsgSpy contenían direcciones IP codificadas que coincidían con dominios de sitios públicos de oficinas de seguridad pública. Contratos para el desarrollo de sistemas similares, disponibles en fuentes abiertas, confirman que EagleMsgSpy es solo uno de los muchos sistemas utilizados por las fuerzas del orden.

Asimismo, la infraestructura de EagleMsgSpy se cruza con otros programas espías chinos como PluginPhantom y CarbonSteal, los cuales fueron utilizados anteriormente contra minorías étnicas en China.