Antidot: un nuevo troyano bancario se hace pasar por actualizaciones de Google Play

Dirigido a usuarios de diferentes países, el malware utiliza técnicas avanzadas de camuflaje y adormecimiento de la vigilancia.

Investigadores de la empresa Cyble han descubierto un nuevo troyano bancario dirigido a dispositivos Android. Este sofisticado malware posee muchas funciones peligrosas, incluyendo ataques de superposición, registro de teclas (keylogging) y técnicas de camuflaje.

El troyano ha sido denominado «Antidot» a partir de una cadena encontrada en su código fuente. Su característica principal es que se disfraza como actualizaciones oficiales de Google Play y admite varios idiomas, entre los cuales están inglés, alemán, francés, español, portugués, rumano y ruso.

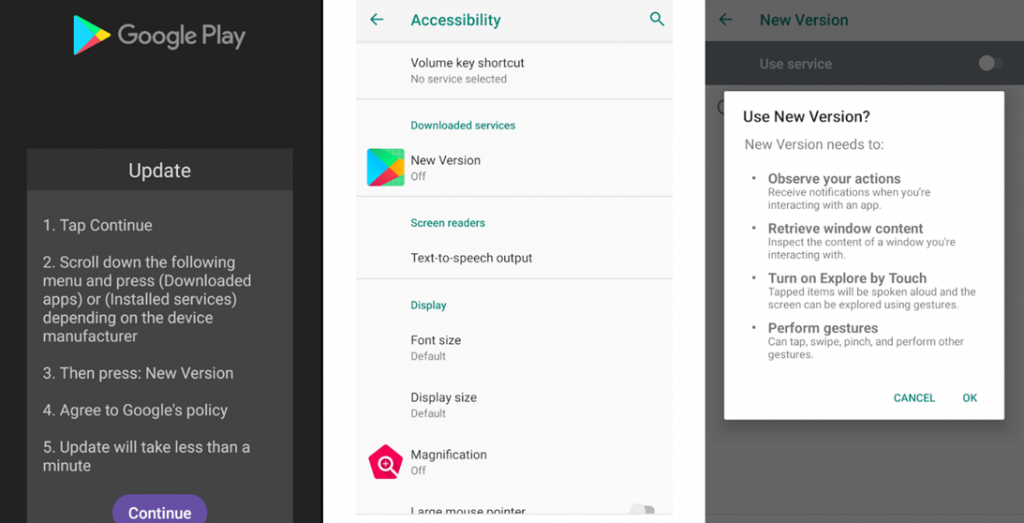

El propio malware se distribuye como una actualización de Google Play y en el dispositivo de la víctima aparece bajo el nombre de «New Version». Después de la instalación y su primer lanzamiento, el usuario ve una página falsa, supuestamente de Google Play, con instrucciones detalladas sobre qué hacer para «completar la actualización».

Presionar el botón «Continuar» lleva a la víctima a la configuración de accesibilidad de Android, donde la aplicación maliciosa necesita obtener una serie de permisos, entre los cuales están el acceso completo a la imagen en la pantalla del smartphone, notificaciones y capacidades avanzadas de control del sistema, incluyendo pulsaciones, deslizamientos y gestos.

Después de otorgar los permisos necesarios, el troyano envía el primer mensaje de ping al servidor remoto con una serie de datos codificados en Base64. Estos datos incluyen:

- Nombre de la aplicación maliciosa;

- Versión del Software Development Kit (SDK);

- Fabricante y modelo del smartphone;

- Idioma y código del país;

- Lista de aplicaciones instaladas en el dispositivo.

En segundo plano, el troyano establece comunicación con el servidor de comando a través de HTTP y utiliza la biblioteca «socket.io» para una comunicación bidireccional en tiempo real. Esto permite mantener la conexión entre el servidor y el cliente mediante mensajes «ping» y «pong».

Después de que el servidor genera un ID de bot, Antidot envía estadísticas al servidor y recibe comandos. En total, el troyano admite 35 comandos, incluidos, por ejemplo:

- Computación de red virtual (VNC);

- Registro de teclas (keylogging);

- Ataques de superposición;

- Grabación de pantalla;

- Redirección de llamadas;

- Recolección de contactos y SMS;

- Ejecución de solicitudes USSD;

- Bloqueo y desbloqueo del dispositivo.

«El uso de ofuscación de cadenas, cifrado y falsificación de páginas de actualización demuestra un enfoque dirigido a evitar la detección y maximizar el alcance en varios idiomas», señalaron los investigadores de Cyble.

Para protegerse contra esta y otras amenazas móviles, los expertos recomiendan:

- Instalar software solo desde tiendas de aplicaciones oficiales, como Google Play para Android y App Store para iOS;

- Utilizar programas antivirus confiables y herramientas de seguridad en Internet;

- Emplear contraseñas seguras junto con la autenticación multifactor (MFA);

- Tener precaución al abrir enlaces recibidos por SMS o correo electrónico;

- Activar siempre Google Play Protect en dispositivos Android;

- Ser cuidadosos con los permisos otorgados a las aplicaciones;

- Instalar actualizaciones de software legítimas a tiempo en sus dispositivos.

Estas medidas ayudarán a minimizar el riesgo de infección y a mantener la seguridad de los datos personales en dispositivos móviles.