Ataque sin precedentes a Oracle Cloud: 6 millones de registros en manos de hackers

¿Por qué la empresa niega la filtración a pesar de la confirmación de expertos en seguridad de la información?

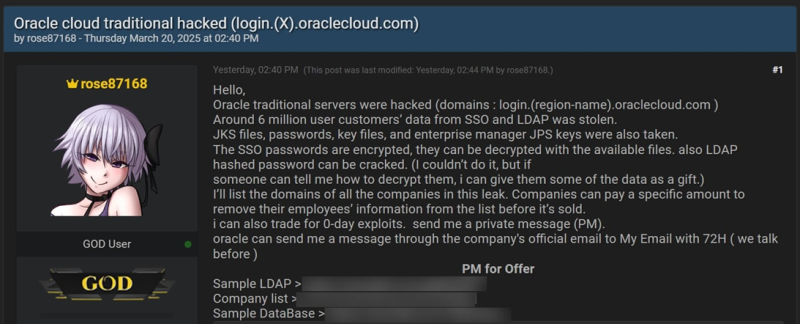

La empresa Oracle se encuentra en el centro de atención tras la declaración de un hacker bajo el seudónimo «rose87168» sobre una gran filtración de datos, durante la cual supuestamente se robaron alrededor de seis millones de registros de usuarios del servicio en la nube. La amenaza potencialmente afectó hasta a 140 mil inquilinos de Oracle Cloud.

A pesar de la gravedad de las acusaciones, el proveedor negó oficialmente el hecho de la brecha y la filtración de información, declarando que no hay señales de violación de la seguridad en su infraestructura.

No obstante, según datos de la empresa CloudSEK, los ciberdelincuentes lograron obtener acceso al subdominio «login[.]us2[.]oraclecloud[.]com», donde se encontraba Oracle Fusion Middleware 11G. Actualmente, este recurso está desconectado, sin embargo, una copia archivada en Wayback Machine del 17 de febrero confirma su existencia.

Entre los archivos potencialmente robados se encuentran archivos JKS que contienen claves criptográficas, contraseñas cifradas de SSO, claves LDAP, así como claves JPS del Enterprise Manager. Según informes de CloudSEK, estos datos están actualmente a la venta en foros de la dark web, incluidos los Breach Forums. Además, el atacante exige un rescate a los inquilinos por la eliminación de sus datos y ofrece bonificaciones a quienes ayuden a descifrar las contraseñas robadas.

Los expertos suponen que la intrusión se realizó a través de la vulnerabilidad CVE-2021-35587, que afecta a Oracle Access Manager, parte de Fusion Middleware. Esta permite a un atacante no autorizado tomar control del sistema mediante acceso HTTP.

Las versiones del software en riesgo incluyen 11.1.2.3.0, 12.2.1.3.0 y 12.2.1.4.0. La vulnerabilidad fue incluida en el catálogo CISA KEV en diciembre de 2022. En este caso, llamó especialmente la atención la fecha de la última actualización del servidor atacado — el 27 de septiembre de 2014 — lo cual indica el uso de software obsoleto y vulnerable.

CloudSEK subraya que el problema podría haberse originado por la falta de una adecuada gestión de parches y una arquitectura de aplicación insegura. Tales vulnerabilidades permiten a los atacantes penetrar en el sistema sin autenticación y propagarse por la infraestructura interna de la plataforma en la nube.

Mientras tanto, Oracle niega categóricamente el hecho del incidente. Según la empresa, las credenciales publicadas no tienen relación con su plataforma en la nube, y entre los clientes de Oracle Cloud no se ha registrado ninguna filtración. Así, las declaraciones de la empresa difieren tanto de las afirmaciones del hacker como de los resultados del análisis de CloudSEK.

Si la filtración realmente ocurrió, las consecuencias podrían ser significativas. Los archivos JKS robados, que contienen claves criptográficas, representan un peligro particular: pueden ser utilizados para descifrar información confidencial y obtener acceso secundario a los sistemas. La compromisión de contraseñas de SSO y LDAP también aumenta el riesgo de ataques en cascada a organizaciones que utilizan Oracle Cloud.

CloudSEK recomienda realizar un cambio inmediato de credenciales, un análisis completo del incidente con la participación de especialistas en ciberseguridad, así como reforzar el monitoreo y el control de acceso. También se aconseja a las organizaciones que interactúen directamente con Oracle para verificar una posible comprometida y responder a tiempo al incidente.