UNK_CraftyCamel: hackers iraníes violan la seguridad de la infraestructura crítica de EAU

El nuevo backdoor Sosano habla el lenguaje de los lunes y las lunas.

Los especialistas de Proofpoint han descubierto una nueva campaña de phishing dirigida contra menos de cinco organizaciones en los Emiratos Árabes Unidos. El ataque tenía como objetivo empresas del sector de la aviación y las comunicaciones por satélite para distribuir un nuevo backdoor llamado Sosano, escrito en el lenguaje Go.

Proofpoint, que detectó la actividad a finales de octubre de 2024, asignó al grupo el nombre en clave UNK_CraftyCamel. Una de las características clave del ataque fue el uso de una cuenta comprometida de la empresa india INDIC Electronics, que mantenía relaciones comerciales de confianza con las víctimas. Los correos electrónicos de phishing contenían enlaces a un dominio falso que imitaba el sitio web de la empresa («indicelectronics[.]net»), donde se alojaba un archivo ZIP con archivos maliciosos.

El archivo contenía tres elementos: un archivo XLS disfrazado de documento de Excel y dos archivos PDF que resultaron ser políglotas. Uno de los archivos incluía un script HTA, mientras que el otro contenía un archivo ZIP incrustado. Los atacantes utilizaron estos archivos para evadir los sistemas de detección de amenazas y ejecutar código malicioso.

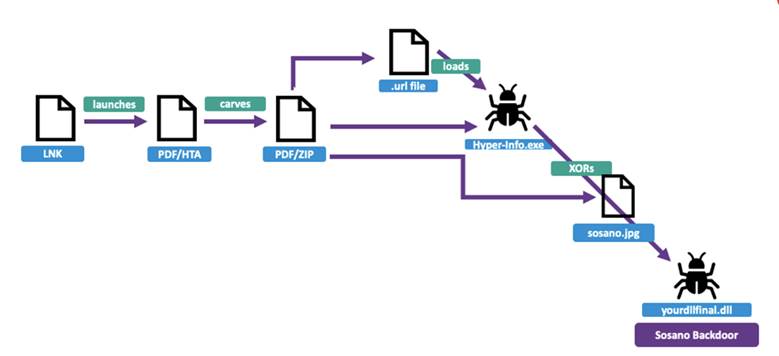

La ejecución del ataque se desarrollaba de la siguiente manera: un archivo LNK en el ZIP activaba la línea de comandos cmd.exe, luego mshta.exe ejecutaba un script HTA desde el archivo PDF. Este script extraía el archivo ZIP del segundo PDF, que contenía un acceso directo a Internet que lanzaba un archivo binario. Como resultado, se descargaban imágenes con la carga útil cifrada (XOR), que se descifraba con la cadena «234567890abcdef» y conducía a la activación del backdoor Sosano.

Esquema de infección de Sosano (Proofpoint)

Las funcionalidades del backdoor Sosano incluían la comunicación con un servidor C2 y la ejecución de comandos:

- sosano — obtener o cambiar el directorio actual,

- yangom — visualizar el contenido del directorio,

- monday — descargar y ejecutar la siguiente etapa del ataque,

- raian — eliminar un directorio,

- lunna — ejecutar comandos en la terminal.

Los investigadores señalaron que las tácticas utilizadas no coinciden con las de otros grupos conocidos. Sin embargo, el análisis sugiere un posible vínculo con Irán, en particular con el Cuerpo de la Guardia Revolucionaria Islámica (IRGC). La elección de objetivos —aviación, comunicaciones satelitales e infraestructura de transporte crítico de los EAU— indica el interés de los atacantes en recopilar información de inteligencia en sectores estratégicamente importantes.

Los especialistas de Proofpoint destacaron que la campaña se caracteriza por su bajo volumen y alta selectividad, y que las técnicas de ocultamiento y la explotación de una tercera parte de confianza subrayan la sofisticación y el nivel de preparación del ataque.