Código en piloto automático: ViewState se ha convertido en un nuevo vector de ataques a servidores web

La negligencia de los desarrolladores permite el control remoto a través de ViewState.

Microsoft ha descubierto una nueva táctica de ciberataques en la que los atacantes explotan una vulnerabilidad en el mecanismo ViewState para inyectar código malicioso. El problema está relacionado con desarrolladores que utilizan claves estáticas de ASP.NET Machine Keys encontradas en fuentes abiertas, como documentación de código y repositorios.

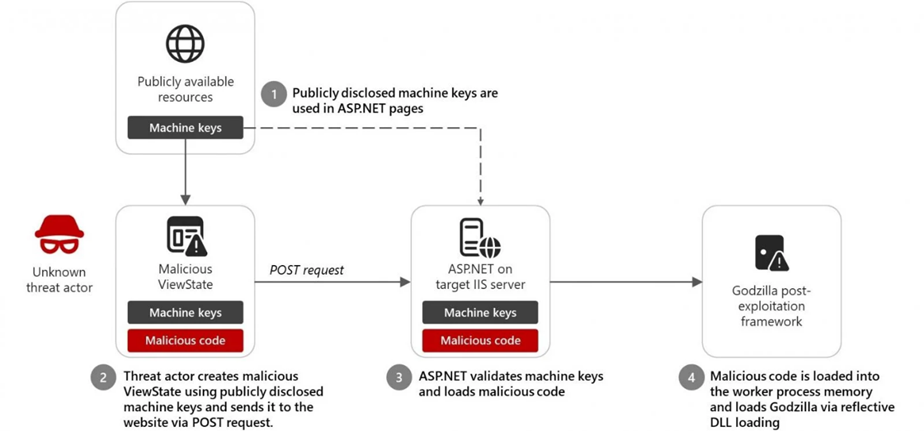

Las Machine Keys están diseñadas para proteger ViewState contra falsificaciones y fugas de datos. Sin embargo, los hackers encuentran claves públicamente accesibles y las utilizan para crear ViewState maliciosos que contienen un código de autenticación de mensajes (Message Authentication Code, MAC) especialmente diseñado. Cuando estos ViewState son procesados por el servidor IIS, se cargan en la memoria del proceso de trabajo y se ejecutan, permitiendo a los atacantes ejecutar código de forma remota e instalar malware adicional.

En diciembre de 2024, un ciberdelincuente desconocido utilizó una de estas claves públicas para inyectar la herramienta Godzilla, diseñada para post-explotación, ejecución de comandos e inyección de shellcode en servidores IIS.

Cadena de ataque con inyección de código ViewState (Microsoft)

Microsoft ha identificado más de 3000 machine keys accesibles públicamente que podrían utilizarse en ataques similares. A diferencia de los ataques previos de falsificación de ViewState, en los que se usaban claves robadas vendidas en la dark web, esta nueva amenaza es aún más peligrosa: las claves están en repositorios abiertos y pueden ser incluidas accidentalmente en el desarrollo sin verificación.

Para minimizar los riesgos, Microsoft recomienda a los desarrolladores generar las machine keys de forma segura, evitar el uso de claves de fuentes abiertas, cifrar machineKey y connectionStrings en la configuración, actualizar las aplicaciones a ASP.NET 4.8 para habilitar la Antimalware Scan Interface (AMSI) y aplicar medidas de protección en servidores Windows, incluyendo las reglas de reducción de la superficie de ataque.

Además, Microsoft ha proporcionado instrucciones para eliminar o reemplazar claves vulnerables a través de PowerShell y la consola de IIS, y ha eliminado ejemplos de estas claves de su documentación para evitar su uso indebido.

En caso de explotación exitosa por parte de atacantes, la simple rotación de claves podría no ser suficiente. Microsoft recomienda encarecidamente una investigación completa del incidente y, para servidores expuestos a Internet, un formateo y reinstalación en un entorno aislado, ya que estos sistemas están en el grupo de mayor riesgo.