Hackers turned Google Assistant into a tool for million-dollar thefts

Los servicios legítimos se han convertido en una herramienta para el robo de criptomonedas a multimillonarios e inversores.

Los estafadores están utilizando activamente servicios legítimos de Apple y Google para falsificar notificaciones y engañar a los usuarios. Estos ataques, conocidos como phishing por voz, han provocado el robo de millones de dólares, afectando tanto a usuarios comunes como a grandes inversores. Investigaciones han revelado lo bien organizados que están estos esquemas y las tecnologías que emplean los delincuentes.

Un caso reciente involucró a un inversor en criptomonedas llamado Tony, quien perdió más de $4,7 millones. Los estafadores se comunicaron con él utilizando Google Assistant y enviaron notificaciones falsas desde una dirección falsificada de google.com. Posteriormente, los ciberdelincuentes activaron Google Recovery Prompt, enviando solicitudes a todos los dispositivos de la víctima. Estas técnicas resultaron tan convincentes que la víctima no reconoció la falsificación de inmediato.

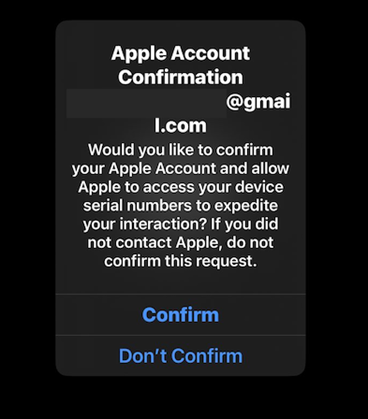

Técnicas similares también se emplean con los servicios de Apple: los estafadores llaman a la línea oficial de soporte, suplantan el número de la víctima y envían notificaciones de verificación de cuenta a todos los dispositivos vinculados, para convencer a la víctima de la autenticidad de la solicitud.

Ventana de confirmación de cuenta de Apple (KrebsOnSecurity)

Posteriormente, la víctima recibió un mensaje de texto con información de la cuenta que indicaba que estaba hablando con el servicio de soporte. El mensaje incluía un enlace a un sitio web que imitaba la página de inicio de sesión de iCloud de Apple: 17505-apple[.]com. Mientras la víctima ingresaba su contraseña y el código de acceso único en el sitio falso, los estafadores accedían a la cuenta iCloud desde su panel de control.

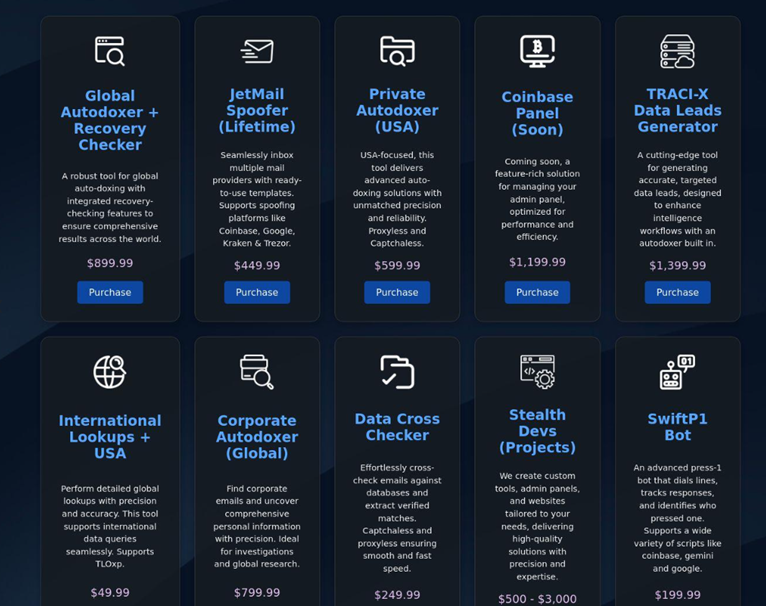

La investigación identificó a un grupo llamado Crypto Chameleon como responsable de estos ataques. El grupo utiliza paneles de phishing sofisticados que imitan interfaces de inicio de sesión de sistemas como Okta y proporcionan herramientas para gestionar los ataques. El líder del grupo, conocido bajo el alias Perm, alquila su panel a otros delincuentes, cobrando un 10% de los fondos robados.

Herramientas de phishing a la venta en Telegram (KrebsOnSecurity)

Cada ataque está meticulosamente organizado, y los participantes desempeñan roles específicos:

- Operador del panel – gestiona la parte técnica;

- Llamador – persuade a la víctima por teléfono;

- “Extractor” – retira el dinero de la cuenta robada;

- Dueño del panel de phishing – frecuentemente escucha y participa en las llamadas fraudulentas.

Para aumentar sus probabilidades de éxito, los estafadores utilizan filtraciones de datos de servicios de criptomonedas y herramientas automatizadas para verificar la solvencia de las víctimas.

Las víctimas de los estafadores incluyen no solo inversores, sino también personalidades destacadas. En junio de 2024, el multimillonario Mark Cuban perdió alrededor de $43,000 en un ataque similar. Los delincuentes aprovecharon su distracción durante una grabación de televisión, accedieron a su cuenta de Google y encontraron frases secretas para billeteras de criptomonedas en su correo.

Los delincuentes actúan activamente en Telegram y Discord, donde reclutan nuevos miembros y comparten técnicas de ingeniería social. Para demostrar su “fiabilidad,” los hackers muestran pruebas falsas de grandes sumas en criptomonedas. Sin embargo, las comunidades de phishing suelen desintegrarse debido a conflictos internos y traiciones mutuas. La propia ecosistema sigue siendo sostenible gracias al reclutamiento constante de nuevos miembros.

Los expertos advierten que la vulnerabilidad clave de estos esquemas radica en la confianza de los usuarios en las notificaciones y servicios oficiales. Apple y Google afirman que nunca solicitan contraseñas, códigos únicos u otra información confidencial. Si un usuario recibe una llamada o mensaje inesperado, es mejor verificar la información por cuenta propia, sin hacer clic en enlaces ni ingresar datos en páginas sospechosas.