ClickFix evoluciona: Zoom y Google Meet se convierten en herramientas de ataque

Cómo los atacantes utilizan pretextos endebles para comprometer los sistemas.

En las nuevas campañas de ClickFix, los estafadores atraen a los usuarios a páginas falsas de Google Meet, donde se muestran errores de conexión falsos para distribuir malware capaz de infectar sistemas en Windows y macOS.

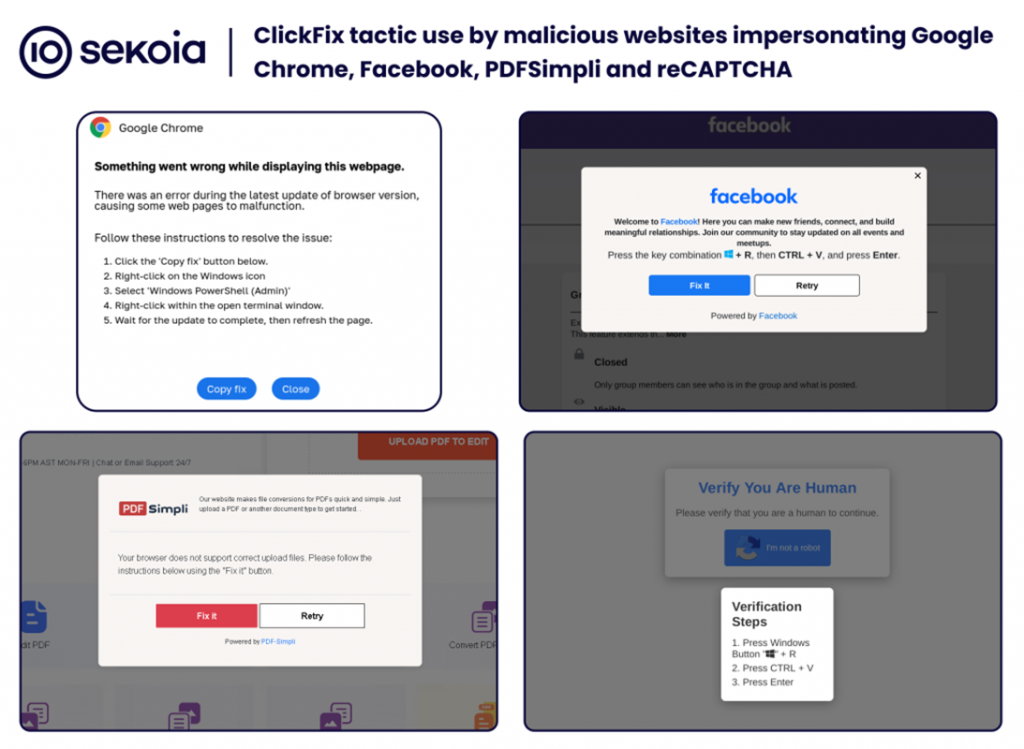

ClickFix apareció en mayo, cuando la empresa Proofpoint informó por primera vez sobre su uso por parte del grupo TA571. En los ataques se utilizaron mensajes de error falsos en Google Chrome, Microsoft Word y OneDrive. A las víctimas se les pedía insertar código en la línea de comandos de PowerShell para solucionar un problema supuestamente detectado, lo que en realidad conducía a la infección de sus dispositivos.

A través de este método se distribuyeron programas maliciosos como DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, Lumma Stealer y otros. En julio, McAfee detectó un aumento en la frecuencia de estos ataques, especialmente en Estados Unidos y Japón.

Según un informe reciente de la empresa Sekoia, la táctica de ClickFix ha cambiado recientemente: ahora los atacantes utilizan invitaciones falsas de Google Meet y envían correos de phishing dirigidos a empresas de transporte y logística. Entre las nuevas trampas se incluyen páginas falsas en Facebook y discusiones falsas en GitHub.

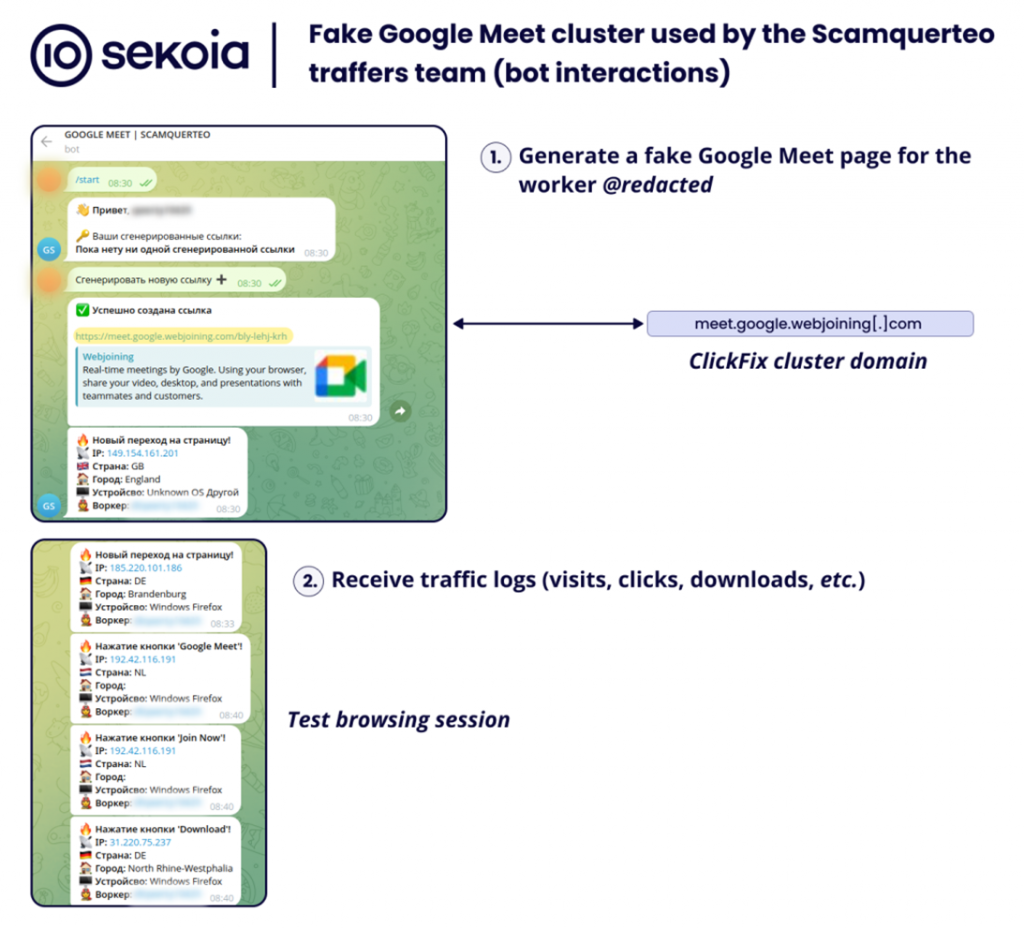

Sekoia también vincula las recientes campañas con dos grupos: Slavic Nation Empire (SNE) y Scamquerteo, que supuestamente forman parte de los grupos de fraude con criptomonedas Marko Polo y CryptoLove.

Los ataques a través de Google Meet son especialmente convincentes: los atacantes envían correos con enlaces falsos que imitan los oficiales:

- meet[.]google[.]us-join[.]com

- meet[.]google[.]web-join[.]com

- meet[.]googie[.]com-join[.]us

Al acceder a estas páginas, se muestra a los usuarios un mensaje indicando un supuesto problema con el micrófono o los auriculares. Al intentar “solucionar” el error, se activa el habitual guion de ClickFix: se ejecuta un código malicioso de PowerShell a través de la línea de comandos, descargando el malware desde el dominio «googiedrivers[.]com».

En dispositivos Windows se descargan Stealc o Rhadamanthys, mientras que en macOS se instala AMOS Stealer en formato «.DMG» con el nombre «Launcher_v194». Además de Google Meet, los atacantes utilizan otras plataformas para distribuir malware, incluidas Zoom, lectores de PDF falsos, videojuegos falsos y proyectos web3.