Los piratas informáticos roban criptomonedas utilizando tecnología de reconocimiento óptico de caracteres

El uso de OCR hizo posible automatizar el proceso de recopilación de datos confidenciales.

Los investigadores de la empresa McAfee descubrieron más de 280 aplicaciones maliciosas para Android que utilizan tecnología de reconocimiento óptico de caracteres (OCR) para robar datos de criptomonedas. Conocidas colectivamente como SpyAgent, estas aplicaciones se disfrazan hábilmente como servicios oficiales de bancos, servicios gubernamentales y plataformas populares, como servicios de transmisión y aplicaciones para la gestión de pagos de servicios públicos.

Los delincuentes, al distribuir las aplicaciones a través de mensajes SMS de phishing y sitios web maliciosos, recopilan activamente datos de los dispositivos infectados, incluidos contactos, mensajes de texto e imágenes almacenadas en la memoria del teléfono. Es notable que todas las aplicaciones identificadas nunca se distribuyeron a través de Google Play.

La característica principal de esta campaña es el uso de OCR para extraer monederos de criptomonedas, cuyos datos a menudo se almacenan como capturas de pantalla simples. Muchos monederos están protegidos mediante frases mnemónicas: un conjunto aleatorio de palabras que es más fácil de recordar que las complicadas claves privadas. Los delincuentes convierten estas frases en texto mediante OCR.

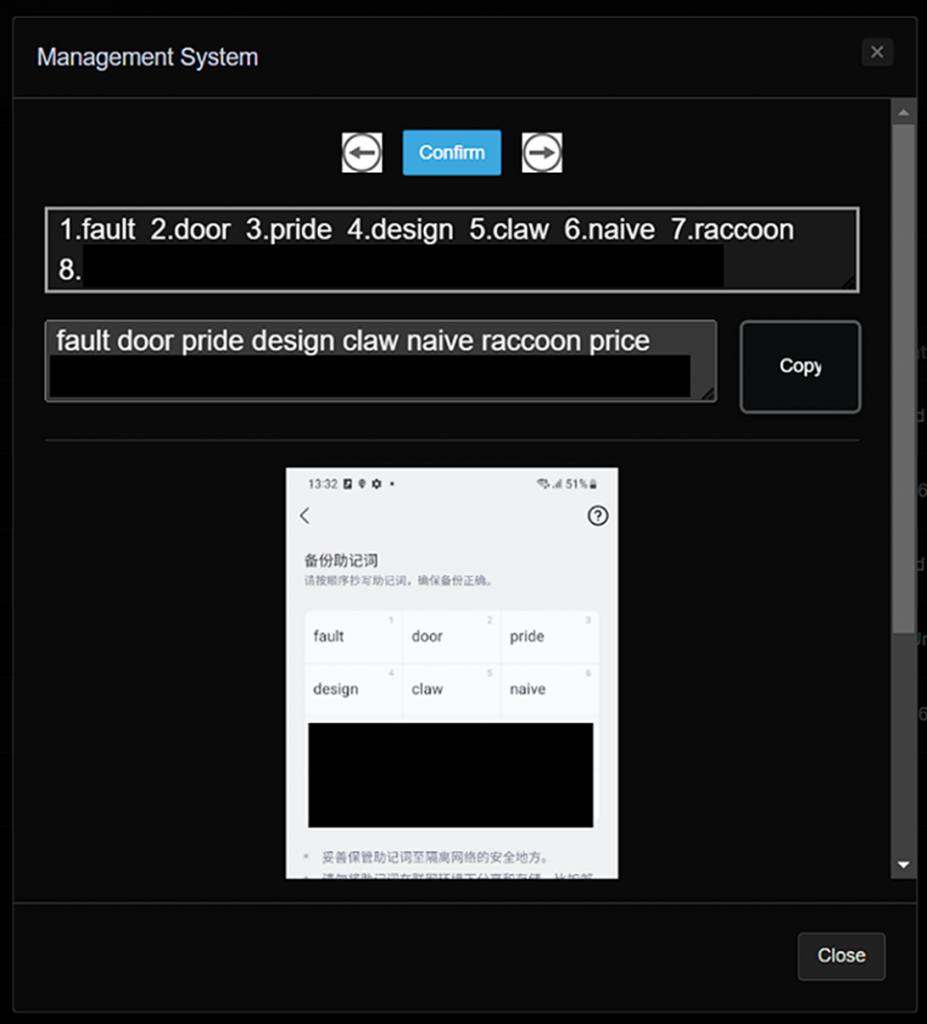

El investigador SangRyol Ryu, quien trabaja en McAfee y fue quien descubrió la campaña SpyAgent, pudo acceder a los servidores a los que se enviaban los datos robados. Esto se logró debido a errores en la configuración de seguridad del malware. Entre la información robada había imágenes de monederos y frases mnemónicas relacionadas, lo que indica un ataque dirigido a los activos de criptomonedas de los usuarios.

Para procesar los datos robados, los delincuentes utilizan tecnologías como Python y Javascript. Las imágenes de los dispositivos de las víctimas pasan por un proceso de reconocimiento de caracteres, después del cual el texto se estructura y se gestiona a través de un panel administrativo. Esto demuestra un alto nivel de profesionalismo por parte de los hackers.

Las aplicaciones se actualizaban regularmente para mejorar la ocultación de sus actividades maliciosas. En la última versión, comenzaron a utilizar WebSockets para comunicarse con los servidores de control, lo que dificultó su detección por los programas antivirus. Además, los delincuentes emplean métodos de ofuscación de código, lo que hace más complicado su análisis.

Aunque en este momento la mayoría de las aplicaciones infectadas por SpyAgent están concentradas en Corea del Sur, hay indicios de que la campaña se está expandiendo hacia el Reino Unido. Esto sugiere que los delincuentes buscan ampliar el alcance geográfico de los ataques, adaptando las aplicaciones para diferentes regiones y usuarios.

Es notable que esta campaña maliciosa fue descubierta poco después de la detección de un troyano similar, CraxsRAT, que atacó a usuarios de servicios bancarios en Malasia. CraxsRAT también se descubrió anteriormente en Singapur, donde se utilizó para el control remoto de dispositivos, el robo de datos y la retirada no autorizada de fondos.