Revival Hijack: Eliminó el paquete de PyPI y contaminó a cientos de miles de usuarios

Un nuevo método de ataque convierte paquetes seguros en software malicioso.

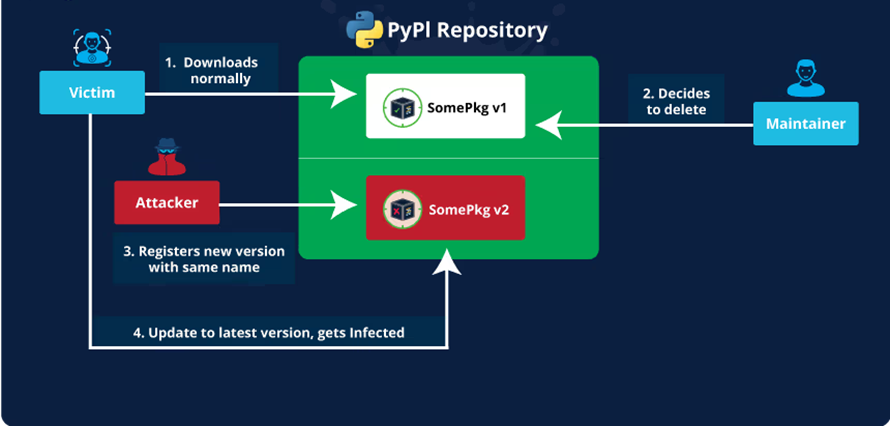

El equipo de JFrog descubrió un nuevo método de ataque a la cadena de suministro de software, que fue utilizado contra paquetes de PyPI. El método, denominado "Revival Hijack", se basa en la posibilidad de volver a registrar paquetes eliminados. El ataque consiste en que, tras eliminar un paquete de la plataforma, su nombre queda disponible para que otros usuarios lo registren, lo que permite a los atacantes tomar control de paquetes populares y distribuir software malicioso.

La investigación mostró que de esta manera se podrían tomar unos 22 000 paquetes existentes, lo que podría llevar a cientos de miles de descargas de versiones maliciosas. Sin embargo, JFrog logró prevenir daños significativos antes de que los ciberdelincuentes pudieran explotar la vulnerabilidad a gran escala.

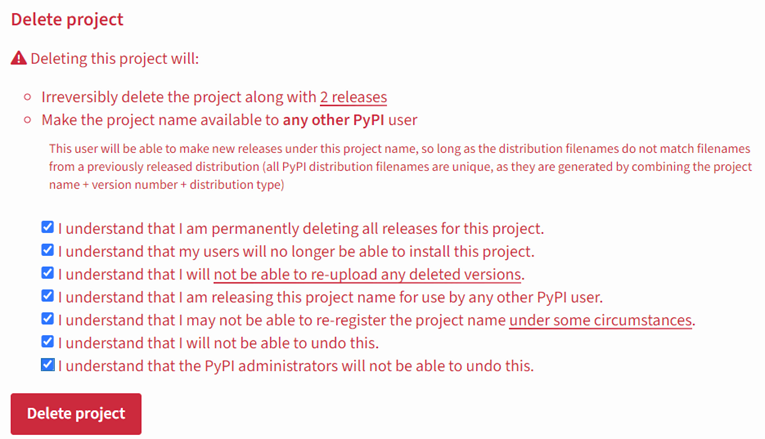

En el caso de PyPI, uno de los puntos más vulnerables de la plataforma es la política de eliminación de paquetes. Una vez que un proyecto se elimina, su nombre se vuelve inmediatamente disponible para ser registrado nuevamente. Además, los usuarios no reciben advertencias sobre la eliminación de un paquete. Este mecanismo hace que el método Revival Hijack sea especialmente peligroso, ya que los usuarios pueden actualizar paquetes (que antes eran seguros) sin darse cuenta de que han sido tomados por atacantes.

Cuadro de diálogo de eliminación de paquete

Un ejemplo de esto es el paquete "pingdomv3", que fue interceptado y utilizado para propagar código malicioso. Después de tomar control del paquete, los piratas informáticos introdujeron código malicioso que se ejecutaba al instalar o actualizar el paquete. Sin embargo, el código fue rápidamente detectado y eliminado.

Durante el experimento, el equipo de JFrog probó este método creando paquetes de prueba y capturándolos después de eliminarlos. Los resultados mostraron que el sistema PyPI no reconoce cambios en la autoría de los paquetes, lo que permite a los atacantes reemplazar fácilmente las versiones eliminadas por las suyas, sin generar advertencias al actualizar.

Cadena de ataque Revival Hijack

Para prevenir estos ataques, el equipo de JFrog reservó más de 22 000 paquetes utilizando una cuenta especial, cargando versiones seguras y vacías de los paquetes. De esta manera, lograron proteger a la comunidad de PyPI de las amenazas relacionadas con este tipo de ataques. No obstante, el equipo subraya que los usuarios deben permanecer atentos y evitar instalar paquetes que hayan sido eliminados, para minimizar el riesgo.