EDRKillShifter: nuevo método para evadir soluciones EDR

Controladores vulnerables ayudan a burlar los sistemas de seguridad.

El grupo RansomHub ha comenzado a utilizar un nuevo software malicioso que desactiva las soluciones EDR en los dispositivos para evadir los mecanismos de seguridad y obtener control total sobre el sistema. La herramienta, llamada EDRKillShifter, fue descubierta por los especialistas de Sophos después de un ataque fallido en mayo de 2024.

EDRKillShifter es un cargador de programas que permite llevar a cabo un ataque de tipo Bring Your Own Vulnerable Driver (BYOVD), en el que se utiliza un controlador legítimo pero vulnerable para escalar privilegios, desactivar las defensas y obtener control total sobre el sistema.

Sophos descubrió 2 muestras diferentes de EDRKillShifter, ambas utilizando exploits de PoC de código abierto disponible en GitHub. Una de las muestras explota el controlador vulnerable RentDrv2, y la otra el controlador ThreatFireMonitor, que es un componente de un paquete de monitoreo del sistema obsoleto. EDRKillShifter también puede cargar diferentes controladores según las necesidades de los atacantes.

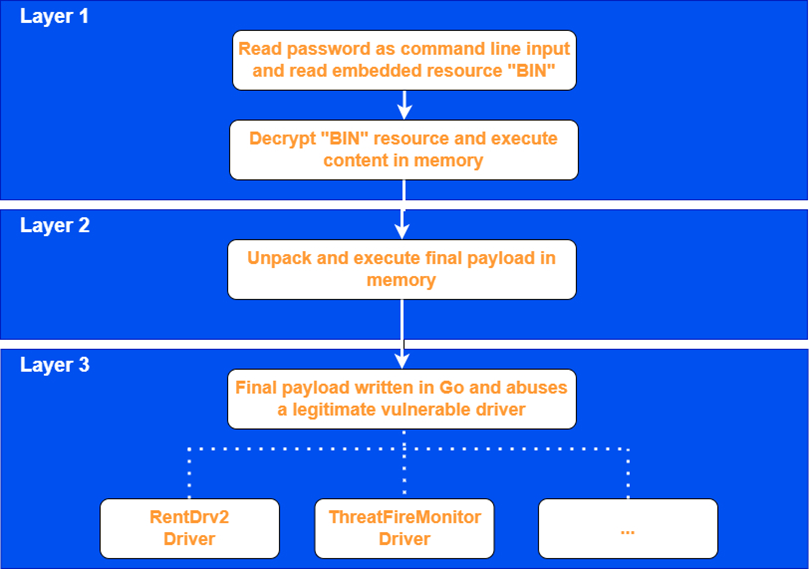

El proceso de ejecución de EDRKillShifter consta de tres pasos. Primero, el atacante ejecuta un archivo binario con una contraseña para descifrar y ejecutar un recurso BIN incrustado en la memoria. Luego, el código descomprime y ejecuta la carga útil final, que carga el controlador vulnerable para escalar privilegios, desactivar los procesos activos y los sistemas EDR.

El software malicioso crea un nuevo servicio para el controlador, lo inicia y carga el controlador, tras lo cual entra en un ciclo infinito, revisando continuamente los procesos en ejecución y terminándolos si los nombres de los procesos coinciden con una lista cifrada de objetivos.

Cadena de ataque de EDRKillShifter

Sophos recomienda habilitar la protección contra manipulaciones en los productos de seguridad para endpoints, mantener la separación de privilegios entre usuarios y administradores para evitar la carga de controladores vulnerables por parte de los atacantes, y actualizar regularmente los sistemas, dado que Microsoft revoca periódicamente los certificados de controladores firmados que se han utilizado en ataques anteriores.