Specula: ninguna versión de Outlook resistirá el nuevo ataque

El registro de Windows se ha convertido en el talón de Aquiles del popular cliente de correo electrónico.

Recientemente, la empresa TrustedSec presentó una nueva herramienta para ataques contra Microsoft Outlook, llamada «Specula». Esta herramienta permite a los atacantes ejecutar código de forma remota, utilizando Outlook como plataforma de comando y control (C2).

La base para el funcionamiento de Specula es la vulnerabilidad CVE-2017-11774, que fue corregida por Microsoft en octubre de 2017. Este fallo de seguridad permite eludir los mecanismos de protección de Outlook y crear una página de inicio personalizada utilizando WebView.

Según Microsoft, los atacantes pueden proporcionar documentos especialmente diseñados que explotan esta vulnerabilidad. La apertura de estos documentos por parte de los usuarios puede llevar a la compromisión del sistema.

A pesar de la corrección de la vulnerabilidad y la eliminación de la interfaz para mostrar páginas de inicio de Outlook, los atacantes aún pueden crear páginas maliciosas modificando los valores del registro de Windows, incluso en las últimas versiones de Office 365.

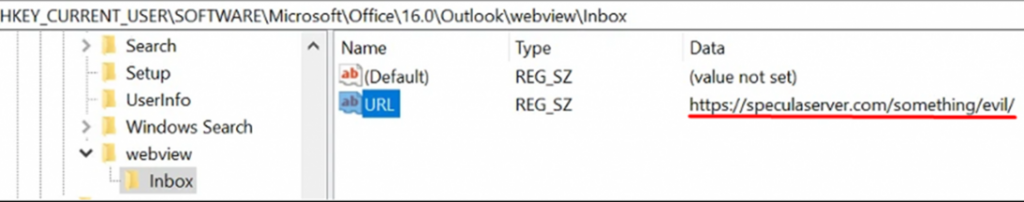

Specula funciona en el contexto de Outlook, estableciendo una página de inicio personalizada a través de claves de registro que apuntan a un sitio externo controlado por los atacantes. Estas claves se pueden encontrar en la sección del registro «HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\WebView\».

Los atacantes pueden utilizar páginas de Outlook especialmente diseñadas para ejecutar archivos VBScript, lo que les permite ejecutar comandos arbitrarios en los sistemas comprometidos. TrustedSec señala que este método se ha utilizado con éxito para acceder a cientos de clientes, a pesar de que estos últimos tenían conocimientos de higiene digital y habían tomado medidas preventivas.

Cuando se establece una página de inicio personalizada a través de claves de registro, Outlook carga y muestra una página HTML en lugar del contenido estándar, como correo o calendario. Desde esta página, se pueden ejecutar VBScript o JScript con privilegios similares a los de ejecutar scripts a través de cscript o wscript.

Para la configuración inicial del registro, el dispositivo debe estar comprometido, pero después de esto, los atacantes pueden usar este método para mantener el acceso y propagarse a otros sistemas. Dado que el proceso «outlook.exe» es confiable, esto simplifica la evasión de las medidas de seguridad existentes.

Hace cinco años, el Comando Cibernético de EE. UU. (US CyberCom) advirtió que la vulnerabilidad CVE-2017-11774 se estaba utilizando para ataques contra agencias gubernamentales de EE. UU. Posteriormente, investigadores de seguridad de Chronicle, FireEye y Palo Alto Networks vincularon estos ataques al grupo de hackers iraní APT33.

FireEye informó que observó por primera vez el uso de CVE-2017-11774 por parte del grupo APT34 en junio de 2018, después de lo cual APT33 inició una campaña más amplia en julio de 2018 que duró al menos un año.