Maleza digital: el malware Mandrake ha infectado 5 aplicaciones en la Google Play Store

¿Cómo logró pasar desapercibida esta operación de espionaje desde principios de 2022?

Ayer, 29 de julio, investigadores de Kaspersky Lab informaron sobre una nueva versión del software espía Mandrake que, utilizando métodos mejorados de ocultación y evasión de sistemas de protección, se infiltró en Google Play a través de cinco aplicaciones completamente diferentes, cargadas en 2022.

Mandrake fue documentado por primera vez por la empresa Bitdefender en 2020. En ese momento, el malware también causó genuina sorpresa entre los especialistas, ya que en el momento de su descubrimiento había logrado ocultarse con éxito en Google Play durante cuatro años enteros.

A continuación, se proporciona una lista de las aplicaciones maliciosas descubiertas por Kaspersky Lab. Es notable que la más popular de ellas fue eliminada por representantes de Google solo en marzo de este año.

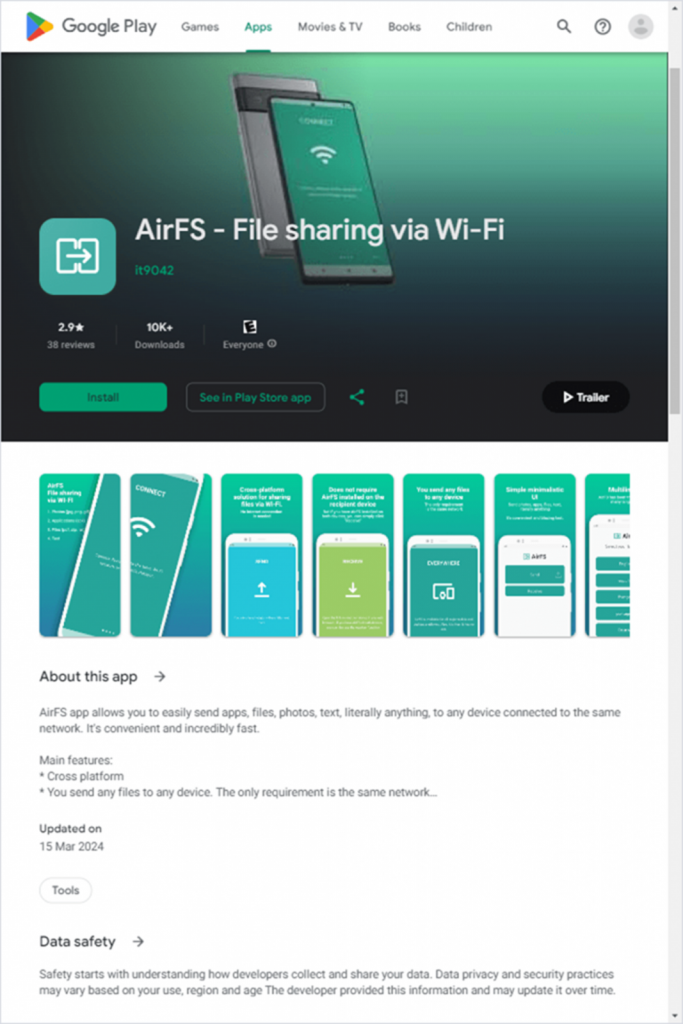

- AirFS — 30,305 descargas (de abril de 2022 a marzo de 2024);

- Astro Explorer — 718 descargas (de mayo de 2022 a junio de 2023);

- Amber — 19 descargas (de febrero de 2022 a agosto de 2023);

- CryptoPulsing — 790 descargas (de noviembre de 2022 a junio de 2023);

- Brain Matrix — 259 descargas (de abril de 2022 a junio de 2023).

La mayoría de las descargas de las aplicaciones infectadas se originaron en Canadá, Alemania, Italia, México, España, Perú y Reino Unido.

AirFS — la aplicación infectada más popular entre las identificadas

A diferencia de la mayoría de los programas maliciosos para Android, que colocan la lógica maliciosa en el archivo DEX de la aplicación, Mandrake oculta su etapa inicial en una biblioteca nativa «libopencv_dnn.so», que está fuertemente ofuscada utilizando OLLVM.

Después de la instalación de la aplicación, esta biblioteca exporta funciones para descifrar y cargar la segunda etapa desde el archivo DEX. En la segunda etapa, la aplicación solicita permisos para mostrar superposiciones y carga una segunda biblioteca nativa «libopencv_java3.so», que descifra un certificado para comunicación segura con el servidor de comando y control.

Una vez establecida la conexión con el servidor, la aplicación envía un perfil del dispositivo y recibe el componente principal de Mandrake si el dispositivo es adecuado. Una vez activado, el software espía puede realizar una amplia gama de acciones maliciosas, incluyendo recopilación de datos, grabación de pantalla, ejecución de comandos, imitación de gestos del usuario, gestión de archivos e instalación de aplicaciones.

La nueva versión de Mandrake incluye métodos mejorados de evasión de seguridad, como la verificación de la presencia del kit de herramientas Frida, popular entre los analistas de seguridad, la comprobación del estado de root en el dispositivo, así como la verificación del montaje de la partición del sistema en modo de solo lectura.

Se recomienda a los usuarios de Android instalar aplicaciones solo de editores confiables, revisar las reseñas antes de la instalación, evitar otorgar permisos sospechosos y activar obligatoriamente Google Play Protect en sus dispositivos. Este último se mejora constantemente y protege automáticamente a los usuarios contra versiones conocidas de diversos software espía, advirtiendo o bloqueando aplicaciones con comportamiento sospechoso.