Emojis como armas: incluso los emoticonos inofensivos pueden robar tus datos

Los ciberdelincuentes han convertido definitivamente Discord en una guarida de espionaje.

Investigadores de la empresa Volexity recientemente vincularon a un grupo de hackers de Pakistán con una campaña de ciberespionaje dirigida a organizaciones gubernamentales indias.

Las actividades de este grupo se rastrean con el nombre clave UTA0137. Los hackers utilizan en sus ataques un malware llamado DISGOMOJI, escrito en Go y diseñado para infectar sistemas Linux.

«Esta es una versión modificada del proyecto público Discord-C2, que usa el mensajero Discord para el control, utilizando emojis para transmitir comandos maliciosos», informan los expertos de Volexity.

DISGOMOJI es una herramienta de espionaje tipo «todo en uno» que en mayo de este año fue descubierta por BlackBerry mientras analizaba la infraestructura relacionada con Transparent Tribe, un grupo de hackers con raíces pakistaníes.

Los ataques comienzan con correos de phishing que contienen un archivo ejecutable ELF de Golang empaquetado en un ZIP. Este archivo carga un documento inofensivo, mientras descarga sigilosamente la carga útil DISGOMOJI desde un servidor remoto.

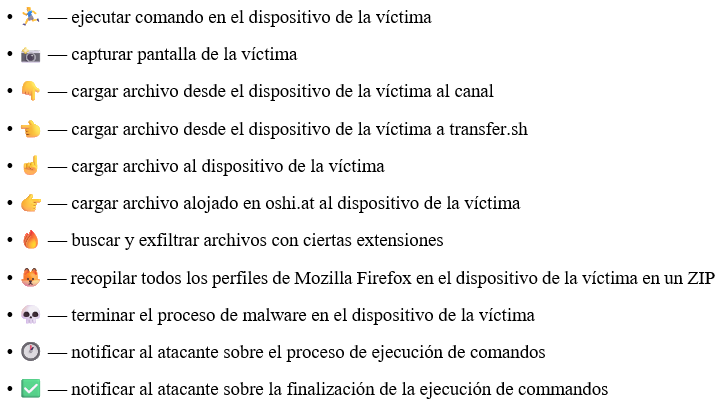

DISGOMOJI, siendo una versión personalizada de Discord-C2, está diseñado para recopilar información sobre el host y ejecutar comandos recibidos desde un servidor Discord controlado por los atacantes. Utiliza un sistema único de comandos enviados a través de emojis.

«El malware crea un canal separado para sí mismo en el servidor de Discord, lo que significa que cada canal representa una víctima separada», agregaron en Volexity.

La compañía encontró varias variaciones de DISGOMOJI con capacidades para proporcionar persistencia, evitar la ejecución de procesos DISGOMOJI duplicados, obtener dinámicamente credenciales para conectarse al servidor de Discord y evitar el análisis mostrando mensajes falsos de información y error.

UTA0137 también utiliza herramientas legítimas y abiertas como Nmap, Chisel y Ligolo para escanear redes y tunelizar, además de explotar la vulnerabilidad DirtyPipe (CVE-2022-0847) para escalar privilegios en hosts Linux.

Otra táctica post-explotación involucra el uso de la utilidad Zenity para mostrar un cuadro de diálogo malicioso, haciéndose pasar por una actualización de Firefox para engañar a los usuarios y obtener sus contraseñas.

«Los atacantes lograron infectar a varias víctimas con su malware Go DISGOMOJI», informó Volexity. «UTA0137 mejoró DISGOMOJI con el tiempo».

Así, al utilizar emoticonos aparentemente inofensivos como comandos, los atacantes pudieron enmascarar sus acciones maliciosas como un intercambio de mensajes inocente. Esta táctica única demuestra la creciente inventiva de los cibercriminales para buscar nuevas formas de evadir los sistemas de seguridad.

Es necesario que las organizaciones aumenten su vigilancia sobre vectores de ataque no convencionales, ya que los hackers se están volviendo cada vez más creativos en el uso de las herramientas y métodos más inesperados para lograr sus objetivos delictivos.