Seguridad del centro de datos: cómo proteger el corazón del mundo digital

En este artículo nos adentraremos en el mundo de la seguridad de los centros de datos, examinando su importancia, sus niveles de complejidad y las mejores prácticas para su protección sólida. Esta guía detallada abarca todo, desde los aspectos fundamentales de la seguridad física y cibernética, hasta las particularidades de la protección de servidores y redes.

En la era digital moderna, la seguridad de los centros de datos desempeña un papel esencial para garantizar la confidencialidad, la integridad y la disponibilidad de información sensible. Gracias a un conjunto integral de métodos de seguridad, los centros de datos no solo se defienden de vulnerabilidades y ataques cibernéticos, sino que también detectan y contienen amenazas de forma estratégica, emitiendo alertas oportunas tanto al equipo interno de seguridad como a las fuerzas del orden externas.

¿Qué es la seguridad de un centro de datos?

La seguridad del centro de datos es un conjunto de prácticas, políticas y tecnologías destinadas a proteger las instalaciones, el equipamiento de TI y la información que contienen frente a accesos no autorizados y fugas de datos. Esta protección implica:

- Seguridad física: protección perimetral y control de acceso biométrico;

- Ciberseguridad y seguridad de la información: cifrado de datos y protección frente a malware;

- Seguridad de la red: cortafuegos, sistemas de detección y prevención de intrusiones (IDPS);

- Seguridad del servidor: refuerzo de la protección y control de accesos.

Asegurar una protección sólida del centro de datos resulta vital para salvaguardar información sensible y mantener la integridad operativa de la infraestructura de TI más crítica.

La importancia de la seguridad del centro de datos

La seguridad de un centro de datos es crucial por numerosas razones, incluidas las operativas, financieras, legales y de reputación.

A continuación, se enumeran algunas de las razones que destacan su relevancia:

- Protección de datos. Los centros de datos almacenan enormes volúmenes de información confidencial, incluyendo datos personales, informes financieros, propiedad intelectual, datos críticos para la empresa, información de clientes y más. El acceso no autorizado, la pérdida o la manipulación de estos datos podría ocasionar graves consecuencias para individuos y organizaciones.

- Continuidad del negocio. Las empresas dependen de los centros de datos para mantener sus operaciones. Este concepto se denomina tiempo de actividad ininterrumpida y, por lo general, se define en los acuerdos de nivel de servicio (SLA). Cualquier violación de seguridad podría causar un tiempo de inactividad considerable y afectar la información almacenada.

- Consecuencias financieras. Las brechas de seguridad en un centro de datos pueden ocasionar pérdidas económicas debido al tiempo de inactividad y a las sanciones legales. Además, una filtración de datos puede ser muy costosa, incluyendo gastos en investigación del incidente, campañas de relaciones públicas y compensaciones a las partes afectadas.

- Cumplimiento y regulación. Numerosos sectores se rigen por normativas y estándares que especifican cómo deben protegerse los datos. Por ejemplo, en el ámbito sanitario está HIPAA, en el sector financiero PCI DSS, y en Europa el RGPD para la protección de datos personales. El incumplimiento de estas normativas podría derivar en elevadas multas y consecuencias legales.

- Reputación. Una brecha de seguridad puede dañar seriamente la reputación de una compañía. En una época en la que los clientes valoran en gran medida la privacidad de sus datos, cualquier incidente puede mermar la confianza, cuya recuperación puede resultar difícil o incluso imposible.

Dada la magnitud y las implicaciones de estos factores, la seguridad en un centro de datos es de suma importancia. Si bien los sistemas de seguridad física representan aproximadamente el 5% del costo de las instalaciones, la implementación de medidas de ciberseguridad puede incrementar notablemente estos gastos.

Cómo proteger un centro de datos

Para crear un centro de datos seguro, se implementa una combinación de medidas de seguridad física, cibernética, de red y de servidores. Estas medidas sirven para proteger los servidores, los dispositivos de almacenamiento, el equipamiento de red, así como las infraestructuras de alimentación y refrigeración ubicadas en el centro de datos.

1. Seguridad física en los centros de datos

La seguridad física es crucial para proteger los centros de datos del acceso no autorizado, garantizar que las personas autorizadas cuenten con los niveles adecuados de permisos y mitigar posibles amenazas que puedan generar daños catastróficos.

La protección física incluye salvaguardar el perímetro de las instalaciones, las entradas y salidas, así como las salas y recintos donde se encuentra el equipamiento crítico. Esto abarca la sala de ordenadores, la sala del sistema de alimentación ininterrumpida (SAI), la sala de comunicaciones, las unidades de generadores y los espacios de almacenamiento de fibra óptica.

Aunque cada centro de datos puede contar con un sistema de seguridad propio, las medidas de contención principales son:

Barreras

Las puertas de seguridad, el vallado perimetral, los muros de hormigón armado, los bolardos, el acristalamiento de seguridad en las puertas y la presencia mínima de ventanas ayudan a proteger el centro de datos frente a accesos no autorizados y amenazas externas. Además, una buena iluminación resulta esencial para disuadir e identificar a intrusos. El vallado perimetral controla el acceso físico al centro de datos.

Control de acceso

Cuantos más puntos de acceso existan, mayor será el riesgo potencial. Para controlar los accesos, se pueden utilizar escáneres biométricos, lectores de tarjetas, teclados para introducir un código de seguridad, puertas con mecanismos de cierre especializados, torniquetes, dispositivos de seguridad en las entradas y salidas, registros de visitas y mantraps.

Los mantraps son espacios físicos que controlan el paso entre dos zonas, permitiendo que solo una persona pase a la vez. También se les conoce como vestíbulos de seguridad y constan de dos puertas con un pequeño espacio entre ambas. El visitante se autentica en la primera puerta antes de poder acceder al espacio intermedio. Posteriormente, se realiza otra verificación antes de que la persona pueda atravesar la segunda puerta. El mantrap requiere que se cierre la primera puerta antes de que la segunda pueda abrirse, evitando así la posibilidad de retroceder o de traspasar objetos de manera ilícita.

Vigilancia

Cámaras de videovigilancia con capacidad de paneo, inclinación y zoom, detectores de movimiento, sensores de vibración y sistemas de alarma. Estos sistemas supervisan tanto la parte exterior como el interior de las instalaciones.

Para lograr una cobertura óptima, los equipos de vigilancia se ubican estratégicamente en los siguientes lugares:

- Puertas de entrada y puertas principales;

- Vestíbulos para visitantes y zonas comunes;

- Salas que albergan el equipo eléctrico y de refrigeración;

- Armarios de servicios e instalaciones de telecomunicaciones;

- Pasillos de racks;

- Muelles de carga y descarga;

- Pasillos interiores;

- Oficinas.

La videovigilancia debe ofrecer supervisión en tiempo real y contar con la posibilidad de almacenar el material registrado durante largos periodos. Es fundamental que las cámaras identifiquen con claridad a las personas que acceden al centro de datos y monitoricen la retirada o el traslado de activos. Además, se recomienda llevar un registro de cualquier activación de alarmas.

Sala de ordenadores

Todas las posibles vías de acceso a las salas de ordenadores y a las salas de datos, incluidas las que se encuentran sobre el techo y bajo el suelo, deben contar con sistemas de alarma y vigilancia. Se debe implementar un sistema de control y gestión de accesos (ACCES) para monitorizar y regular la entrada y salida en estas áreas, llevando registros detallados de los accesos. Es importante minimizar el flujo de personas en estas salas, habilitando zonas específicas de tránsito.

Cables de telecomunicaciones

En centros de datos seguros, el acceso físico a la infraestructura de cables de telecomunicaciones debe estar restringido exclusivamente a ingenieros y personal autorizado del proveedor de servicios. Asegúrate de que los cables de telecomunicaciones no pasen por zonas abiertas al público u ocupadas por otros inquilinos del edificio. Si esto fuera necesario, los cables deben ir por bandejas cerradas y protegidas.

Diseño del entorno paisajístico

El uso de elementos paisajísticos como montículos, pantallas vegetales, árboles, caminos sinuosos y fosos puede dificultar la visibilidad hacia el centro de datos. Esto no solo disimula la ubicación exacta de la instalación ante amenazas potenciales, sino que también ayuda a crear una zona de amortiguación de al menos 30,5 metros alrededor del edificio.

Además, es importante mantener un espacio libre de 3 a 6 metros dentro de las instalaciones del centro de datos, tanto desde el vallado perimetral como desde el edificio. En ese espacio no debe haber árboles, plantas ni arbustos que puedan servir de escondite o facilitar el acceso no autorizado.

Cartelería

Asegúrate de que todas las áreas de acceso restringido, como zonas cerradas u áreas vigiladas, estén claramente señalizadas. Esta medida ayuda a regular el tránsito de peatones y de vehículos y evita que entren accidentalmente en el centro de datos.

2. Ciberseguridad en los centros de datos

La protección frente a ciberamenazas y accesos digitales no autorizados es esencial en los centros de datos que emplean la virtualización. La virtualización permite que varias máquinas virtuales operen en un solo servidor físico, abstrayendo recursos como la computación, el almacenamiento y la red. De este modo, los administradores de TI pueden gestionar el centro de datos de forma remota.

Si bien el software de gestión de centros de datos brinda flexibilidad, también incrementa la vulnerabilidad ante ataques cibernéticos y robo de información. Para contrarrestar estas amenazas digitales, los centros de datos toman medidas destinadas a impedir accesos remotos no autorizados y a proteger los datos:

- Autenticación. Garantiza que los usuarios y los dispositivos sean quienes dicen ser. La autenticación multifactor es especialmente sólida, pues combina distintos métodos (por ejemplo, un PIN y una tarjeta inteligente) para otorgar acceso a sistemas críticos.

- Cifrado de datos. Protege la información en todo momento (en uso, en tránsito o en reposo) mediante algoritmos robustos. Las herramientas de prevención de fuga de datos (Data Leak Prevention, DLP) son esenciales para impedir el acceso o la transmisión no autorizados de datos.

- Refuerzo de la seguridad de aplicaciones. Instala únicamente las aplicaciones esenciales y desactiva las que no sean necesarias. Mantén las aplicaciones, sistemas operativos y drivers actualizados para protegerte de vulnerabilidades conocidas. Aumenta la seguridad modificando configuraciones predeterminadas que puedan ser innecesarias o peligrosas.

- Protección contra malware. Instala software antivirus actualizado en todos los puntos finales, incluidos servidores y máquinas virtuales, para salvaguardarlos frente a virus, gusanos y spyware, entre otros. Además, proteger el hipervisor (que posibilita la ejecución de varias máquinas virtuales en un solo servidor) es fundamental, pues cualquier vulnerabilidad en él podría comprometer todas las máquinas virtuales alojadas.

- Infraestructura de clave pública (PKI). PKI (Public Key Infrastructure) ofrece un marco de certificados digitales confiables expedidos por autoridades de certificación (CA). Estos certificados son esenciales para la autenticación, las firmas digitales y el cifrado. Aunque los certificados autofirmados pueden emplearse en entornos internos, los certificados emitidos por una CA suelen ser preferibles para aplicaciones públicas gracias a la confianza que brindan.

- Gestión de información y eventos de seguridad (SIEM). Las soluciones SIEM (Security Information and Event Management) proporcionan un centro unificado de registros y alertas de seguridad, que permiten detectar actividades sospechosas en tiempo real en aplicaciones, sistemas operativos, etc.

- Centro de Operaciones de Seguridad (SOC). El SOC (Security Operations Center) supervisa permanentemente la actividad en redes, servidores, dispositivos finales y bases de datos, para así detectar y contrarrestar amenazas.

3. Seguridad de la red en los centros de datos

La seguridad de la red en los centros de datos es fundamental debido al constante flujo de datos a través de numerosos dispositivos y sistemas interconectados. Además de proteger los datos en tránsito, también defiende frente a ataques de denegación de servicio distribuido (DDoS), intrusiones no autorizadas y espionaje de red.

Los centros de datos aplican un conjunto completo de protocolos, herramientas y configuraciones para garantizar una infraestructura de red sólida y resistente:

- Control de acceso. Una vez que se verifica correctamente la autenticación, el control de acceso determina si el usuario puede o no acceder a recursos de red, como carpetas compartidas, aplicaciones web o bases de datos. Este acceso se regula mediante listas de control de acceso (ACL), que son mecanismos de filtrado.

- Zonas de seguridad. Son áreas específicas dentro de la red que separan los sistemas sensibles de los públicos. Por lo general, cuentan con cortafuegos de varios niveles y pueden incluir subredes aisladas o zonas desmilitarizadas (DMZ) para los servicios accesibles desde el exterior.

- Cortafuegos. Estos dispositivos separan segmentos de la red local (LAN), asignándole a cada uno diferentes niveles de seguridad. Un cortafuegos crea una barrera protectora que gestiona el tráfico de datos entre segmentos, filtrando lo que no es deseado.

- Sistemas de detección y prevención de intrusiones (IDPS): los sistemas IDPS (Intrusion Detection and Prevention System) monitorizan y protegen tanto hosts como redes, detectando toda actividad que se aleje de los patrones normales. Los sistemas basados en host (HIDS) se centran en equipos concretos, analizando detalladamente el tráfico y los registros. Por su parte, los sistemas basados en la red (NIDS) supervisan toda la actividad de la red. Los sistemas de prevención de intrusiones (IPS) detectan y neutralizan amenazas, por ejemplo, bloqueando tráfico malicioso o frenando la propagación del malware.

- Redes privadas virtuales (VPN): las VPN (Virtual Private Network) crean conexiones cifradas a través de Internet. Pueden emplearse para brindar acceso remoto seguro (cliente-a-sitio) o enlazar ubicaciones de red distintas (sitio-a-sitio). Emplean diversos protocolos (PPTP, L2TP/IPSec, SSL) para garantizar comunicaciones cifradas entre el dispositivo del usuario y el servidor VPN.

- IPSec: protege el tráfico de red tanto para IPv4 como para IPv6, protocolos usados para el enrutamiento de datos entre redes. IPSec proporciona un modo túnel que cifra todo el paquete IP y un modo transporte que cifra únicamente la carga útil, evitando la necesidad de configuraciones específicas de aplicaciones o certificados PKI.

- Redes locales virtuales (VLAN): las VLAN agrupan nodos de la red en redes virtuales segmentadas, aislando y protegiendo datos y sistemas sensibles del acceso no autorizado. Esta segmentación actúa como una barrera para limitar el daño potencial si se vulnera alguna parte de la red y reduce el riesgo de desplazamiento lateral ante una brecha o incumplimiento de la seguridad.

- Refuerzo del hardware. Asegurar los dispositivos físicos de red (routers, switches y sistemas de almacenamiento) es vital. Actualizar frecuentemente el firmware ayuda a remediar posibles vulnerabilidades y a minimizar los vectores de ataque.

4. Seguridad de los servidores en los centros de datos

Los servidores requieren protección continua dentro del centro de datos. Dicha seguridad inicia en la sala de ordenadores o servidores e incluye barreras físicas adicionales, control de accesos y monitorización.

Las medidas clave de seguridad en servidores son:

- Seguridad física. Implementa controles de acceso como tarjetas de seguridad o sistemas biométricos. También es aconsejable instalar cerraduras en racks y armarios para incrementar la protección.

- Control de acceso. Emplea un control de acceso basado en roles (RBAC) y refuerza la protección con autenticación multifactor. Usa herramientas de gestión de sesiones (por ejemplo, tiempo de expiración de sesión) para impedir el acceso no autorizado cuando las sesiones permanecen abiertas mucho tiempo.

- Endurecimiento de los servidores. Esto implica eliminar servicios y software innecesarios, seguir el principio de privilegios mínimos, establecer contraseñas seguras y mantener el sistema operativo y el software del servidor siempre actualizados.

- Seguridad de los datos. Cifra la información tanto en reposo como en tránsito. Emplea sistemas RAID (matriz redundante de discos independientes) para asegurar la redundancia de datos. Realiza copias de seguridad con regularidad y verifica su integridad. Asegúrate de configurar adecuadamente los permisos de archivos y directorios, monitoreando y auditando constantemente el acceso y uso de información sensible.

Niveles de seguridad en el centro de datos

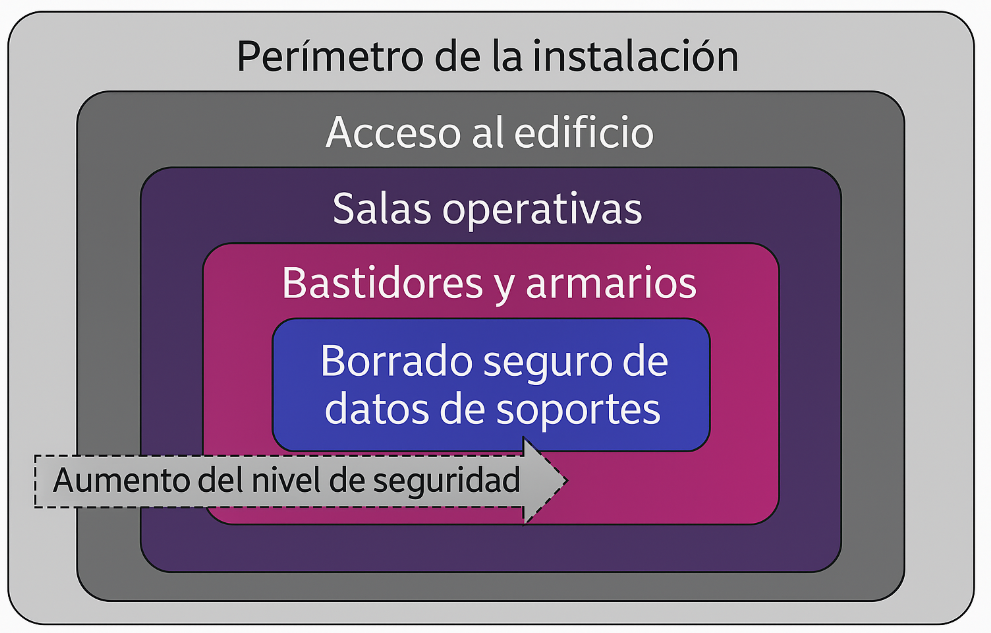

Por lo general, la seguridad física de un centro de datos se implementa en diversos niveles o zonas. Cuanto más se adentra una persona en el centro de la instalación o campus, más estrictas se vuelven las medidas de seguridad. El mayor nivel de protección se concentra en el servidor físico, que se localiza en el rack dentro de la sala de ordenadores o en las salas de servidores, garantizando que solo el personal autorizado pueda acceder a estas áreas sensibles.

Al emplear un enfoque de seguridad en varias capas, las organizaciones pueden detectar y contener posibles amenazas en cada nivel, minimizando así el riesgo de intrusiones. Existen 6 niveles de seguridad física en un centro de datos, diseñados para evitar accesos no autorizados:

1. Perímetro del recinto

Se restringe la entrada al recinto principalmente mediante puertas principales vigiladas y vallas perimetrales. Sólo se permite el ingreso a visitantes que figuren en una lista de acceso seguro. También se incluyen vallas con sensores de movimiento, videovigilancia 24/7 y barreras para vehículos.

2. Acceso al edificio

Al llegar al edificio, se entra a través de un mantrap; seguidamente, se lleva a cabo un proceso riguroso de registro bajo la supervisión de guardias capacitados. El segundo nivel de seguridad conduce a un vestíbulo protegido donde se verifica al visitante mediante lectores de tarjetas y sistemas biométricos. Se mantiene un control constante de la actividad de los visitantes, visualizando y monitorizando sus movimientos a través de pantallas de gran formato. Asimismo, la verificación de pases es obligatoria en todas las entradas, siguiendo un protocolo de acceso estandarizado.

3. Áreas de operaciones

Las áreas de operaciones de un centro de datos, incluyendo la sala con el equipamiento de red necesario y el centro de operaciones de seguridad (SOC), son esenciales para la seguridad. El SOC funciona como el centro neurálgico de las operaciones de seguridad, supervisando en todo momento cada puerta, cámara, lector de credenciales y escáner de iris en busca de anomalías.

Dado que el personal de seguridad con frecuencia cuenta con autorización gubernamental, los estándares de protección en estos espacios son muy altos, asegurando que todas las actividades del centro de datos se mantengan bajo estrecha vigilancia.

4. Salas de ordenadores y salas de datos

El acceso a estas salas se concede únicamente en función de la necesidad. A menudo se requiere pasar por otro mantrap, que garantiza la entrada de una sola persona a la vez, seguido de un procedimiento de doble autenticación que combina la tarjeta de identificación y el escaneo del iris. Un conjunto amplio de cámaras de vigilancia cubre todos los ángulos, registrando cada acción que suceda en estas zonas.

5. Racks y armarios

Esta parte se refiere al acceso controlado al equipamiento de TI en sí, sirviendo como punto de acceso a servidores y cableado de red. Para garantizar el máximo nivel de seguridad, se instalan sistemas de cámaras dentro de los racks, que registran cualquier actividad no prevista, como abrir la puerta de un armario.

6. Eliminación segura de datos del medio de almacenamiento

Esta zona está dedicada a garantizar el borrado o la destrucción física de datos en discos duros retirados de servicio. Únicamente especialistas con autorizaciones específicas pueden extraer y manejar estos discos, empleando métodos como trituración, perforación, desmagnetización o desintegración. Tras la destrucción, los desechos se envían a centros de reciclaje, mientras que aquellos discos destinados a reutilización son sometidos a un borrado exhaustivo o “limpieza forense” que garantice la eliminación total de datos.

Niveles de seguridad de la infraestructura del centro de datos

Los niveles de diseño de infraestructura también desempeñan un papel fundamental en la seguridad de los centros de datos y suelen clasificarse en las siguientes categorías:

- Nivel 1. Infraestructura básica sin componentes redundantes de alimentación. Estos centros de datos aplican un nivel mínimo de medidas de seguridad física (valla perimetral, cámaras de vigilancia) y de seguridad de red (cortafuegos).

- Nivel 2. Cierta redundancia en componentes críticos de alimentación y refrigeración. Estos edificios cuentan con controles de seguridad física mejorados (puntos de acceso controlados y vigilancia), pero las medidas de seguridad de red pueden seguir siendo limitadas.

- Nivel 3. Varios caminos activos para el suministro eléctrico y la refrigeración. Ofrecen mayor seguridad con mantenimiento simultáneo, reducción de riesgos de inactividad y la presencia de sistemas de detección de intrusiones (IDS), sistemas de prevención de intrusiones (IPS), soluciones SIEM (Gestión de información y eventos de seguridad) y medidas de protección de datos más rigurosas, como el cifrado.

- Nivel 4. Redundancia completa y alta tolerancia a fallos en todos los componentes. Estos centros de datos se adhieren a los estándares de seguridad más exigentes, como el uso de biometría para el control de acceso, vigilancia 24/7 y sistemas avanzados de detección de amenazas con monitorización continua.

Estándares de seguridad para centros de datos

La elección de los estándares de seguridad adecuados es de importancia crítica. A menudo, esta elección se ve determinada por normativas regionales y específicas del sector. Algunos estándares internacionales relevantes incluyen:

- ISO/IEC 27001: estándar internacional que describe las mejores prácticas para un sistema de gestión de la seguridad de la información (SGSI).

- SOC 2: estándar que se centra en los controles no financieros de una empresa con respecto a la seguridad, disponibilidad, integridad del procesamiento y confidencialidad de su sistema.

- NIST SP 800-53: publicación del NIST que proporciona recomendaciones para los sistemas de información federales, exceptuando aquellos relacionados con la seguridad nacional.

- PCI DSS: conjunto de estándares de seguridad diseñado para asegurar que todas las empresas que aceptan, procesan, almacenan o transmiten información de tarjetas de crédito mantengan un entorno seguro.

- HIPAA: protege la privacidad y la seguridad de los datos para salvaguardar la información médica.

- FISMA: garantiza la seguridad de los sistemas de TI que dan soporte a las agencias federales o que reciben fondos federales.

- TIA-942: estándar que define los requisitos mínimos de la infraestructura de un centro de datos, incluyendo elementos físicos de seguridad.

- ISO/IEC 27017: estándar internacional que proporciona directrices sobre la seguridad de la información en servicios en la nube.

Los estándares de seguridad en los centros de datos siguen siendo una prioridad esencial para todas las organizaciones. Independientemente del perfil de la compañía o de la información que almacene, cumplir con estas normas es vital para mantener la seguridad y la integridad de sus operaciones.