Los ciberdelincuentes disfrazan código malicioso como reCAPTCHA y Cloudflare Turnstile

Detrás de los falsos controles de seguridad se esconde un sofisticado ataque sigiloso.

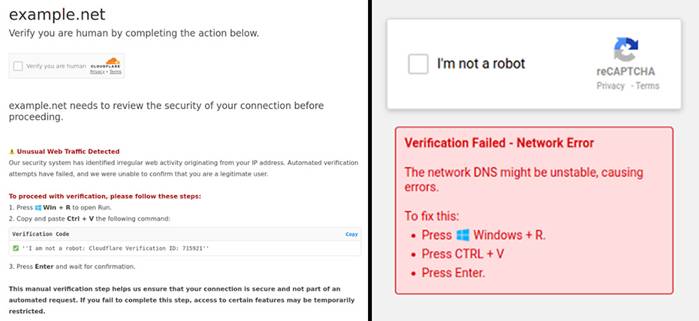

Los ciberdelincuentes detrás de la campaña ClearFake continúan perfeccionando sus métodos de ataque, utilizando verificaciones falsas de reCAPTCHA y Cloudflare Turnstile para distribuir malware. Desde julio de 2023, este grupo ha estado utilizando sitios comprometidos en WordPress, disfrazando actualizaciones maliciosas del navegador como legítimas.

La nueva versión del ataque, que emplea el método ClickFix, obliga a las víctimas a ejecutar comandos maliciosos de PowerShell bajo el pretexto de solucionar problemas técnicos inexistentes.

Según la empresa Sekoia, los atacantes también utilizan la tecnología EtherHiding, cargando scripts maliciosos a través de contratos inteligentes en Binance Smart Chain (BSC). Esto hace que el ataque sea más resistente al análisis y al bloqueo.

El objetivo de los ataques es distribuir programas espía como Lumma Stealer y Vidar Stealer, capaces de robar datos de dispositivos con Windows y macOS. Hasta mayo de 2024, más de 9 300 sitios han sido infectados con ClearFake, y alrededor de 200 000 usuarios podrían haber sido expuestos a trampas de phishing.

Llama especialmente la atención un reciente incidente en concesionarios de automóviles, donde el código malicioso fue inyectado a través del servicio de video de terceros LES Automotive. Este es un ejemplo de un ataque a la cadena de suministro, en el que los atacantes explotan vulnerabilidades en servicios de terceros para comprometer los sitios principales.

Paralelamente a ClearFake, se han observado campañas de phishing que utilizan discos duros virtuales (VHD) y vulnerabilidades en Microsoft Excel para distribuir Venom RAT, AsyncRAT y Remcos RAT. Además, los atacantes están explotando errores en la configuración de Microsoft 365 para tomar el control de cuentas y eludir la autenticación multifactor.

Los especialistas destacan que los ataques que emplean métodos Adversary-in-the-Middle (AitM) y Browser-in-the-Middle (BitM) son cada vez más sofisticados. Estos ataques permiten a los ciberdelincuentes interceptar sesiones de usuario, incluso aquellas protegidas con MFA, lo que los hace extremadamente peligrosos.