Vigilancia sin clics: CDN Cloudflare pone en riesgo el anonimato en los mensajeros

Un joven investigador de 15 años ha revelado cómo una vulnerabilidad puede exponer tu ubicación.

Una vulnerabilidad en Cloudflare permite identificar qué centro de datos utilizan los mensajeros para almacenar en caché las imágenes, lo que podría aproximar la ubicación de los usuarios de Signal, Discord, X y otros servicios. A veces, para llevar a cabo este ataque basta con enviar una imagen, y el atacante puede obtener datos de ubicación sin necesidad de ningún clic.

Si bien los datos obtenidos tienen una precisión limitada —en los experimentos solo se logró identificar la ciudad o el estado—, este caso subraya la importancia de proteger no solo el contenido de los mensajes, sino también la actividad en la red, especialmente para usuarios en situaciones de riesgo.

El problema radica en el sistema de entrega de contenido de Cloudflare (Content Delivery Network, CDN), que utiliza una red distribuida de servidores para acelerar la carga de datos. El CDN almacena contenido en servidores cercanos al usuario, lo que potencialmente permite identificar dónde se realizó la caché. Cloudflare gestiona centros de datos en 330 ciudades de todo el mundo, y muchas aplicaciones populares utilizan esta infraestructura para la entrega de contenido.

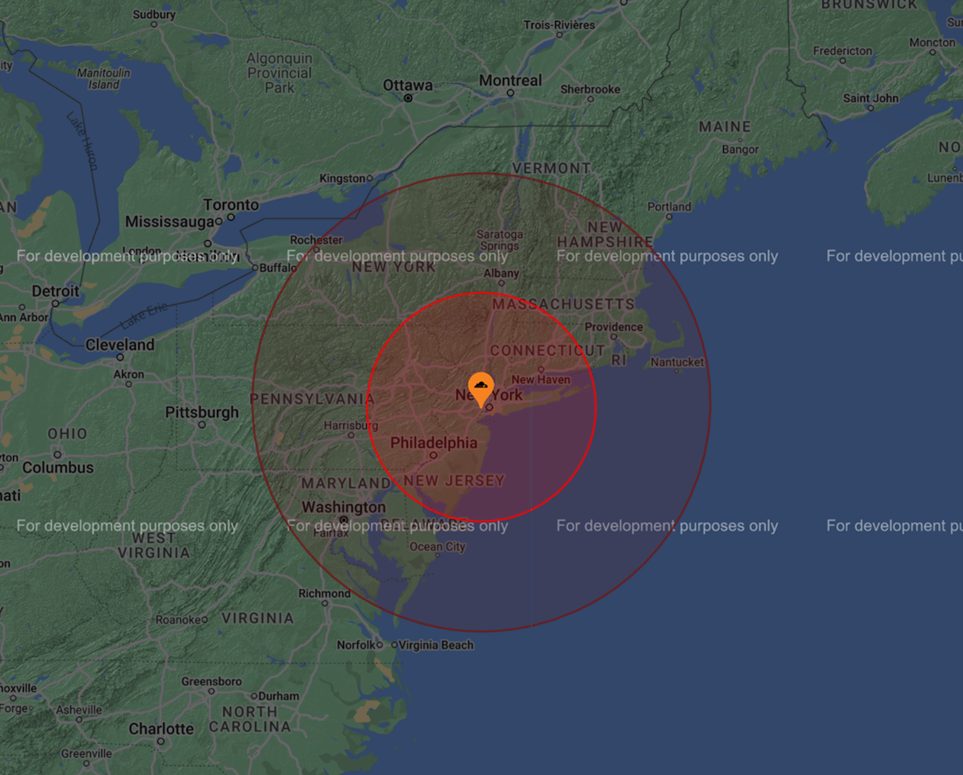

El investigador de seguridad de 15 años, Daniel, demostró la vulnerabilidad enviando imágenes a los usuarios y utilizando su propia herramienta, Cloudflare Teleport, para analizar dónde se había almacenado en caché la imagen. Con la ayuda de Burp Suite, el especialista obtenía la URL de la imagen y enviaba solicitudes a todos los centros de datos de Cloudflare para determinar dónde se había procesado la solicitud con un resultado "HIT". Esto indicaba el centro de datos más cercano al usuario, lo que permitía identificar la ubicación de la víctima con una precisión de cientos de kilómetros.

Ejemplo de un mapa con la geolocalización del usuario objetivo (404 Media)

Los experimentos demostraron que el ataque funciona incluso si el usuario no abre el mensaje; en algunos casos, es suficiente con una notificación push. Daniel probó la vulnerabilidad en Signal, Discord y X. Por ejemplo, tras enviar una imagen, el hacker pudo determinar la ciudad de ubicación del usuario de Signal con una aproximación razonable.

Cloudflare confirmó que la vulnerabilidad fue corregida a través de su programa de recompensas por errores (Bug Bounty). Un representante de Discord indicó que el problema está relacionado con los servicios de un proveedor externo. En Signal señalaron que este comportamiento del CDN no afecta el cifrado de los mensajes, pero recomendaron a activistas y otros usuarios que necesiten un alto nivel de anonimato usar VPN u otras herramientas como Wireguard o Tor.

Daniel también destacó que un ataque similar puede llevarse a cabo de otra manera. Según él, se pueden usar herramientas especiales para enrutar el tráfico a diferentes ubicaciones y luego enviar solicitudes a los centros de datos de Cloudflare.