Las primeras 66 víctimas del hackeo de Cleo recibieron un ultimátum

Los piratas informáticos de Clop esperan 48 horas para recibir una respuesta. ¿Qué sigue?

El grupo de ransomware Clop anunció en su portal en la darknet el inicio de un chantaje contra 66 empresas que fueron víctimas de una reciente filtración de datos a través de los productos de Cleo. Las empresas tienen 48 horas para responder a las demandas presentadas.

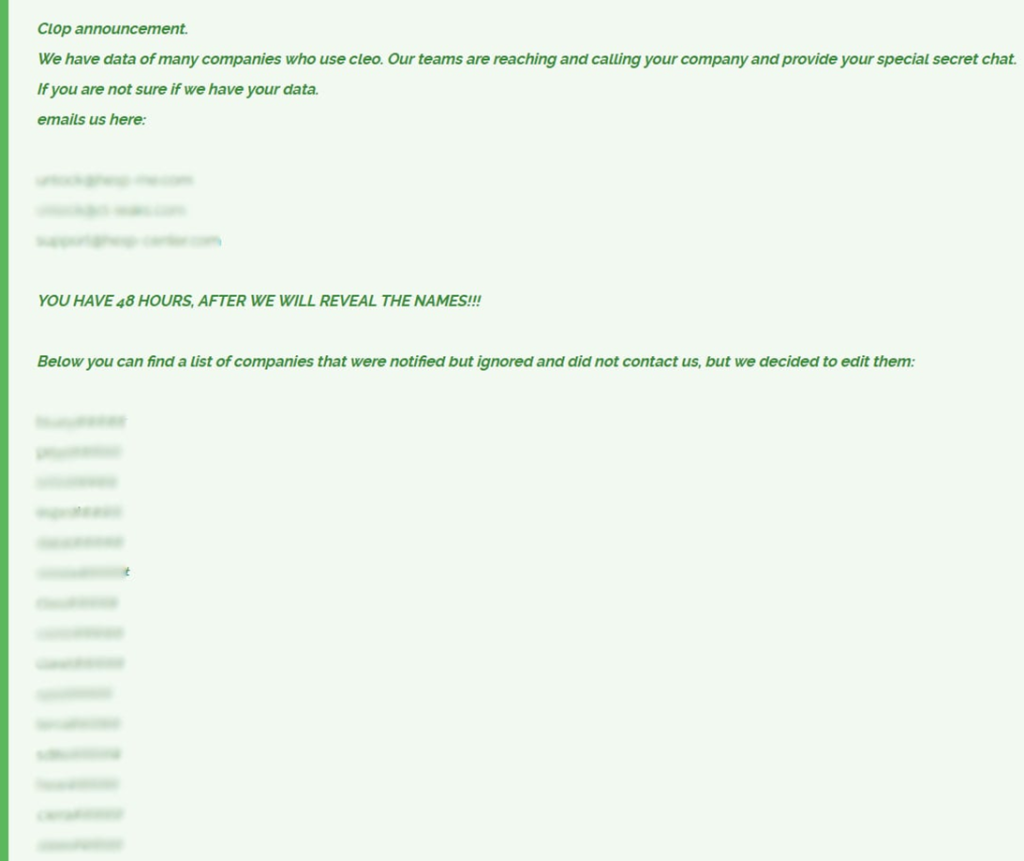

Los delincuentes declararon que se están comunicando directamente con las víctimas y proporcionando enlaces a un chat seguro para discutir las condiciones del rescate. También se indicaron direcciones de correo electrónico a través de las cuales las empresas pueden ponerse en contacto por iniciativa propia.

En su sitio web de filtraciones, Clop reveló parcialmente los nombres de las 66 empresas que ignoraron los mensajes. Si no responden dentro de 48 horas, los delincuentes amenazan con publicar los nombres completos.

El grupo de ciberdelincuentes Clop logró un nuevo ataque importante explotando una vulnerabilidad de día cero en los productos Cleo LexiCom, VLTrader y Harmony. Esto permitió a los atacantes acceder a datos en las redes de las empresas afectadas. Anteriormente, Clop utilizó métodos similares para atacar las plataformas Accellion FTA, GoAnywhere MFT, MOVEit Transfer y los servidores de SolarWinds Serv-U.

La vulnerabilidad que causó el incidente más reciente está registrada bajo el código CVE-2024-50623. Permite a los atacantes cargar y descargar archivos sin restricciones, lo que resulta en la ejecución remota de código. Para resolver el problema, Cleo lanzó actualizaciones para Harmony, VLTrader y LexiCom (5.8.0.21), advirtiendo que los hackers ya habían utilizado la vulnerabilidad para crear shells inversos en redes comprometidas.

Los investigadores de Huntress informaron que la vulnerabilidad estaba siendo explotada activamente y descubrieron formas de eludir la corrección publicada, proporcionando un exploit PoC para confirmar sus hallazgos. El grupo Clop confirmó que utilizó CVE-2024-50623 para el ataque, y que los datos de operaciones anteriores serán eliminados de su plataforma para centrarse en la nueva ronda de chantaje.

Según el investigador de la empresa Macnica, Yutaka Seijiama, los nombres parciales publicados de las empresas permiten identificar a algunas víctimas si se comparan estos datos con los propietarios de los servidores Cleo disponibles en internet. Al mismo tiempo, se desconoce cuántas organizaciones realmente resultaron afectadas, aunque Cleo afirma que su software es utilizado por más de 4,000 empresas en todo el mundo.

Los hackers de Clop han demostrado una vez más que incluso los ataques poco frecuentes pueden causar daños colosales. Su nueva operación es un claro ejemplo de cómo los golpes dirigidos pueden poner en riesgo a cientos de empresas a la vez y sorprender al mundo entero por su audacia y magnitud.