RustyAttr: los hackers de Corea del Norte encontraron un «punto ciego» en la seguridad de macOS

Los hackers aprendieron a ocultar virus donde nadie los busca.

Los especialistas de Group-IB identificaron un nuevo método de propagación del troyano para macOS llamado RustyAttr. Los hackers utilizan atributos extendidos de archivos para ocultar código malicioso en los metadatos y emplean documentos PDF falsos para evadir los sistemas de seguridad.

La esencia de esta técnica radica en que los atacantes esconden el código malicioso en los atributos extendidos (extended attributes) de los archivos de macOS. Estos metadatos generalmente están ocultos a los usuarios y no son visibles en Finder o Terminal. Solo se pueden ver y modificar mediante el uso del comando especial «xattr». En el caso de RustyAttr, el atributo oculto se llama «test» y contiene un script de shell.

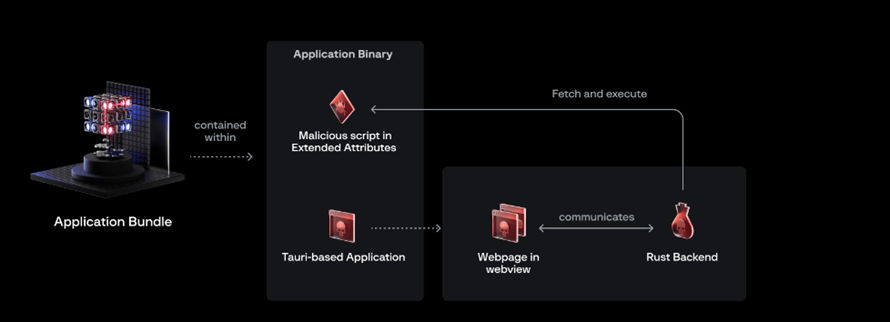

Las aplicaciones maliciosas que emplean esta técnica están basadas en el framework Tauri, que combina un frontend web (HTML, JavaScript) con un backend en el lenguaje Rust. Al ejecutarse, dichas aplicaciones cargan una página web donde un script JavaScript llamado «preload.js» extrae el código del atributo oculto y lo ejecuta.

Para no levantar sospechas, los hackers utilizan archivos PDF falsos o muestran mensajes de error. Estos documentos PDF se descargan del servicio pCloud y, a menudo, tienen nombres relacionados con inversiones en criptomonedas, lo que coincide con los objetivos del grupo Lazarus. Los especialistas de Group-IB creen que esta campaña puede estar vinculada a los hackers de Lazarus, aunque aún no hay pruebas concluyentes. Los investigadores suponen que los atacantes están probando un nuevo método para distribuir malware.

Cadena de infección

El método utilizado ha demostrado ser eficaz para evadir soluciones antivirus: ninguno de los analizadores de la plataforma Virus Total detectó los archivos maliciosos. Las aplicaciones estaban firmadas con un certificado comprometido que Apple ya ha revocado, aunque no habían pasado por el proceso de notarización.

Hasta el momento, los investigadores no han podido extraer y analizar el siguiente eslabón en la cadena maliciosa, pero han detectado una conexión con un dominio conocido que se utiliza en la infraestructura de Lazarus para descargar malware.

Anteriormente, un grupo norcoreano diferente, BlueNoroff, utilizó una táctica similar. El grupo empleó phishing centrado en criptomonedas para inducir a los usuarios a instalar aplicaciones maliciosas. Estas aplicaciones también estaban firmadas, pero emplearon otra técnica para evadir la seguridad. Aunque no se sabe si estos ataques están relacionados, los expertos sospechan que los hackers podrían estar compartiendo métodos exitosos para burlar los sistemas de seguridad de macOS.

Por ahora, las herramientas de seguridad integradas en macOS, como Gatekeeper, bloquean la ejecución de estas aplicaciones, siempre que los usuarios no desactiven la protección. Sin embargo, si los usuarios desactivan Gatekeeper, permitirán a los atacantes eludir el sistema de seguridad. Es posible que Lazarus mejore sus métodos y prepare nuevas versiones de ataques con aplicaciones firmadas y notarizadas para evadir la seguridad de macOS.