En nombre del copyright: estafadores intimidan a negocios con demandas falsas

Se ha descubierto una nueva táctica de los ciberdelincuentes, desde el copyright hasta el hackeo.

Desde julio de 2024, desconocidos han lanzado una campaña de phishing dirigida a usuarios de Facebook en Taiwán, cuyos perfiles se utilizan para negocios y publicidad. Los especialistas de Cisco Talos informaron sobre esta nueva operación de hackers en su reciente informe.

El principal vector de ataque son los correos electrónicos de phishing con enlaces para descargar malware. Los textos de los correos están escritos en chino tradicional, lo que indica una audiencia objetivo que domina este idioma. Los correos imitan notificaciones de los departamentos legales de conocidas empresas, creando una falsa sensación de amenaza legal.

Los correos contienen enlaces a documentos PDF falsos, supuestamente relacionados con infracciones de derechos de autor. Los archivos maliciosos están nombrados para dar la impresión de que contienen documentos legales, como: "Detalles sobre la infracción de derechos de autor - [nombre de la empresa].exe" o "[nombre] Online — anuncio de infracción.exe". Estos nombres de archivo y el uso de marcas conocidas indican una preparación meticulosa por parte de los delincuentes, dirigida a engañar a los usuarios.

La campaña también incluye correos de phishing que se presentan como notificaciones de conocidos fabricantes y tiendas en línea taiwanesas. Estos correos exigen al administrador de la página de Facebook eliminar el contenido "infractor" en un plazo de 24 horas, amenazando con demandas y solicitudes de compensación. Para cada empresa, se crea una plantilla de correo única, con nombres y datos de contacto específicos, lo que dificulta la detección de actividades fraudulentas.

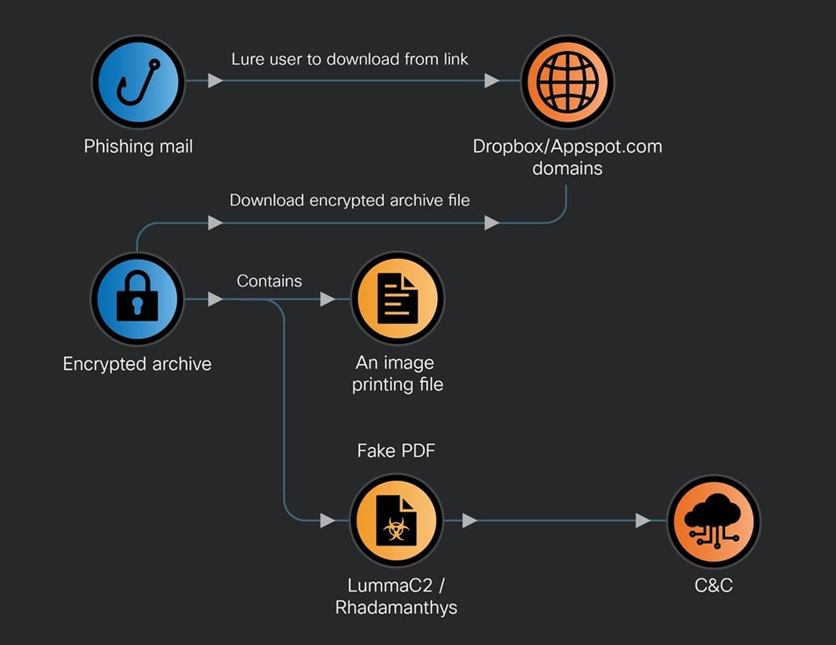

El análisis mostró que los ciberdelincuentes utilizan la plataforma Appspot[.]com para redirigir a las víctimas mediante enlaces cortos hacia Dropbox, donde se aloja un archivo comprimido con el malware. Este esquema permite eludir las medidas de seguridad y dificulta la detección del ataque. Además, los atacantes utilizan varios dominios como servidor de C2, lo que indica el desarrollo continuo de la campaña.

La cadena de infección comienza con la descarga de un archivo comprimido con contraseña, que contiene un falso archivo PDF y un infostealer (Lumma Stealer o Rhadamanthys). El malware recopila datos confidenciales de las víctimas, incluidos contraseñas e información de los navegadores web, y los envía al servidor de C2.

Cadena de infección (Cisco Talos)

El stealer Lumma, escrito en el lenguaje C, utiliza métodos de ofuscación para ocultar sus actividades y está dirigido a robar datos del sistema. El programa se ejecuta en el sistema a través de la API e inyecta sus funciones en la memoria operativa, lo que dificulta su detección.

Rhadamanthys, que apareció por primera vez en 2022, se caracteriza por su estructura compleja y resistencia al análisis, utilizando la sección ".rsrc" para almacenar código malicioso. Para camuflarse, el stealer se copia a sí mismo en la carpeta de documentos de la víctima, aumentando el tamaño del archivo a 700 MB para evitar las revisiones antivirus. El malware también agrega una entrada en el registro de Windows para iniciarse automáticamente cada vez que se enciende el equipo, asegurando una presencia prolongada en el sistema.

La etapa final de Rhadamanthys es la inyección de su código en un proceso del sistema de Windows, lo que le permite ejecutar funciones maliciosas bajo la apariencia de un proceso legítimo y continuar recopilando datos sin llamar la atención de los sistemas de seguridad. Los investigadores añadieron indicadores de compromiso (IoC), que se pueden encontrar aquí.