Agujeros en Ghost: la confianza excesiva de los creadores arruinó la red «impenetrable»

Nunca confíes en tus propios desarrollos si existen soluciones bien pensadas.

Las fuerzas del orden recientemente obtuvieron acceso a la plataforma de comunicación cifrada Ghost, que está vinculada con actividades del crimen organizado. Como resultado de la brecha, pudieron interceptar mensajes de los usuarios. Independientemente de este caso, un investigador de ciberseguridad identificó vulnerabilidades en la infraestructura de Ghost, lo que le permitió obtener una lista de nombres de usuario y mensajes del servicio de soporte a través de un servidor abierto.

El incidente demuestra que incluso las redes protegidas, creadas por grupos criminales, pueden ser vulnerables a ataques tanto de las fuerzas del orden como de hackers externos. El experto en ciberseguridad Jameson O'Reilly de la empresa Dvuln declaró que los problemas comenzaron cuando Ghost pasó a utilizar su propio código en lugar de tecnologías de grandes empresas. "Cuando Ghost confiaba en su código y no en el código de nivel corporativo, quedó claro cuán deficiente era todo", señaló.

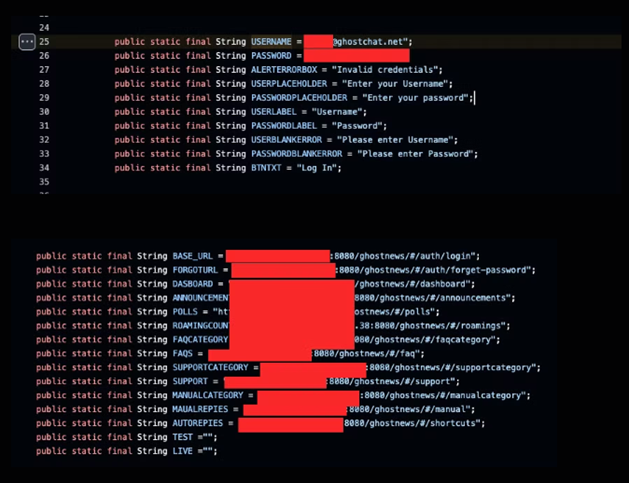

Durante su investigación, O'Reilly encontró en la plataforma de trabajo con código fuente (similar a GitHub) datos de acceso abiertos, un usuario y una contraseña que pertenecían a un desarrollador de Ghost. Este desarrollador participaba en la creación del API y del portal web de Ghost. Generalmente, las plataformas de comunicación cifrada crean dichos portales para que los distribuidores puedan añadir nuevos usuarios o gestionar dispositivos de clientes.

Información revelada en el repositorio

La vulnerabilidad más grave consistía en la detección de un punto de acceso API desprotegido. Esto permitía obtener datos confidenciales de más de 1,000 usuarios de Ghost, como sus nombres, direcciones de correo electrónico, contraseñas y fecha de vencimiento de suscripciones. Además, el investigador tuvo acceso a información sobre los revendedores de la empresa, que son socios que distribuyen los productos de Ghost.

Las empresas cifradas suelen utilizar una red de distribuidores que operan en regiones específicas y que comparten parte de sus ganancias con la empresa. Esta estructura a veces genera conflictos y competencia entre los distribuidores, y el acceso a los datos de los revendedores puede crear riesgos adicionales para su actividad.

O'Reilly también tuvo acceso a mensajes enviados al soporte técnico de Ghost. Estos incluían solicitudes para reinstalar o actualizar aplicaciones, así como preguntas sobre otros mensajeros como Threema y Signal. Los mensajes indican que los usuarios de Ghost no siempre pueden gestionar sus dispositivos por sí mismos y a menudo recurren al soporte técnico.

Algunas consultas muestran claramente la preocupación de los clientes por un posible hackeo por parte de las autoridades. En uno de los mensajes, un usuario pregunta: "Por favor, confirmen si su aplicación y sistema de seguridad han sido hackeados por las autoridades. Mi firma de abogados necesita evaluar la situación urgentemente". Esto probablemente está relacionado con un incidente separado de hackeo de Ghost por parte de las fuerzas del orden.

Desde que el investigador detectó las vulnerabilidades, el servidor de Ghost se volvió inaccesible. Sin embargo, ya se había producido una filtración de datos, lo que podría haber afectado la seguridad de muchos usuarios y socios de la plataforma. Al momento de la publicación, en el sitio de Ghost aparecía un mensaje sobre la incautación del recurso por parte del FBI, y se les pidió a los usuarios que se pusieran en contacto con la agencia para recibir más instrucciones.