Puntos del crimen: los hackers ocultan ataques con la fuente Braille

El Braille ayuda a esconder archivos maliciosos para infectar Windows.

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE.UU. (CISA) ha exigido a las agencias federales que aseguren sus sistemas lo antes posible ante una vulnerabilidad recientemente descubierta en Windows, explotada por el grupo de hackers Void Banshee.

La vulnerabilidad de suplantación de identidad CVE-2024-43461 (puntuación CVSS: 8.8) en Windows MSHTML fue revelada como parte de las actualizaciones de seguridad de septiembre de Microsoft (Patch Tuesday). Inicialmente, se pensaba que la vulnerabilidad no había sido utilizada en ataques, pero más tarde la empresa confirmó que se había explotado antes de que se solucionara el problema.

Según Microsoft, el error fue explotado por atacantes antes de julio de 2024, formando parte de una cadena de ataques que incluía otra vulnerabilidad de suplantación de identidad—CVE-2024-38112 (puntuación CVSS: 7.5), también relacionada con MSHTML, lo que permitía a los hackers ejecutar código arbitrario en sistemas vulnerables al abrir un archivo malicioso o visitar una página web especialmente preparada.

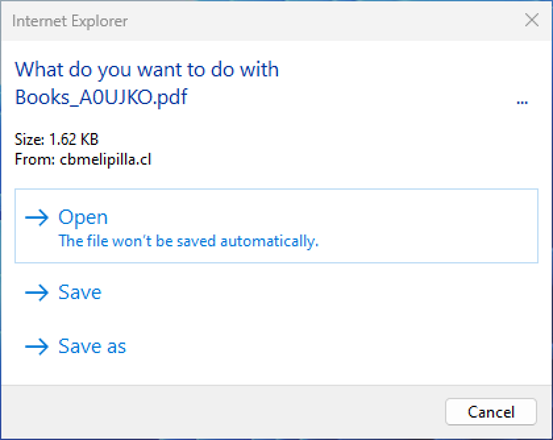

Los especialistas de Trend Micro ZDI, quienes descubrieron la vulnerabilidad, informaron que el grupo Void Banshee utilizó el error para instalar un infostealer. Durante los ataques, los ciberdelincuentes disfrazaban archivos HTA maliciosos como documentos PDF, ocultando la extensión utilizando 26 caracteres de espacio en blanco codificados en Braille.

El nombre del archivo comenzaba con PDF, seguido de 26 caracteres de espacio en Braille, y luego aparecía la verdadera extensión .hta:

Books_A0UJKO.pdf%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80%E2%A0%80.hta

Cuando Windows intenta abrir dicho archivo, los caracteres de espacio en Braille ocultan la extensión HTA fuera del área visible, dejando "..." en su lugar. Como resultado, el archivo parece un documento PDF, lo que aumenta la probabilidad de que el usuario lo abra.

Archivo HTA disfrazado de PDF

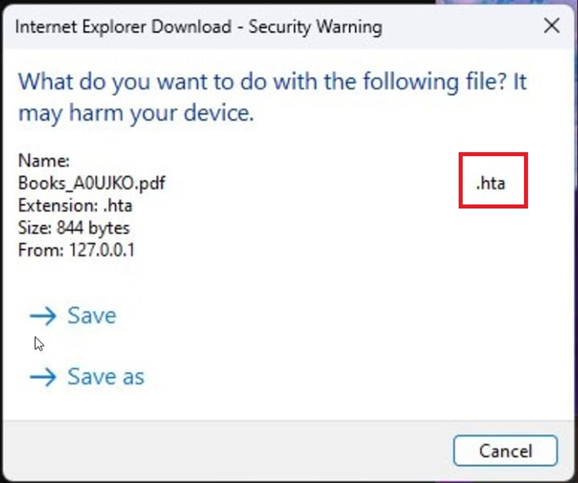

Tras la actualización, los caracteres de espacio en Braille permanecen, pero ahora Windows muestra la verdadera extensión .hta en las sugerencias emergentes.

Visualización de la extensión real del archivo en el cuadro de diálogo

En los ataques se utilizó el malware Atlantida, diseñado para robar contraseñas, cookies de autenticación y criptomonedas de dispositivos infectados. El grupo Void Banshee, conocido desde 2023, tiene como objetivo empresas en América del Norte, Europa y el sudeste asiático, buscando beneficios financieros y robo de datos.

CISA incluyó la vulnerabilidad CVE-2024-43461 en su catálogo de Vulnerabilidades Conocidas Explotadas (KEV) y ordenó a las agencias federales corregir las vulnerabilidades antes del 7 de octubre. Según la directiva BOD 22-01, las agencias tienen 3 semanas para instalar las actualizaciones y evitar futuros ataques.

CISA enfatiza que este tipo de vulnerabilidades son vectores comunes de ataque, representando una seria amenaza para las organizaciones gubernamentales. Por ello, no solo las agencias federales, sino también las empresas privadas en todo el mundo, deben tomar medidas para proteger sus sistemas lo antes posible.

Cabe destacar que en las actualizaciones de septiembre, Microsoft corrigió otras 3 vulnerabilidades activamente explotadas, incluida CVE-2024-38217. Esta vulnerabilidad ha sido utilizada desde 2018 en ataques dirigidos a eludir sistemas de seguridad de Windows, como Smart App Control y Mark of the Web (MotW).

¿Estás cansado de que Internet sepa todo sobre ti?