Desnudos y graciosos: cazadores de OnlyFans caen en la trampa de los hackers

En el mundo del cibercrimen, los depredadores pueden enfrentarse a la traición de sus propios compañeros.

La empresa Veriti descubrió que los ciberdelincuentes comenzaron a utilizar una herramienta falsa para hackear cuentas de OnlyFans, que en lugar de cumplir con las funciones prometidas, infecta a los atacantes con el malware Lumma Stealer.

OnlyFans es una plataforma popular para la creación y distribución de contenido para adultos, donde los creadores pueden ganar dinero mediante suscripciones de sus seguidores. Debido a su alta popularidad, la plataforma se convierte en un objetivo de ataques por parte de ciberdelincuentes que intentan robar cuentas para extorsionar, obtener pagos de suscriptores o difundir información personal.

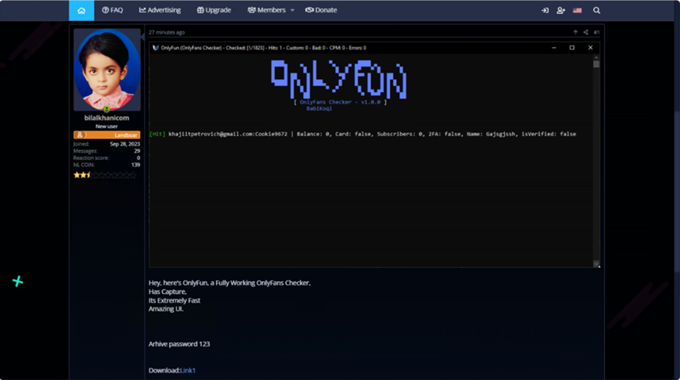

Para facilitar el proceso de hackeo, los delincuentes utilizan los llamados "checkers", que verifican bases de datos robadas en busca de coincidencias con cuentas de OnlyFans, permitiendo automatizar el proceso de adivinación de contraseñas y credenciales. Sin embargo, a veces estas herramientas son trampas.

Publicidad de un checker en un foro de la darknet

Los investigadores de Veriti descubrieron un caso en el que un checker falso de OnlyFans, en lugar de verificar las credenciales, instalaba el malware Lumma Stealer en el ordenador. El archivo malicioso, descargado desde un repositorio en GitHub, era un programa llamado "brtjgjsefd.exe", que, tras ser ejecutado, comenzaba a recolectar datos personales del dispositivo infectado.

Lumma Stealer se especializa en robar datos como contraseñas, cookies, códigos de autenticación de dos factores, monederos de criptomonedas y datos de tarjetas de crédito almacenados en el navegador o el sistema de archivos de la víctima. Es notable que Lumma Stealer no solo roba datos, sino que también puede descargar malware adicional en el dispositivo infectado y ejecutar scripts de PowerShell, lo que hace que sea especialmente peligroso.

Además, los ciberdelincuentes utilizaron checkers falsos para otras plataformas populares como Disney+ e Instagram. Por ejemplo, en el repositorio de GitHub también había archivos maliciosos llamados "DisneyChecker.exe", "InstaCheck.exe" y "ccMirai.exe", que supuestamente estaban destinados a verificar credenciales de Disney+, Instagram y crear un botnet de Mirai, respectivamente. Los archivos infectaban los ordenadores de las víctimas que intentaban utilizarlos para sus propios fines criminales. Los investigadores también identificaron servidores C2 alojados en dominios ".shop", que controlaban los dispositivos infectados y recibían los datos robados.