MirrorFace ataca Japón: la ciencia y la producción bajo ataque

El malware NOOPDOOR utiliza una estrategia doble para evadir la protección.

Según el Centro de Coordinación de Respuesta a Incidentes Informáticos de Japón (JPCERT), el grupo de hackers MirrorFace ha estado apuntando a los medios de comunicación, organizaciones políticas e instituciones académicas de Japón desde 2022. Recientemente, los atacantes también han comenzado a atacar a fabricantes e institutos de investigación. Los ataques van desde correos electrónicos de phishing dirigidos hasta la explotación de vulnerabilidades en productos de Array AG y FortiGate.

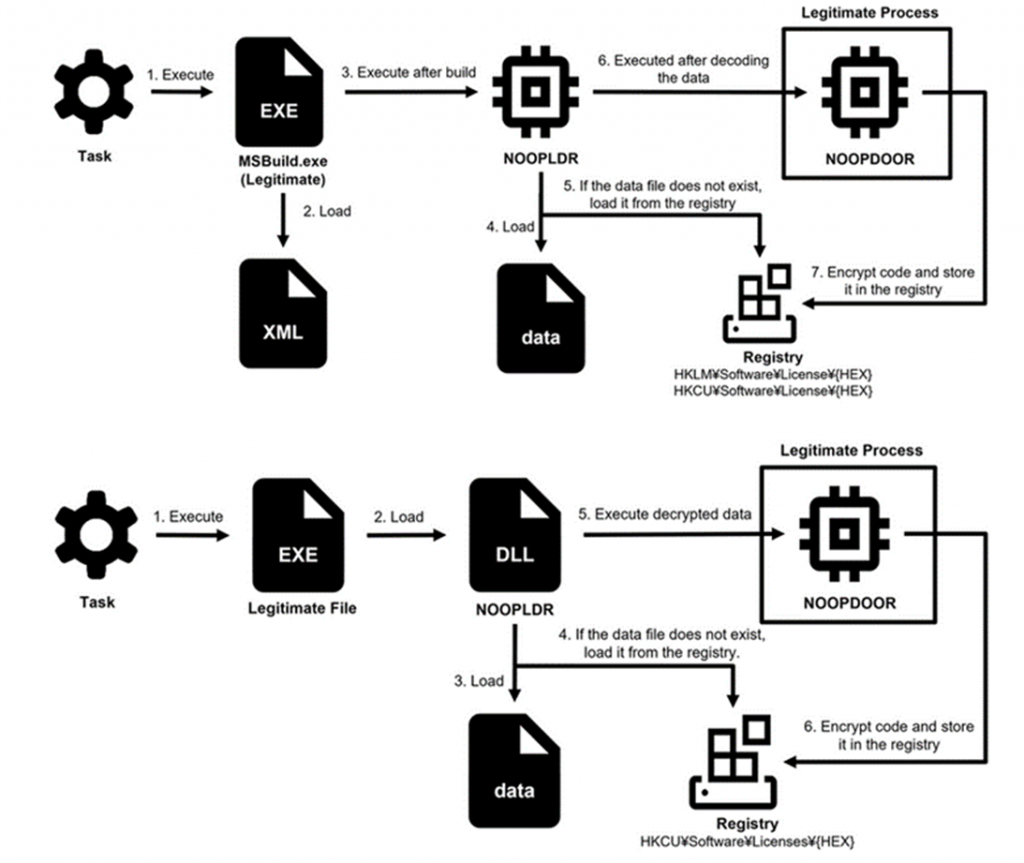

Los hackers utilizan el software malicioso NOOPDOOR y varias herramientas para robar datos una vez que se infiltran en la red. NOOPDOOR es un código shell que se inserta en aplicaciones legítimas mediante dos métodos.

El primer método implica la ejecución de NOOPDOOR mediante un archivo XML que contiene código disfrazado, que se compila y ejecuta usando MSBuild. Este método guarda datos cifrados en registros específicos para su uso posterior.

El segundo método utiliza un archivo DLL para cargar NOOPLDR en aplicaciones legítimas, ocultando sus acciones a través de complejos métodos de ofuscación de código. Ambos tipos extraen datos cifrados de archivos o del registro, descifrando los mismos mediante AES-CBC basado en la información del sistema.

Ambos métodos de ataque NOOPLDR (XML arriba, DLL abajo)

Las muestras de NOOPLDR varían en formato (XML y DLL) y en sus métodos de inyección en procesos de Windows. Las muestras XML utilizan principalmente procesos legítimos para ejecutar y almacenan cargas útiles cifradas en el registro. Las muestras DLL muestran comportamientos más complejos, incluyendo la instalación de servicios y el ocultamiento en el registro.

Algunas muestras utilizan el proceso «wuauclt.exe» para inyecciones, mientras que otras confían en «lsass.exe», «svchost.exe» y «vdsldr.exe». Las variantes DLL también aplican la ofuscación Control Flow Flattening (CFF), complicando el análisis. Para desofuscar, JPCERT/CC ofrece un script de Python en GitHub.

NOOPDOOR puede comunicarse por el puerto 443 usando un algoritmo de generación de dominios (DGA) y recibir comandos a través del puerto 47000. Además de acciones estándar como transferir y ejecutar archivos, NOOPDOOR puede manipular las marcas de tiempo de los archivos, dificultando las investigaciones forenses.

Los hackers buscan obtener credenciales de red de Windows analizando volcados de memoria de procesos, la base de datos NTDS.dit del controlador de dominio y secciones sensibles del registro (SYSTEM, SAM, SECURITY).

Tras obtener privilegios de administrador en la red de Windows, los hackers distribuyen el malware a través de SMB y tareas programadas, apuntando a servidores de archivos, AD y servidores de gestión de antivirus.

Después de infiltrarse, los atacantes realizan reconocimiento usando comandos como auditpol, bitsadmin y dfsutil. Extraen datos utilizando WinRAR y SFTP, tras escanear previamente los archivos con comandos como «dir /s» y atacando OneDrive, Teams, IIS y otros servicios.

La sofisticación de los métodos de los hackers de MirrorFace demuestra que la ciberseguridad no es un estado estático, sino un proceso dinámico. No es suficiente para las organizaciones confiar en sistemas de protección existentes; es necesario analizar constantemente nuevas amenazas y adaptar las estrategias de seguridad para mantenerse un paso por delante de los atacantes.