Un día negro para Linux: el cargador de arranque GRUB comprometido por hackers

El exploit para una vulnerabilidad de día cero ya se está vendiendo en foros cibercriminales.

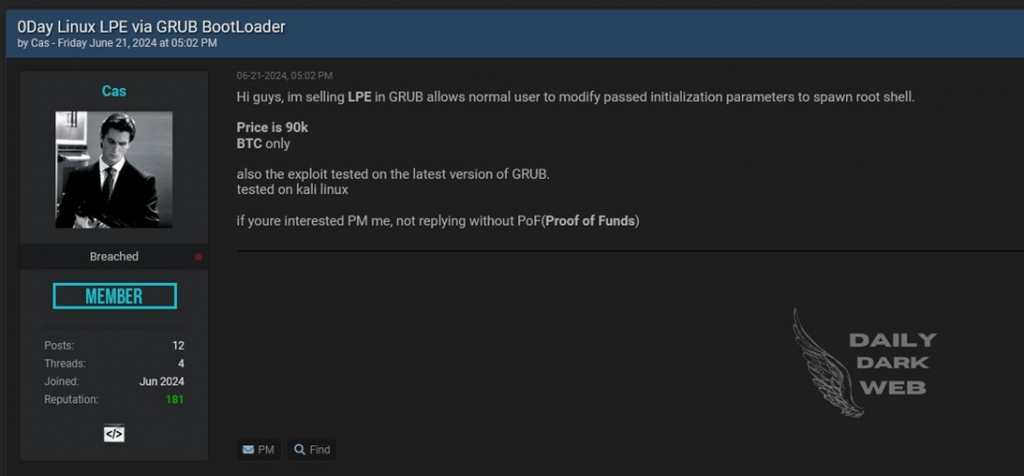

El 21 de junio, apareció información en uno de los foros cibercriminales sobre la venta de un exploit para una vulnerabilidad de día cero en el cargador de arranque GRUB de Linux, que permite la elevación local de privilegios (LPE). Este anuncio ha causado seria preocupación entre los especialistas en ciberseguridad.

Según Dark Web Intelligence, el delincuente afirma haber encontrado una vulnerabilidad en GRUB que permite eludir los mecanismos de autenticación y obtener privilegios de root en el sistema.

De acuerdo con el mensaje de un participante del foro oscuro bajo el apodo «Cas», la vulnerabilidad afecta a GRUB, un componente crítico de la mayoría de los sistemas Linux que gestiona el proceso de arranque, lo que permite a los atacantes instalar malware oculto y persistente que puede ser muy problemático de detectar y eliminar. El exploit se vende por 90.000 dólares.

Cabe señalar que GRUB ya ha sido blanco de ataques en el pasado. En 2015, se descubrió la vulnerabilidad CVE-2015-8370, que permitía eludir la autenticación pulsando la tecla de retroceso 28 veces en la etapa de entrada del nombre de usuario en GRUB. Esta vulnerabilidad afectó a las versiones de GRUB desde 1.98 hasta 2.02 y fue ampliamente explotada hasta que se lanzó un parche. En 2020, se identificó otra vulnerabilidad, CVE-2020-10713, también conocida como BootHole, que permitía instalar malware durante el proceso de arranque.

Las consecuencias de la nueva vulnerabilidad podrían ser graves. Los atacantes podrían obtener control total sobre los sistemas vulnerables, lo que conduciría a fugas de datos, interrupciones del sistema y potencial espionaje.

Las principales distribuciones de Linux, como Debian, RedHat y Ubuntu, han emitido rápidamente recomendaciones y parches para vulnerabilidades anteriores de GRUB y probablemente harán lo mismo esta vez. Sin embargo, el problema se agrava por el hecho de que la vulnerabilidad fue descubierta por delincuentes y no por hackers éticos. Esto significa que su detección y corrección por parte de los investigadores de seguridad podría retrasarse significativamente.

Los expertos en seguridad recomiendan encarecidamente a los usuarios que instalen todas las actualizaciones de seguridad necesarias a medida que se lanzan. También se aconseja a los administradores de sistemas que apliquen medidas de fortalecimiento para minimizar el riesgo de explotación de la vulnerabilidad mientras esperan las actualizaciones.