GrassCall: empleadores falsos vaciaron las carteras de los solicitantes

Buscar trabajo se ha convertido en un juego de dinero.

Los ciberdelincuentes han lanzado una nueva campaña fraudulenta dirigida a solicitantes de empleo en el sector Web3. Los atacantes organizan entrevistas falsas utilizando la aplicación maliciosa GrassCall, que instala un infostealer para robar datos y criptomonedas de las víctimas.

El ataque ha afectado a cientos de personas, y algunas han perdido absolutamente todos sus fondos. En un grupo de Telegram creado específicamente, las víctimas discuten el incidente y se ayudan mutuamente a eliminar el malware de dispositivos con Windows y macOS.

La campaña ha sido organizada por el grupo Crazy Evil, especializado en ingeniería social. Los hackers disfrazan el malware como herramientas legítimas y lo distribuyen entre los usuarios del mercado de criptomonedas. Anteriormente, el grupo ya había utilizado métodos similares para promocionar juegos y ofertas de empleo falsas.

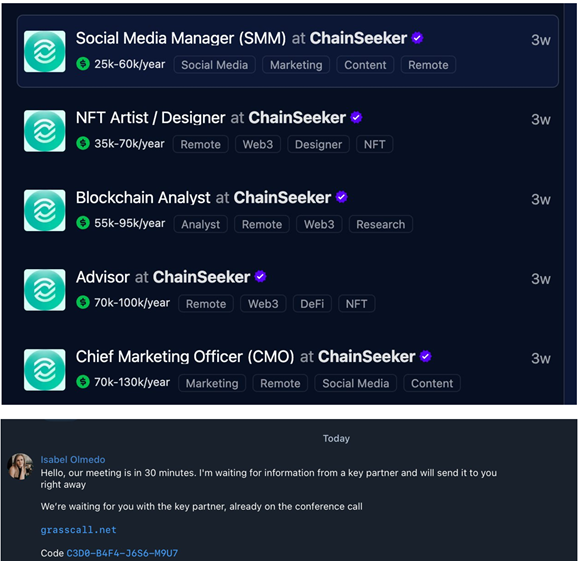

En esta ocasión, los estafadores crearon una empresa ficticia llamada ChainSeeker.io, con un sitio web y perfiles en X y LinkedIn. Los estafadores publicaron anuncios de empleo premium en plataformas populares como LinkedIn, WellFound y CryptoJobsList. Tras la solicitud de los candidatos, estos recibían una invitación para una entrevista y luego se les pedía contactar con el "director de marketing" de la empresa a través de Telegram.

Ofertas de empleo falsas de ChainSeeker.io y mensaje a un solicitante con la propuesta de instalar un programa de videollamadas (G0njxa)

Durante la conversación, a la víctima se le pedía descargar la aplicación de videollamadas GrassCall desde el sitio web grasscall[.]net, presentándola como una herramienta esencial para la entrevista. Según el sistema operativo, se ofrecían diferentes versiones: EXE para Windows y DMG para macOS. Tras la instalación, el dispositivo era infectado con malware, incluyendo un troyano RAT e infostealers como Rhadamanthys o Atomic Stealer (AMOS).

El programa recopilaba archivos, datos de criptocarteras, contraseñas del llavero de Apple y credenciales almacenadas en navegadores. La información robada se enviaba a los servidores de los atacantes, quienes pagaban a los participantes de la estafa por cada ataque exitoso. Una vez descubierto el fraude, CryptoJobsList eliminó los anuncios de ChainSeeker y advirtió a todos los solicitantes sobre la posible amenaza. Aunque el sitio web de GrassCall fue cerrado, la amenaza sigue vigente, ya que los delincuentes pueden lanzar una nueva campaña con otro nombre.

El investigador de ciberseguridad g0njxa, que ha estado rastreando a Crazy Evil, informó que el sitio web de GrassCall es un clon de Gatherum, utilizado en una campaña anterior del grupo. Según g0njxa, estos sitios forman parte de ataques de ingeniería social llevados a cabo por una subunidad de Crazy Evil conocida como «kevland».

Según g0njxa, la información sobre los pagos a los miembros de Crazy Evil es de acceso público en Telegram, lo que indica que el grupo podría estar ganando decenas o incluso cientos de miles de dólares por cada víctima.

Crazy Evil compartió un nuevo pago recibido de una víctima (G0njxa)

Se recomienda a las víctimas cambiar urgentemente sus contraseñas, eliminar el malware y revisar sus dispositivos en busca de signos de infección. Los expertos aconsejan ser cautelosos con las ofertas de trabajo, especialmente en el sector de las criptomonedas, y evitar la descarga de programas desconocidos.