Las herramientas de Red Team se han convertido en la pesadilla de los gobiernos de 10 países

Cuando tu escritorio ya no es tu espacio personal.

El grupo de hackers APT29 (Midnight Blizzard) organizó una campaña a gran escala utilizando 193 servidores proxy para ataques del tipo "hombre en el medio" (MiTM) a través del protocolo de escritorio remoto (RDP). El objetivo de los ataques es el robo de datos, credenciales y la instalación de software malicioso.

Para realizar los ataques MiTM se utiliza la herramienta Red Team PyRDP, que permite escanear sistemas de archivos de las víctimas, extraer datos en segundo plano y ejecutar aplicaciones maliciosas de forma remota en un entorno comprometido.

Trend Micro rastrea las actividades del grupo bajo el nombre "Earth Koshchei" y reporta que los ataques están dirigidos a organizaciones gubernamentales y militares, misiones diplomáticas, empresas de TI, proveedores de servicios en la nube, empresas de telecomunicaciones y de ciberseguridad. Las organizaciones objetivo de la campaña están ubicadas en EE. UU., Francia, Australia, Ucrania, Portugal, Alemania, Israel, Grecia, Turquía y los Países Bajos.

El método de ataque consiste en engañar a los usuarios para que se conecten a servidores RDP falsos creados tras la ejecución de un archivo recibido a través de correos electrónicos de phishing. Una vez establecida la conexión, los recursos del sistema local (discos, redes, portapapeles, impresoras y dispositivos de entrada/salida) se vuelven accesibles para los atacantes.

El informe de Trend Micro detalla la infraestructura, que incluye 193 servidores proxy RDP que redirigen las conexiones a 34 servidores controlados por los atacantes. Esto permite a los hackers interceptar sesiones RDP utilizando PyRDP. Los ciberdelincuentes pueden registrar credenciales en texto claro o como hashes NTLM, robar datos del portapapeles y de los sistemas de archivos, además de ejecutar comandos mediante la consola o PowerShell.

Los expertos señalan que esta técnica fue descrita por primera vez en 2022 por Mike Felch, lo que podría haber inspirado a APT29 a utilizarla. Tras establecer la conexión, el servidor falso imita el comportamiento de un servidor RDP legítimo, permitiendo a los atacantes introducir scripts maliciosos, modificar configuraciones del sistema y manipular el sistema de archivos de la víctima.

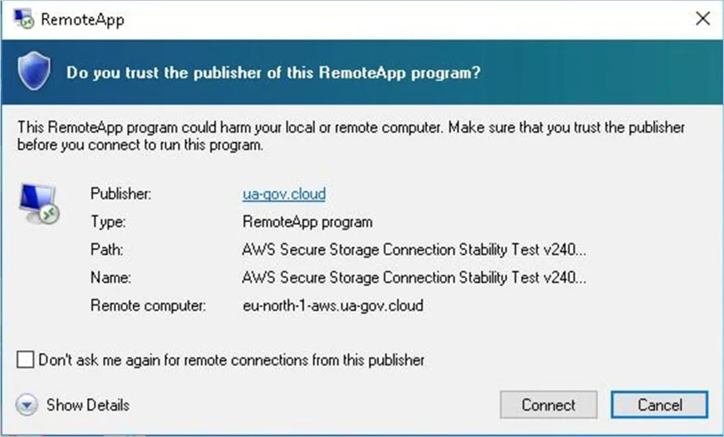

Entre las configuraciones maliciosas, hay una que envía al usuario una solicitud falsa de conexión a "AWS Secure Storage Stability Test", lo que genera la impresión de un proceso legítimo y engaña al usuario.

Solicitud de conexión falsa (Trend Micro)

Para enmascarar los ataques, los delincuentes emplean servicios VPN comerciales pagados con criptomonedas, nodos de salida de TOR y servicios de proxy con IP de otros usuarios. Estas medidas dificultan el rastreo de las direcciones IP reales de los servidores maliciosos.

Los expertos destacan que prevenir los ataques requiere mayor atención a los correos de phishing enviados desde direcciones legítimas previamente comprometidas. Se recomienda utilizar conexiones RDP solo con servidores verificados y evitar ejecutar aplicaciones recibidas por correo electrónico.