7 equipos, 52 vulnerabilidades: cómo fue la primera jornada de Pwn2Own 2024

Los hackers de sombrero blanco causaron a los organizadores pérdidas por valor de medio millón de dólares, lo cual es una gran noticia.

En Irlanda comenzó el concurso Pwn2Own 2024, y el primer día ya ha traído resultados impresionantes. Por 52 vulnerabilidades 0day únicas, los participantes recibieron un total de $516,250.

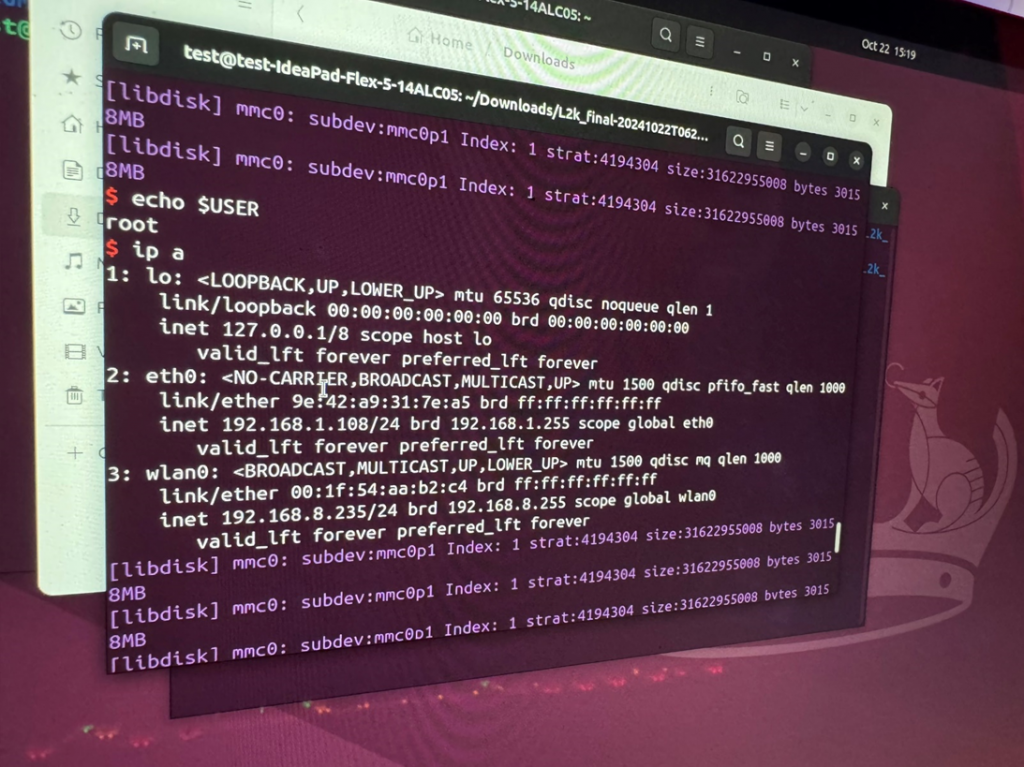

El líder al final del primer día fue el equipo Viettel Cyber Security con 13 puntos, acercándose al título de Master of Pwn. Este equipo descubrió una vulnerabilidad de desbordamiento de búfer y un error de puntero en la cámara Lorex 2K Wi-Fi, ganando $30,000 y 3 puntos. Además, los especialistas de Viettel destacaron con un impresionante ataque al router QNAP QHora-322 y al NAS TrueNAS Mini X, utilizando cuatro vulnerabilidades, lo que les generó otros $50,000 y 10 puntos.

Sina Heirha del equipo Summoning Team se destacó con un intento de atacar varios dispositivos a la vez. Utilizó nueve vulnerabilidades para comprometer el QNAP QHora-322 y el TrueNAS Mini X, ganando $100,000 y 10 puntos. Sin embargo, no logró completar con éxito los exploits en los dispositivos Synology dentro del tiempo asignado.

El equipo RET2 Systems también tuvo éxito al hackear el altavoz Sonos Era 300 mediante un error de escritura fuera de los límites, lo que les otorgó $60,000 y 6 puntos. En otra ronda, los hackers volvieron a destacar al acceder al Synology DiskStation DS1823xs+ y ganar $20,000 adicionales.

PHP Hooligans y Midnight Blue utilizaron una vulnerabilidad para atacar con éxito la impresora Canon imageCLASS MF656Cdw, obteniendo $20,000 y 2 puntos. Sin embargo, los otros intentos de los equipos con las cámaras Lorex y Synology no tuvieron éxito.

El equipo Synacktiv aprovechó errores únicos para hackear el Ubiquiti AI Bullet, ganando $15,000 y 3 puntos. Además, su primer intento con la cámara Lorex les otorgó $11,250, a pesar de que uno de los errores utilizados ya se había empleado previamente.

Especialmente impresionantes fueron Ryan Emmons y Stephen Fewer de Rapid7, quienes explotaron una vulnerabilidad en el procesamiento de argumentos para atacar el Synology DiskStation, ganando $40,000.

Los resultados del primer día demostraron un alto nivel de competencia y variedad en los ataques. El torneo continuará, y aún quedan muchos intentos y vulnerabilidades únicas por descubrir.