DDoS infinito: CUPS convierte impresoras en cómplices involuntarios de ciberataques

Akamai revela una nueva vulnerabilidad en el sistema de impresión de UNIX.

Los especialistas de Akamai han identificado una nueva vulnerabilidad en el sistema CUPS (Common Unix Printing System) que puede ser explotada para llevar a cabo ataques DDoS. Para iniciar un ataque, un atacante solo necesita enviar un paquete al servicio CUPS vulnerable con acceso a internet.

Según Akamai, hay más de 198,000 dispositivos vulnerables en la red, de los cuales alrededor del 34% (más de 58,000) podrían potencialmente ser utilizados para ataques DDoS. Lo más preocupante es que, para ejecutar un ataque exitoso, el hacker requiere recursos mínimos: todos los servicios CUPS vulnerables pueden ser comprometidos en cuestión de segundos.

El 26 de septiembre, el investigador evilsocket publicó información sobre vulnerabilidades en CUPS que podrían ser utilizadas para la ejecución remota de código (RCE). El ataque consiste en una cadena de cuatro vulnerabilidades que permiten ejecutar comandos en un servidor remoto a través de manipulaciones con URL de IPP.

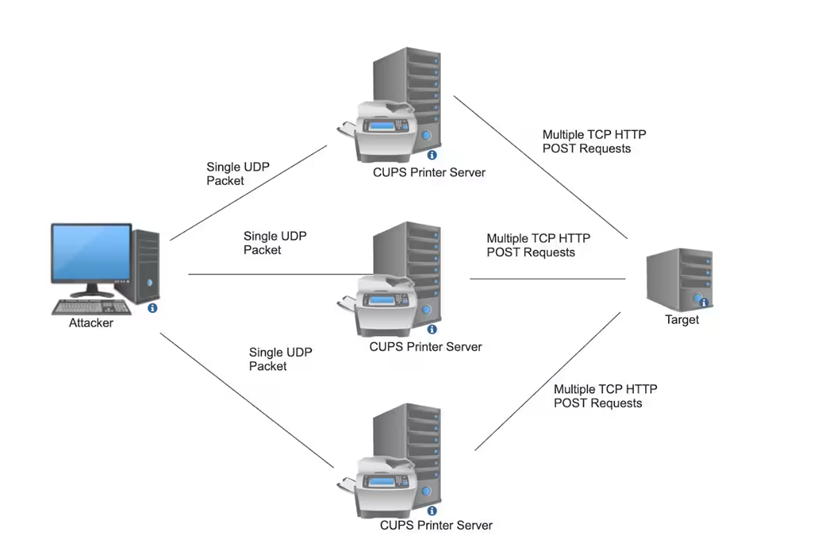

No obstante, además de la ejecución remota de código, CUPS puede ser utilizado para amplificar ataques DDoS. La técnica consiste en que un atacante envía un paquete modificado que designa la dirección de la víctima como una impresora para agregarla al sistema. En respuesta, el servidor CUPS vulnerable comienza a enviar grandes solicitudes IPP/HTTP a dicha dirección.

El hacker solo necesita un simple script que envíe un paquete UDP malicioso al CUPS vulnerable. Luego, el servidor CUPS empieza a enviar solicitudes al IP de la víctima, saturándola con tráfico y uso de recursos.

Esquema del ataque

En sus investigaciones, Akamai descubrió que entre los 58,000 dispositivos vulnerables, algunos se comportaban como un "ciclo infinito": después de recibir las solicitudes iniciales, continuaban enviando miles de peticiones, a veces de forma indefinida. Este comportamiento genera una carga significativa tanto en los recursos de los servidores atacados como en los hosts CUPS vulnerables.

La mayoría de los dispositivos vulnerables funcionan con versiones obsoletas de CUPS, como la 1.3, lanzada en 2007. La falta de actualizaciones incrementa el riesgo de que estos servidores sean utilizados con fines maliciosos en ciberataques.

El análisis mostró que este tipo de ataque puede amplificar el tráfico hasta 600 veces en promedio y más de 100 veces en el peor de los casos. Incluso si el coeficiente de amplificación no es tan alto, el volumen de datos enviados a la víctima será muy grande, sobrecargando los servidores.

Los expertos advierten que los hackers podrían explotar la vulnerabilidad en un futuro próximo, ya que las versiones vulnerables de CUPS siguen estando ampliamente difundidas y la actualización de sistemas lleva tiempo. Se recomienda a las organizaciones que podrían ser posibles objetivos que tomen medidas para proteger sus redes, incluyendo actualizar el software CUPS o bloquear el acceso a los puertos del servicio (UDP/631).