5 horas hasta la pérdida de datos: el ransomware CyberVolk eclipsa a sus competidores

La resiliencia cuántica y la proliferación vertiginosa están revolucionando el panorama de las ciberamenazas.

El grupo de hackers indio CyberVolk, inicialmente conocido como GLORIAMIST India, comenzó sus actividades en marzo de 2024 y desde entonces se ha convertido en una de las organizaciones cibercriminales más destacadas. Los primeros datos públicos sobre el grupo aparecieron recientemente gracias a la plataforma de análisis ThreatMon, que monitorea la actividad de diversas amenazas en la red.

Poco después de su fundación, el grupo comenzó a llamar la atención por sus ataques exitosos y su presencia activa tanto en la darknet como en la internet convencional, operando un canal oficial en Telegram y una cuenta en la plataforma X.

CyberVolk se especializa en varios tipos de ciberataques, incluyendo ataques DDoS, hackeo de sitios web (defacing), filtración de datos y hackeos de redes. Sin embargo, destaca especialmente su ransomware, conocido como CyberVolk Ransomware. Este software malicioso fue detectado por primera vez en la red el 1 de julio de 2024 y, pocos días después, apareció en plataformas oscuras como un servicio de «Ransomware as a Service» (RaaS), lo que permite que cualquiera pueda alquilar esta herramienta para sus propios ciberataques.

Inicialmente, CyberVolk Ransomware utilizaba el algoritmo de cifrado AES, pero esta versión del programa quedó inutilizada debido a una filtración de datos en el servicio VirusTotal. Sin embargo, los hackers no se quedaron de brazos cruzados y lanzaron una versión actualizada del programa con cambios importantes.

La nueva versión del ransomware emplea algoritmos criptográficos avanzados, como ChaCha20-Poly1305, AES y tecnologías de cifrado resistentes a la computación cuántica. Estos algoritmos hacen que el programa sea aún más peligroso, ya que puede resistir los intentos de descifrado incluso utilizando computadoras cuánticas.

CyberVolk Ransomware es único porque puede cifrar datos sin necesidad de conectarse a un servidor C2 (Command and Control), lo que dificulta su detección y bloqueo. Además, el programa incluye un mecanismo que elimina automáticamente los datos si se introduce una clave de descifrado incorrecta, lo que hace prácticamente imposible recuperar los datos en caso de error o falta de copias de seguridad.

La versión actualizada del programa ya no utiliza la extensión «.cvenc». Los hackers han adoptado una nueva extensión «.CyberVolk», lo que demuestra que los desarrolladores están activamente mejorando su software, teniendo en cuenta las vulnerabilidades y deficiencias de versiones anteriores. Es notable que el nuevo ransomware sea completamente indetectable para las soluciones antivirus, lo que lo convierte en una amenaza aún más grave para los usuarios finales.

Los primeros datos sobre las ganancias obtenidas por los hackers con el uso del programa CyberVolk alcanzaban los $2632. Sin embargo, en los últimos meses, las ganancias han aumentado significativamente, superando los $20,000. Esto subraya el alto nivel de amenaza que representa este software, especialmente para las empresas que no cuentan con sistemas de protección de datos robustos.

Durante el análisis, los expertos de ThreatMon descubrieron que, al activarse en un dispositivo, CyberVolk Ransomware bloquea inmediatamente el acceso a herramientas del sistema, como el administrador de tareas, para evitar que se interrumpa el proceso de cifrado. El programa comienza a cifrar todos los archivos en el equipo, y este proceso se completa en solo unos minutos.

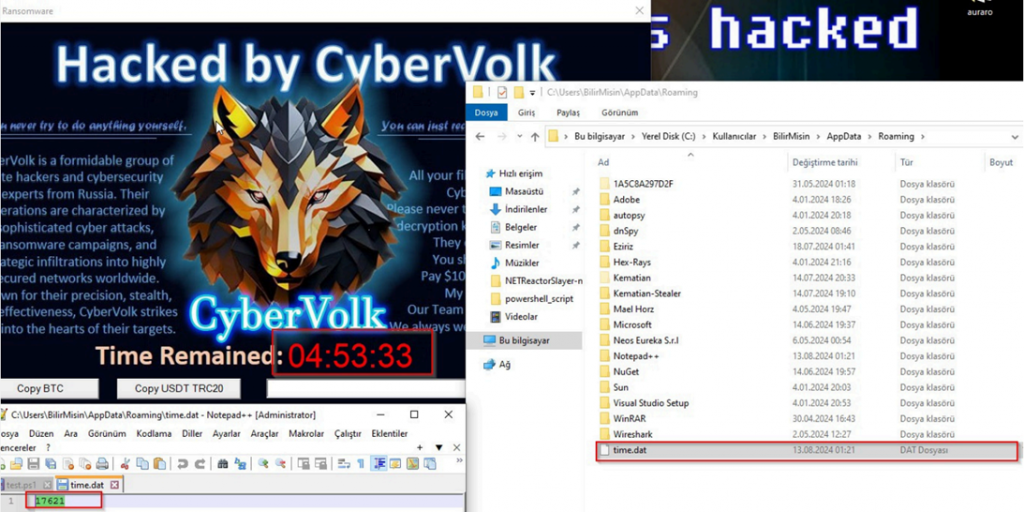

Una vez que el cifrado ha finalizado, aparece una ventana en el dispositivo con una demanda de rescate de $1000, así como un archivo de texto «Readme.txt» con instrucciones adicionales. Si la demanda no se cumple en un plazo de cinco horas, los datos serán destruidos de manera irreversible.

Las características técnicas de CyberVolk Ransomware lo hacen único entre el software de rescate. Está desarrollado en el lenguaje C++ y no utiliza empaquetadores para ocultar su código, lo que permitió realizar un análisis detallado. El programa se ejecuta creando un archivo temporal «time.dat» que cuenta exactamente 18,000 segundos (cinco horas), brindando al usuario un tiempo muy limitado para decidir si paga el rescate.

Además, el programa cuenta con funciones de detección de depuradores y de verificación del entorno de ejecución, lo que le permite ocultarse en máquinas virtuales y evitar el análisis. CyberVolk Ransomware revisa la presencia de claves SafeBoot en el registro de Windows para determinar si está funcionando en modo seguro. Si detecta que el dispositivo está en modo seguro, desactiva algunas de sus funciones, lo que complica su análisis por parte de los especialistas en ciberseguridad.

Una de las características clave de CyberVolk Ransomware es su capacidad para propagarse como un gusano informático. Escanea todos los discos y dispositivos conectados, incluidos los medios extraíbles y el almacenamiento en red, e intenta copiarse en estos dispositivos para su posterior propagación. Esto lo convierte en una amenaza no solo para el dispositivo infectado, sino para toda la red a la que está conectado.

A pesar del alto nivel de amenaza, los especialistas de ThreatMon descubrieron varias vulnerabilidades críticas en el programa. Por ejemplo, aunque el ransomware bloquea el administrador de tareas, no bloquea PowerShell, lo que permite a usuarios experimentados detener el proceso de cifrado mediante los comandos adecuados.

También se descubrió que el temporizador que cuenta el tiempo hasta la destrucción de los datos se puede modificar fácilmente editando el archivo «time.dat», ubicado en /User/AppData/Roaming, lo que permite extender indefinidamente el tiempo de análisis del programa y recuperación de datos.

En resumen, CyberVolk Ransomware representa una seria amenaza para empresas y usuarios individuales, pero la presencia de algunas vulnerabilidades en su estructura ofrece esperanza para una contramedida eficaz. Los especialistas en ciberseguridad recomiendan actualizar regularmente el software de protección, realizar copias de seguridad de los datos y capacitar al personal en los principios básicos de higiene cibernética para minimizar los riesgos de ataques de ransomware.