CVE-2024-38112: el fantasma de Internet Explorer ataca Windows 11

Los hackers explotaron una vulnerabilidad crítica de día cero durante todo un año.

Los atacantes explotaron una vulnerabilidad en Windows que permitía ejecutar código malicioso durante más de un año antes de que Microsoft resolviera el problema. La vulnerabilidad, conocida por el identificador CVE-2024-38112, estaba presente tanto en Windows 10 como en Windows 11, y obligaba a los dispositivos de las víctimas a abrir el navegador obsoleto Internet Explorer, retirado en 2022.

Los investigadores de la empresa Check Point descubrieron que el código malicioso que aprovechaba esta vulnerabilidad se había estado propagando activamente desde enero de 2023 hasta mayo de 2024. Microsoft, por su parte, solo la corrigió el pasado martes como parte de su lanzamiento mensual de actualizaciones de seguridad Patch Tuesday. La vulnerabilidad fue calificada con un nivel de peligrosidad de 7.0 sobre 10 y se encontraba en el motor MSHTML de Windows.

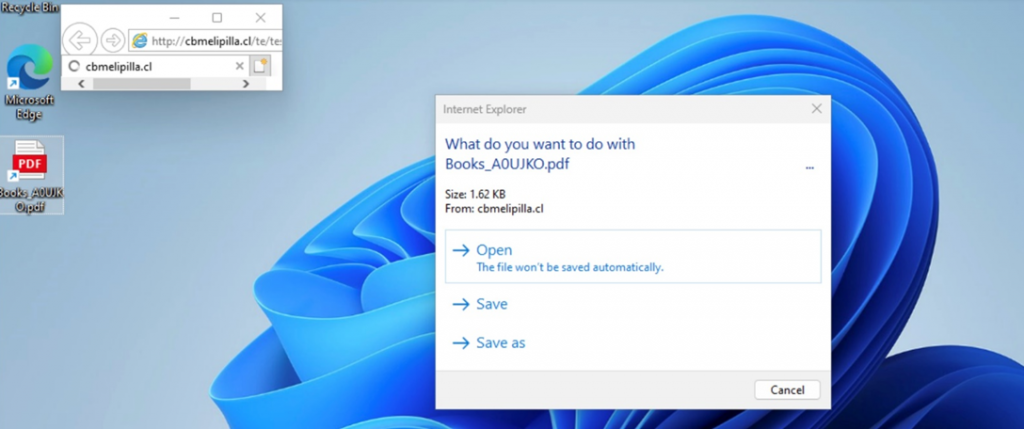

El ataque utilizaba métodos previamente desconocidos para engañar a los usuarios de Windows y hacer que ejecutaran código malicioso en sus dispositivos. Uno de los ejemplos descubiertos incluía un archivo llamado «Books_A0UJKO.pdf.url», que parecía un PDF, pero en realidad era un enlace que abría una aplicación específica.

El enlace en el archivo iniciaba el archivo «msedge.exe», responsable de abrir el navegador Edge, pero utilizaba los atributos «mhtml:» y «!x-usc:», lo que permitía, en última instancia, abrir Internet Explorer en lugar de Edge. Mediante este truco, los atacantes podían explotar libremente las vulnerabilidades no corregidas de IE para ejecutar código arbitrario en el dispositivo de la víctima.

Después de abrir dicho archivo, el usuario se encontraba con un cuadro de diálogo de Internet Explorer que ofrecía abrir un archivo disfrazado de PDF.

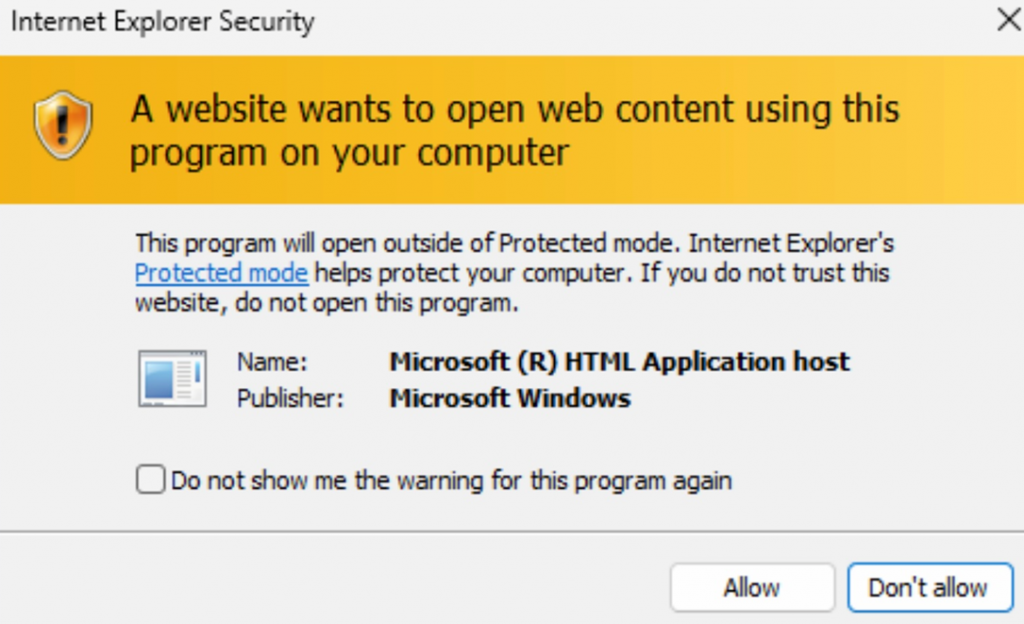

Si el usuario aceptaba, Windows mostraba un segundo cuadro de diálogo advirtiendo sobre la descarga de contenido. Al hacer clic en «permitir», Internet Explorer descargaba un archivo con extensión «.hta», que ejecutaba el código malicioso.

Haifei Li, investigador de Check Point, explicó que la primera técnica de ataque consistía en usar el truco «mhtml» para invocar Internet Explorer en lugar de los navegadores más seguros Chrome o Edge. La segunda técnica consistía en engañar al usuario haciéndole creer que estaba abriendo un archivo PDF, cuando en realidad se estaba ejecutando un peligroso archivo HTA.

Los investigadores proporcionaron hashes criptográficos de seis archivos URL maliciosos que se utilizaron en la campaña maliciosa identificada. Los usuarios de Windows pueden utilizar estos hashes para comprobar si sus dispositivos han sido sometidos al ataque descrito anteriormente.