Passkey — todo terminó: se descubrió una forma sencilla de eludir la tecnología de autenticación avanzada

Las claves criptográficas resultaron impotentes ante el ingenio de los hackers.

Recientemente, muchos servicios en línea, como bancos, tiendas en línea, redes sociales y plataformas de desarrollo de software, han comenzado a utilizar la tecnología Passkey para proteger las cuentas en lugar de las contraseñas tradicionales.

Passkey es una tecnología de autenticación basada en claves criptográficas almacenadas en el dispositivo. A diferencia de las contraseñas comunes, las claves de contraseña Passkey proporcionan el más alto nivel de seguridad, ya que son únicas para cada dispositivo y cuenta. Son difíciles de adivinar o falsificar, y además están protegidas contra el phishing, ya que están vinculadas a un sitio web o servicio específico.

Sin embargo, a pesar de todas las ventajas de la tecnología Passkey, según el investigador Joe Stewart de eSentire, todas estas medidas de seguridad no protegen contra los ataques de tipo Adversary-in-the-Middle (AitM), que pueden eludir fácilmente la autenticación Passkey.

El problema no radica en los Passkey en sí, sino en su implementación y la necesidad de métodos de autenticación de respaldo. Muchos sitios ofrecen formas menos seguras de recuperar la cuenta en caso de pérdida del Passkey o del dispositivo.

A su vez, durante un ataque AitM, los atacantes pueden aprovechar esto, por ejemplo, cambiando la apariencia de la pantalla de autorización en un servicio u otro, de modo que al usuario ni siquiera se le ofrezca la opción de autenticación a través de Passkey.

De hecho, así es como funcionan los ataques AitM: los atacantes se «interponen» entre el usuario y el sitio legítimo al que intenta acceder, modificando HTML, CSS y JavaScript en la página de inicio de sesión. Esto les permite controlar el proceso de autenticación y eliminar cualquier mención de Passkey, dejando solo opciones menos seguras que pueden ser fácilmente interceptadas.

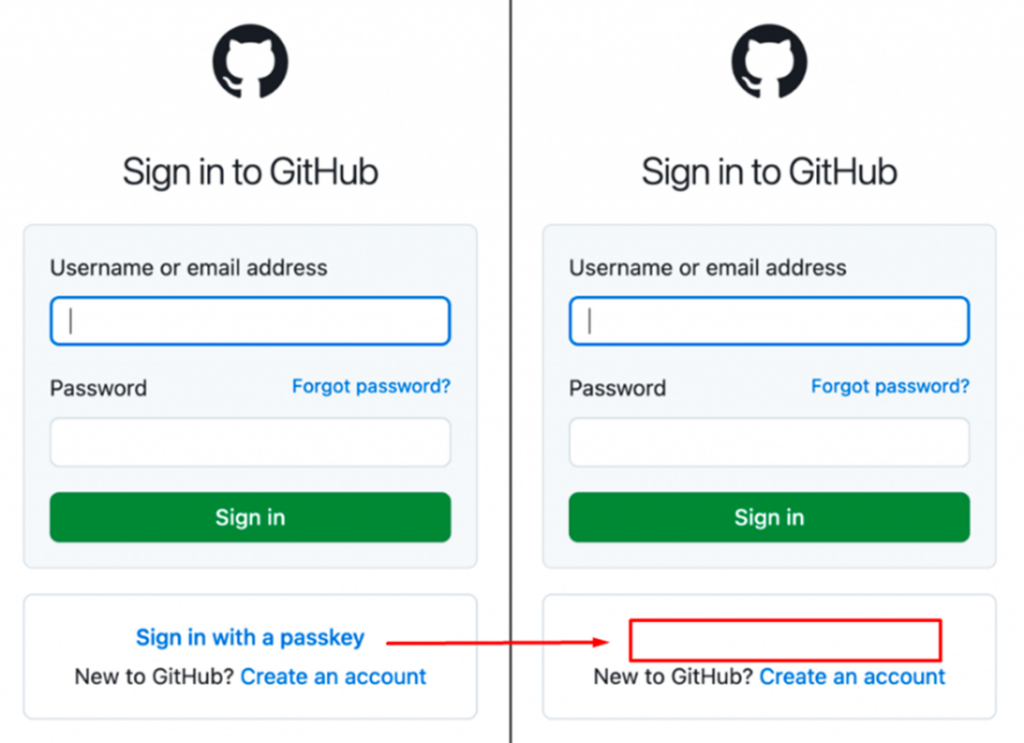

Stewart de eSentire incluso proporcionó un ejemplo real donde usó el software Evilginx para modificar la página de inicio de sesión de GitHub, eliminando el botón «Iniciar sesión con Passkey», lo que obligaba al usuario a ingresar el nombre de usuario y la contraseña tradicionales. Stewart también señaló que el problema no se limita solo a GitHub y Microsoft, sino que afecta a la mayoría de los grandes minoristas y servicios en la nube.

El investigador enfatiza que el ataque a la autenticación mediante la edición de las páginas de inicio de sesión no es una vulnerabilidad directa de Passkey. Tales ataques son más bien evidencia de la inmadurez de los métodos de autenticación en general. Muchos usuarios no están familiarizados con Passkey y pueden no reconocer las manipulaciones en la página de inicio de sesión. Al mismo tiempo, los desarrolladores pueden no saber cómo los ataques AitM cambian la apariencia de la página de inicio de sesión.

Para mejorar la seguridad, Joe Stewart recomienda usar Magic Link para recuperar el acceso a la cuenta, donde se envía un enlace temporal único al correo electrónico del usuario, permitiendo la autorización automática sin interactuar con la ventana de phishing para ingresar credenciales.

También sería útil incorporar claves de hardware en el proceso de autorización, establecer políticas de acceso estrictas, usar contraseñas complejas para métodos de autenticación de respaldo, y permitir a los usuarios usar múltiples claves Passkey, para que en caso de perder una de ellas, no tengan que recurrir a métodos menos seguros.