¿Recibiste un MMS sospechoso? Tu teléfono ya ha sido hackeado

El nuevo exploit Zero-Click RCE se vende por 5 millones de dólares.

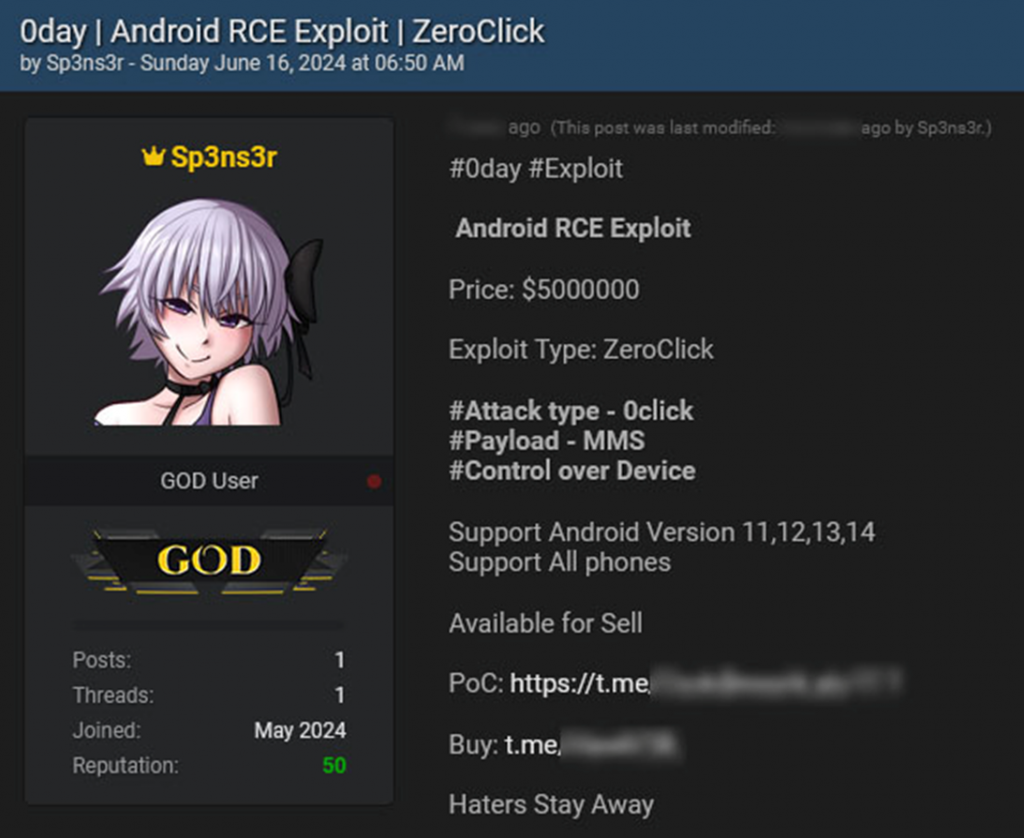

El 16 de junio, un ciberdelincuente con el seudónimo «Sp3ns3r» publicó en el foro de ciberdelincuencia BreachForums la venta de un exploit Zero-day de alto nivel para la ejecución remota de código (RCE).

En su mensaje, el atacante enfatiza la facilidad del ataque, centrándose en la naturaleza del exploit Zero-Click. Esto significa que no se requiere ninguna acción del usuario para ejecutar el código.

Según el pirata, el exploit es compatible con Android 11, 12, 13 y 14, demostrando su funcionalidad y efectividad en cualquier dispositivo Android. El alcance potencial de la catástrofe tiende a ser máximo.

El principal método de propagación son los mensajes MMS (Servicio de Mensajería Multimedia). De hecho, el simple hecho de recibir ese tipo de mensaje ya infectará tu dispositivo. El carácter RCE del exploit significa que un atacante remoto, después de comprometer el dispositivo, podrá ejecutar cualquier comando en él.

El exploit se pone a la venta por la cifra récord de $5 millones. Además, a petición, el pirata también proporciona una prueba de concepto (PoC) que demuestra las capacidades del exploit.

El récord anterior de precio de un exploit puesto a la venta pertenecía a una vulnerabilidad RCE en Microsoft Outlook, cuyo exploit se vendía en BreachForums por 1,7 millones de dólares. Ese récord ha sido oficialmente superado.

Para proteger tus dispositivos Android de este nuevo ataque Zero-Click, puedes desactivar la descarga automática de MMS en la configuración de mensajes. En Google Mensajes se hace de la siguiente manera: Toca tu avatar -> Ajustes de la aplicación Mensajes -> Tu tarjeta SIM -> Descargar MMS automáticamente (desliza el control a «Desactivado»).

La aparición de este nuevo exploit Zero-Click de alto nivel para Android demuestra que los ciberdelincuentes están constantemente buscando nuevas formas de atacar y monetizar las vulnerabilidades. Los usuarios deben estar atentos, actualizar el software a tiempo y seguir las recomendaciones de ciberseguridad para proteger sus dispositivos y datos.